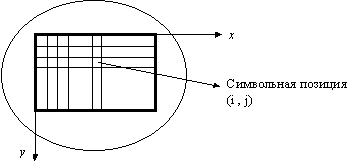

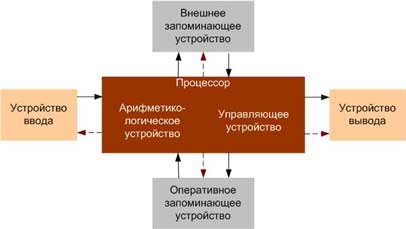

Билет №6 Организация и принцип работы памяти. Память - совокупность отдельных устройств, которые запоминают, хранят, выдают информацию. Отдельные устройства памяти называют запоминающими устройствами. Производительность вычислительных систем в значительной мере определяется составом и характеристиками отдельных запоминающих устройств, которые различают по принципу действия, техническим характеристикам, назначениям. Основные операции с памятью - процедура записи, процедура чтения (выборки). Процедуры записи и чтения также называют обращением к памяти. За одно обращение к памяти "обрабатывается" для различных устройств различные единицы данных (байт, слово, двойное слово, блок). Основные технические характеристики памяти Одними из основных характеристик памяти является емкость и быстродействие (время обращения к запоминающему устройству). Время обращения к устройству зависит от типа памяти. В некоторых запоминающих устройствах считывание данных сопровождается их разрушением. В этом случае цикл обращения к памяти всегда должен содержать регенерацию данных (ЗУ динамического типа). Этот цикл состоит из трех шагов: -время от начала операции обращения до того момента, как данные станут доступны (время доступа); -считывание; -регенерация. Основные технические характеристики процедуры записи: -время доступа; -время подготовки (приведение в исходное состояние поверхности магнитного диска при записи); -запись. Максимальная длительность чтения-записи - называется временем обращения к памяти. По физическим основам все запоминающие устройства разделяются: полупроводниковые, магнитно-оптические и т.д. Организация полупроводниковой памяти С точки зрения функционального построения, любое запоминающее устройство такого типа представляет собой некоторый массив элементов памяти. Структурные элементы памяти образуют ячейки памяти. Ширина ячеек - ширина выборки из памяти. Структура модуля памяти определяется способом организации памяти (способ адресации). Существует 3 разновидности организации памяти: -адресная память -память со стековой организацией -ассоциативная память Принципы организации основной памяти в современных ЭВМ Основная память представляет собой уровень иерархии памяти. Основная память удовлетворяет запросы кэш-памяти и служит в качестве интерфейса ввода/вывода, поскольку является местом назначения для ввода и источником для вывода. Для оценки производительности основной памяти используются два основных параметра: задержка и полоса пропускания. Задержка памяти традиционно оценивается двумя параметрами: временем доступа (access time) и длительностью цикла памяти (cycle time). Время доступа представляет собой промежуток времени между выдачей запроса на чтение и моментом поступления запрошенного слова из памяти. Длительность цикла памяти определяется минимальным временем между двумя последовательными обращениями к памяти. Основными методами увеличения полосы пропускания памяти являются: -увеличение разрядности или "ширины" памяти, -использование расслоения памяти, -использование независимых банков памяти, -обеспечение режима бесконфликтного обращения к банкам памяти, -использование специальных режимов работы динамических микросхем памяти. Random Access Memory - запоминающие устройства с произвольной выборкой В адресной памяти, размещение и поиск информации в массиве запоминания, базируется на основе номера (адреса). Массив запоминания элементов содержит N n-разрядных слов, которые пронумерованы (0...N-1). Электронное обрамление включает в себя регистры для хранения адреса памяти, регистр информации (само слово), схемы адресной выборки (адресации), разрядные усилители для чтения и записи. Цикл обращения таких устройств не зависит от того, в каком физическом месте ЗУ находятся требуемые данные. Такой способ доступа характерен для полупроводниковых ЗУ. Число записанных одновременно битов данных за одно обращение называют шириной выборки (доступа). Статическая память Память на основе микросхем, которые могут сохранять свое состояние лишь тех пор, пока к ним подключено питание, называется статической (Static RAM, SRAM). Может быть реализована на триггерах. Микросхемы статических SRAM имеют малое время доступа и не требуют циклов регенерации. Статическая RAM работает быстро, но стоит очень дорого, поскольку каждая ее ячейка содержит несколько транзисторов. Вот почему выпускается еще и более дешевая память с более простой конструкцией ячеек. Однако эти ячейки не способны бесконечно долго сохранять свое состояние, поэтому такая память называется динамической (Dynamic RAM, DRAM). Динамическая память В ячейке динамической памяти информация хранится в форме заряда на конденсаторе, и этот заряд может сохраняться всего несколько десятков миллисекунд. Поскольку ячейка памяти должна хранить информацию гораздо дольше, ее содержимое должно периодически обновляться путем восстановления заряда на конденсаторе. Ячейка динамической памяти, состоим из конденсатора С и транзистора Т. Для записи информации в эту ячейку включается транзистор Т и на линию бита подается соответствующее напряжение. В результате на конденсаторе образуется определенный заряд. Емкость DRAM по грубым оценкам в 4 - 8 раз превышает емкость SRAM, но SRAM имеют в 8 - 16 раз меньшую длительность цикла и большую стоимость. По этим причинам в основной памяти практически любого компьютера используется полупроводниковые микросхемы DRAM (для построения кэш-памяти при этом применяются SRAM). Стековая память Стековая память является безадресной. Все ячейки памяти организованы по принципу "первым вошел - последним вышел" (LIFO). Реализовано это таким образом, что для операций с памятью доступна только 0-я ячейка. Ассоциативная память. Исторически последняя. Является представителем многофункциональных запоминающих устройств (возможна обработка данных без процессора в памяти). Отличительная особенность - поиск любой информации в ЗМ производится не по адресу, а по ассоциативным признакам (признакам опроса). Иерархия памяти В основе реализации иерархии памяти современных компьютеров лежат два принципа: принцип локальности обращений и соотношение стоимость/производительность. Принцип локальности обращений говорит о том, что большинство программ к счастью не выполняют обращений ко всем своим командам и данным равновероятно, а оказывают предпочтение некоторой части своего адресного пространства. Успешное или неуспешное обращение к более высокому уровню называются соответственно попаданием (hit) или промахом (miss). Попадание - есть обращение к объекту в памяти, который найден на более высоком уровне, в то время как промах означает, что он не найден на этом уровне. Доля попаданий (hit rate) или коэффициент попаданий (hit ratio) есть доля обращений, найденных на более высоком уровне. Иногда она представляется процентами. Доля промахов (miss rate) есть доля обращений, которые не найдены на более высоком уровне. Принципы размещения блоков в кэш-памяти определяют три основных типа их организации: Если каждый блок основной памяти имеет только одно фиксированное место, на котором он может появиться в кэш-памяти, то такая кэш-память называется кэшем с прямым отображением (direct mapped). Это наиболее простая организация кэш-памяти, при которой для отображение адресов блоков основной памяти на адреса кэш-памяти просто используются младшие разряды адреса блока. Если некоторый блок основной памяти может располагаться на любом месте кэш-памяти, то кэш называется полностью ассоциативным (fully associative). Если некоторый блок основной памяти может располагаться на ограниченном множестве мест в кэш-памяти, то кэш называется множественно-ассоциативным (set associative). Обычно множество представляет собой группу из двух или большего числа блоков в кэше. Если множество состоит из n блоков, то такое размещение называется множественно-ассоциативным с n каналами (n-way set associative). Виртуальная память и организация защиты памяти Она делит физическую память на блоки и распределяет их между различными задачами. Она автоматически управляет двумя уровнями иерархии памяти: основной памятью и внешней (дисковой) памятью. Системы виртуальной памяти можно разделить на два класса: системы с фиксированным размером блоков, называемых страницами, и системы с переменным размером блоков, называемых сегментами. Страничная организация памяти В системах со страничной организацией основная и внешняя память (главным образом дисковое пространство) делятся на блоки или страницы фиксированной длины. Каждому пользователю предоставляется некоторая часть адресного пространства, которая может превышать основную память компьютера, и которая ограничена только возможностями адресации, заложенными в системе команд. Эта часть адресного пространства называется виртуальной памятью пользователя. Каждое слово в виртуальной памяти пользователя определяется виртуальным адресом, состоящим из двух частей: старшие разряды адреса рассматриваются как номер страницы, а младшие - как номер слова (или байта) внутри страницы. Сегментация памяти Другой подход к организации памяти опирается на тот факт, что программы обычно разделяются на отдельные области-сегменты. Каждый сегмент представляет собой отдельную логическую единицу информации, содержащую совокупность данных или программ и расположенную в адресном пространстве пользователя. Сегменты создаются пользователями, которые могут обращаться к ним по символическому имени. В каждом сегменте устанавливается своя собственная нумерация слов, начиная с нуля.

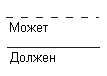

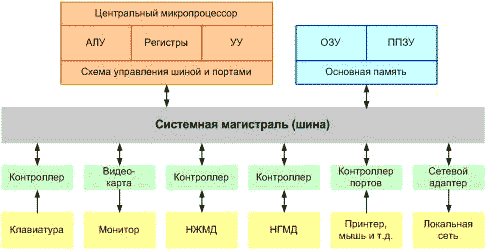

Типовые средства аппаратной поддержки операционных систем, BIOS. Средства аппаратной поддержки ОС – это средства, которые прямо участвуют в организации вычислительных процессов ОС: средства поддержки привилегированного режима, систему прерываний, средства переключения контекстов процессов, средства защиты областей памяти и т. п. Входят следующие компоненты: -средства поддержки привилегированного режима; -средства трансляции адресов; -средства переключения процессов; -система прерываний; -системный таймер; -средства защиты областей памяти. Средства поддержки привилегированного режима обычно основаны на системном регистре процессора, часто называемом «словом состояния» машины или процессора. Этот регистр содержит некоторые признаки, определяющие режимы работы процессора, в том числе и признак текущего режима привилегий. Смена режима привилегий выполняется за счет изменения слова состояния машины в результате прерывания или выполнения привилегированной команды. Средства трансляции адресов выполняют операции преобразования виртуальных адресов, которые содержатся в кодах процесса, в адреса физической памяти. Таблицы, предназначенные при трансляции адресов, обычно имеют большой объем, поэтому для их хранения используются области оперативной памяти, а аппаратура процессора содержит только указатели на эти области. Средства трансляции адресов используют данные указатели для доступа к элементам таблиц и аппаратного выполнения алгоритма преобразования адреса, что значительно ускоряет процедуру трансляции по сравнению с ее чисто программной реализацией. Средства переключения процессов предназначены для быстрого сохранения контекста приостанавливаемого процесса и восстановления контекста процесса, который становится активным. Для хранения контекстов приостановленных процессов обычно используются области оперативной памяти, которые поддерживаются указателями процессора. Переключение контекста выполняется по определенным командам процессора, например по команде перехода на новую задачу. Такая команда вызывает автоматическую загрузку данных из сохраненного контекста в регистры процессора, после чего процесс продолжается с прерванного ранее места. Система прерываний позволяет компьютеру реагировать на внешние события, синхронизировать выполнение процессов и работу устройств ввода-вывода, быстро переходить с одной программы на другую. Механизм прерываний нужен для того, чтобы оповестить процессор о возникновении в вычислительной системе некоторого непредсказуемого события или события, которое не синхронизировано с циклом работы процессора. Примерами таких событий могут служить завершение операции ввода-вывода внешним устройством (например, запись блока данных контроллером диска), некорректное завершение арифметической операции (например, переполнение регистра), истечение интервала астрономического времени. Системный таймер, часто реализуемый в виде быстродействующего регистра-счетчика, необходим операционной системе для выдержки интервалов времени. Для этого в регистр таймера программно загружается значение требуемого интервала в условных единицах, из которого затем автоматически с определенной частотой начинает вычитаться по единице. BIOS Термин BIOS определяет программу, отвечающую за управление всем оборудованием, установленным на материнской плате. Фактически BIOS является неотъемлемой составляющей системной платы и поэтому может быть отнесен к особой категории компьютерных компонентов, называемых firmware.

Аббревиатура BIOS расшифровывается как Basic Input/Output System (базовая система ввода/вывода). Действительно, изначально, в системе IBM PC, основным назначением BIOS была поддержка функций ввода-вывода за счет предоставления операционной системе интерфейса для взаимодействия с аппаратурой, но в последнее время его предназначение и функции значительно расширились.

Другой важной функцией BIOS является проводимая после каждого включения компьютера процедура тестирования (POST, Power On Self Test) всего установленного на материнской плате оборудования (за исключением дополнительных плат расширения). В процедуру тестирования входят:

1)Проверка работоспособности системы управления электропитанием;

2)Инициализация системных ресурсов и регистров чипсетов;

3)Тестирование оперативной памяти;

4)Подключение клавиатуры;

5)Тестирование портов;

6) Инициализация контроллеров, определение и подключение жестких дисков.

В процессе инициализации и тестирования оборудования BIOS сравнивает данные системной конфигурации с информацией, хранящейся в CMOS - специальной энергозависимой памяти, расположенной на системной плате. Хранение данных в чипе CMOS поддерживается специальной батарейкой, и информация обновляется всякий раз при изменении каких-либо настроек BIOS. Таким образом, именно эта память хранит последние сведения о системных компонентах, текущую дату и время, а также, возможно, пароль, установленный на вход в BIOS или загрузку операционной системы. Наконец, третьей важной функцией, которую BIOS выполняет со времен IBM PC, является загрузка операционной системы. Современные BIOS позволяют загружать операционную систему не только с гибкого (FDD) или жесткого диска (HDD), но и с приводов CD-ROM, ZIP, LS-120, SCSI-контроллеров и т.д. Считав информацию об устройстве загрузки, BIOS приступает к поиску программы - загрузчика операционной системы на носителе или передает запрос на загрузку другому устройству (а точнее - в свою очередь, переадресует запрос на его BIOS). Когда ответ получен, программа загрузки помещается в оперативную память, откуда и происходит загрузка системной конфигурации и драйверов устройств операционной системы.

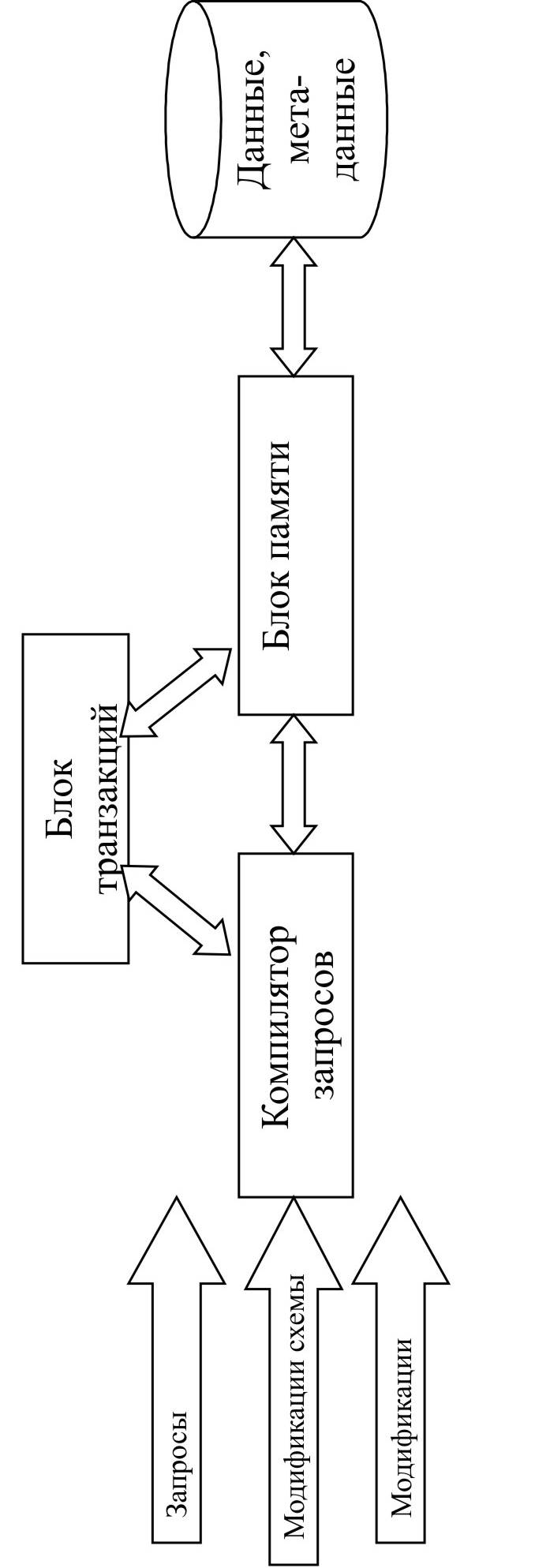

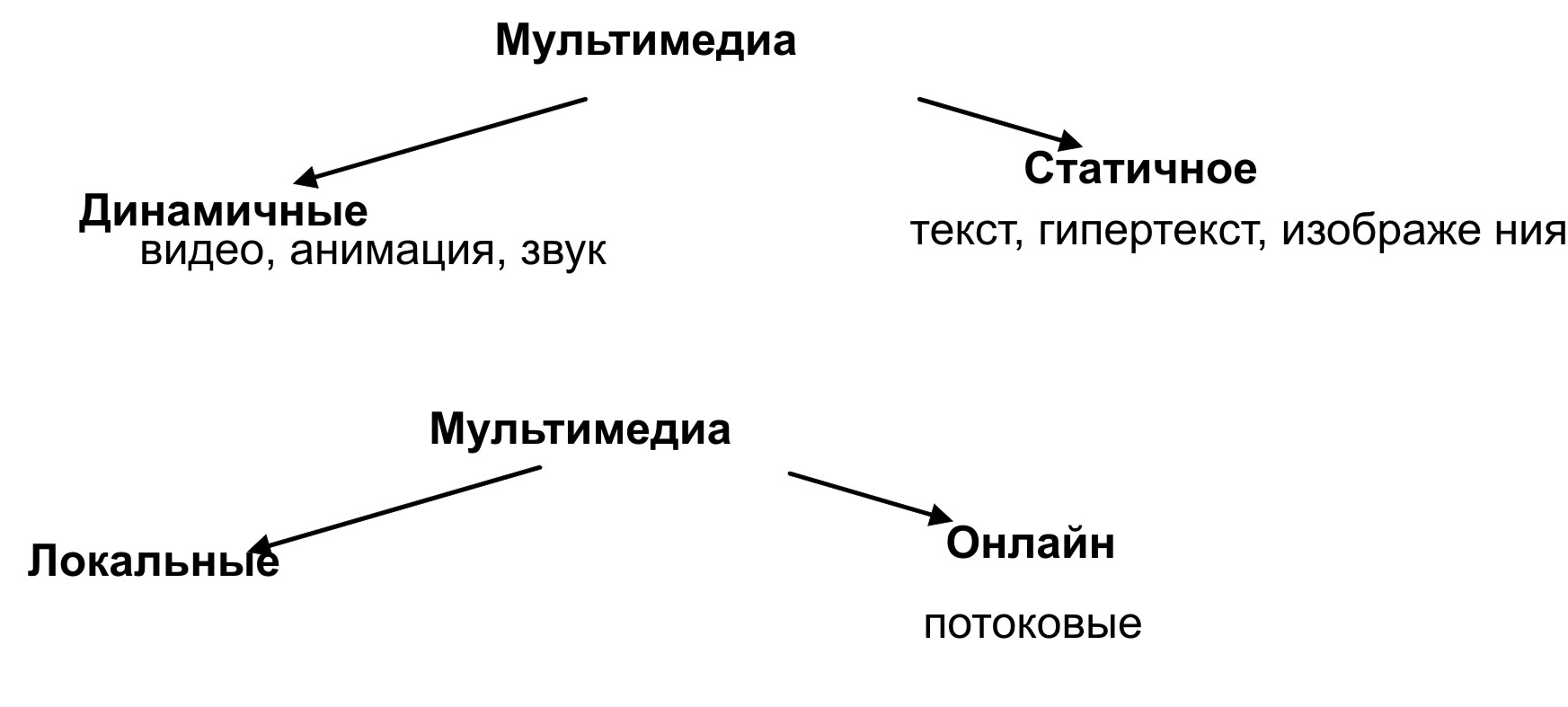

3.Мультимедиа-технологии (МТ), их особенности в ряду базовых ИТ. Структурирование МТ. Основные технологические решения для носителей информации в МТ. Оптические диски, мини-диски, flash-память. Мультимедиа технологии- это совокупность аппаратных и программных средств, позволяющая пользователю одновременно использовать все богатство представления информации в самых различных ее формах - в текстовой, числовой, графической, звуковой, анимационной и видео. Основными характерными особенностями этих технологий являются: объединение многокомпонентной информационной среды (текста, звука, графики, фото, видео) в однородном цифровом представлении; обеспечение надежного (отсутствие искажений при копировании) и долговечного хранения (гарантийный срок хранения — десятки лет) больших объемов информации; простота переработки информации (от рутинных до творческих операций). Интерактивность — это способность активно и разнообразно реагировать на действия пользователя. Классификация В зависимости от наличия интерактивности мультимедиа технологии подразделяются на: - Линейная (отсутствие интерактивности) - Нелинейная. Нелинейный способ представления информации позволяет человеку участвовать в выводе информации каким-либо образом со средством отображения мультимедийных данных.

Мультимедиа

видео, анимация, звук

текст, гипертекст, изображения

Динамичные Статичное

Онлайн Записанные

потоковые

Мультимедиа

Локальные

Принципы мультимедиа 1. Представление информации с помощью комбинации множества воспринимаемых человеком сред (собственно термин происходит от англ. multi - много, и media - среда);

2.Интерактивность

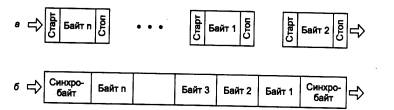

3. Художественный дизайн интерфейса и средств навигации. Компакт-диски – это носители информации, предназначенные для хранения информации в цифровой форме (в виде набора чисел). Физические характеристики компакт-диска Геометрические размеры. Все члены семейства компакт-дисков представляют собой диск диаметром 120 мм, имеющий в центре отверстие диаметром 15 мм. Толщина диска – 1.2 мм. Способ считывания информации Для чтения информации с компакт-дисков используется луч лазера инфракрасного диапазона (ИК). Луч подается на вращающийся диск со стороны подложки, отражается от отражающего слоя и возвращается на специальный фотоприемник. Базовый формат – CD Audio Формат CD DA является базовым форматом семейства КД. Информация на CD Audio (в дальнейшем, КД), как уже было сказано, закодирована в виде последовательности питов и лэндов. Питы и лэнды разной длины, чередуясь, составляют информационную дорожку в виде спирали, которая начинается от внутреннего радиуса КД. Расстояние между витками спирали составляет 1.6 мкм. Диск CD-ROM , его отличия от CD DA Диск CD-ROM унаследовал все черты своего родителя (CD DA), и приобрел новые черты, необходимые для выполнения своих специфичных функций. 1) Для CD-ROM необходим точный доступ к кадру. Для этого в кадр введены разделы Synchro и Header. Synchro необходим для распознавания начала кадра (сектора) CD-ROM, Header – содержит в себе точный адрес сектора в формате MSF. 2) Основная задача аудио-проигрывателя - непрерывное воспроизведение фонограммы. Если при воспроизведении возникают ошибки, проигрыватель пытается исправить их с помощью механизмов избыточности, заложенных при создании диска (код Рида-Соломона). Если механизма избыточности недостаточно для восстановления поврежденной информации, проигрыватель начинает интерполировать звук. При этом, естественно, возникают искажения (слышимые или неслышимые), но воспроизведение продолжается. Для CD-ROM интерполяция информации неприемлема. Информация должна быть или прочитана точно, или не прочитана вообще. Поэтому для CD-ROM предусмотрена дополнительная избыточность и средства детектирования ошибки. Это EDC (Error Detection Code) и ECC (Error Correction Code ), которые принято называть третьим слоем восстановления ошибок. Работая в паре, EDC и ECC позволяют обнаружить и исправить ошибки, которые для аудио-диска были бы фатальными. Принципы доступа к информации Для аудио-диска объектом выбора обычно является трек. Для того чтобы выбрать любой трек, достаточно информации, записанной в TOC . Для CD-ROM, как и для любого компьютерного носителя, объектом выбора являются файлы и папки (директории). Папки тоже являются файлами особого назначения. Поэтому записей в TOC недостаточно для доступа к объектам CD-ROM . Для доступа к файлам на дисках CD-ROM формируется файловая структура (ФС). ФС – это набор служебных записей, описывающих местоположение и атрибуты файлов и папок. Файловые структуры бывают разные, и любая из них может быть размещена на CD - ROM . Так, например, на дисках для ПК Макинтош может быть сформирована файловая система HFS ( Hierarchical File System ), которая используется на жестких дисках ПК Макинтош. Такие диски читаются только на ПК Макинтош. Метка диска (Volume Label) – идентифицирует диск при его загрузке в привод CD-ROM. В проводнике Windows метка диска отображается справа от значка привода CD-ROM. Mixed Mode CD Следующий член семейства КД – Mixed Mode CD (диск со смешанными режимами) является прямым потомком двух предыдущих – CD DA и CD-ROM . На таком диске первый трек всегда имеет тип Data и содержит файловую структуру с компьютерными данными. За Data -треком располагаются аудио-треки. Особенность использования такого диска – аудио-треки начинаются со второго трека. «Умные» проигрыватели не позволят запустить на проигрывание первый трек. Но остается риск того, что простые проигрыватели позволят проигрывать первый трек, а это чревато выходом из строя акустических систем. В настоящее время этот формат используется в основном при создании игровых дисков, для размещения игровых программ с музыкальным сопровождением. Для музыкальных дисков с небольшим добавлением компьютерной информации используется другое решение, о котором будет сказано чуть позже. CD-ROM XA (eXtended Architecture) Этот формат является потомком формата CD-ROM. Его появление было вызвано необходимостью обозначать тип цифровой информации, хранящейся в конкретном кадре диска. Связано это было с появлением специализированных проигрывателей мультимедийной информации, способных проигрывать видео со звуком и отображать неподвижные изображения (в частности, проигрыватели Video CD). Multisession CD Формат CD-ROM XA используется также при создании дисков Multisession . Термин «сессия» - дословно, сеанс, появился вместе с форматом CD - Recordable (Записываемый Компакт-Диск). Под сессией понимается сеанс записи компакт-диска, то есть запись на диске Lead - In , программной зоны и Lead - Out Формат Multisession разрешает производить запись на диск, который уже имеет сессию (сессии). Запись возможна при условии, что в TOC последней сессии имеется специальная метка, разрешающая запись еще одной сессии. При записи новой сессии в ней формируется новая файловая система, которая указывает местоположение вновь записываемых файлов и, кроме этого, как правило, указывает на местоположение файлов из предыдущих сессий (хотя может этого и не делать). Также в новой сессии могут быть записаны новые версии файлов, уже имеющихся в предыдущих сессиях (при этом в новой файловой системе указывается местоположение новой версии файла, а ссылка на старый файл не формируется – «псевдостирание»). Минидиск (MD) — магнито-оптический носитель информации. Был разработан и впервые представлен компанией Sony 12 января 1992 года. Позиционировался как замена компакт-кассетам, к тому времени уже полностью изжившим себя. Его можно использовать для хранения любого вида цифровых данных. Наиболее широко минидиски используются для хранения аудио информации. Основные характеристики формата минидиска 1. Возможность качественной и многократной перезаписи, причем количество перезаписи без потери качества достигает 1 млн. циклов. 2. Редактирование любой сложности. Минидиск позволяет не только записывать, но и легко редатировать уже сделанную запись. Перемещать, объединять, разделять фрагменты, стирать дорожки. 3. Мгновенный доступ к любой записи. 4. Высокое качество звука. 5. Компактность. Минидиск имеет в 3 раза меньший обьем, чем компакт-диск. Shape CD (фигурный компакт-диск) — оптический носитель цифровой информации типа CD-ROM, но не строго круглой формы, а с очертанием внешнего контура в форме разнообразных объектов, таких как силуэты, машины, самолёты, сердечки, звёздочки, овалы, в форме кредитных карточек и т. д. Обычно диски с формой, отличающейся от круглой, не рекомендуют применять в приводах CD-ROM, поскольку при высоких скоростях вращения диск может лопнуть и полностью вывести привод из строя. Поэтому перед вставкой Shape CD в привод следует принудительно ограничить скорость вращения диска с помощью специальных программ. Тем не менее, и эта мера не даёт гарантии безопасности CD-привода. DVD (ди-ви-ди́, англ. Digital Versatile Disc или Digital Video Disk) — носитель информации в виде диска, внешне схожий с компакт-диском, однако имеющий возможность хранить бо́льший объём информации за счёт использования лазера с меньшей длиной волны, чем для обычных компакт дисков. DVD по структуре данных бывают трёх типов: DVD-Video — содержат фильмы (видео и звук); DVD-Audio — содержат аудиоданные высокого качества (гораздо выше, чем на аудиокомпакт-дисках); DVD-Data — содержат любые данные. DVD как носители бывают четырёх типов: DVD-ROM — штампованные на заводе диски; DVD+R/RW — диски однократной (R — Recordable) и многократной (RW — ReWritable) записи; DVD-R/RW — диски однократной (R — Recordable) и многократной (RW — ReWritable) записи; DVD-RAM — диски многократной записи с произвольным доступом (RAM — Random Access Memory). Вместимость можно определить на глаз — нужно посмотреть, сколько рабочих (отражающих) сторон у диска и обратить внимание на их цвет: двухслойные стороны обычно имеют золотой цвет, а однослойные — серебряный, как компакт-диск. Любой из носителей может иметь любую структуру данных и любое количество слоёв (двухслойные DVD-R и DVD-RW появились в конце 2004 года. В отличие от компакт-дисков, в которых структура аудиодиска фундаментально отличается от диска с данными, в DVD всегда используется файловая система UDF. Скорость чтения/записи DVD указывается кратной 1350 Кб/с, то есть 16-скоростной привод обеспечивает чтение (или запись) дисков в 16 Ч 1350 = 21600 Кб/с (21,09 Мб/с). HD-DVD — технология записи на DVD от Toshiba (в содружестве с компаниями NEC и Sanyo). Позволяет записывать цифровую информацию объёмом до 45 гигабайт. Этого достаточно для записи 12 часов видео с высоким разрешением на один носитель. Такой диск состоит из трех слоев толщиной 0,6 мм, каждый из которых позволяет записать 15 ГБ данных. Флэш-память (или флеш-память) — разновидность твердотельной полупроводниковой энергонезависимой перезаписываемой памяти. Энергонезависимая - не требующая дополнительной энергии для хранения данных (энергия требуется только для записи). Перезаписываемая - допускающая изменение (перезапись) хранимых в ней данных. Полупроводниковая (твердотельная) - не содержащая механически движущихся частей (как обычные жёсткие диски или CD), построенная на основе интегральных микросхем. Флэш-память может быть прочитана сколько угодно раз, но писать в такую память можно лишь ограниченное число раз (обычно около 10 000). Причина в том, что для записи в память необходимо сначала стереть участок памяти, а участок может выдержать лишь ограниченное число стираний. Стирание происходит участками, поэтому нельзя изменить один бит или байт без перезаписи всего участка. Преимуществом флэш-памяти над обычной является её энергонезависимость — при выключении энергии содержимое памяти сохраняется. Преимуществом флэш-памяти над жёсткими дисками, CD-ROM-ами, DVD является отсутствие движущихся частей. Поэтому флэш-память более компактна, дешева (с учётом стоимости устройств чтения-записи) и обеспечивает более быстрый доступ. Недостатком, по сравнению с жёсткими дисками, является относительно малый объём. Флэш-память бывает как съёмной, так и несъёмной. Съёмную флэш-память применяют для хранения изображения и звука в аудио- и видеоаппаратуре и для бэкапа, несъёмную — для хранения встроенного программного обеспечения, операционных систем, а в КПК и программируемых калькуляторов — и для хранения других программ и данных. Во многих КПК съёмная флэш-память используется как расширение памяти. Blu-ray Disc, BD (англ. blue ray — синий луч и disc — диск) — формат оптического носителя, используемый для записи и хранения цифровых данных, включая видео высокой чёткости с повышенной плотностью. Blu-ray (букв. «синий-луч») получил своё название от использования для записи и чтения коротковолнового (405 нм) «синего» (технически сине-фиолетового) лазера. Однослойный диск Blu-ray (BD) может хранить 23,3/25/27 или 33 Гб, двухслойный диск может вместить 46,6/50/54 или 66 Гб. Также в разработке находятся диски вместимостью 100 Гб и 200 Гб с использованием соответственно четырёх и восьми слоёв. На данный момент доступны диски BD-R (одноразовая запись) и BD-RE (многоразовая запись), в разработке находится формат BD-ROM. В дополнение к стандартным дискам размером 120 мм, выпущены варианты дисков размером 80 мм для использования в цифровых фото- и видеокамерах. Планируется, что их объём будет достигать 15 Гб для двухслойного варианта. В технологии Blu-ray для чтения и записи используется сине-фиолетовый лазер с длиной волны 405 нм. Обычные DVD и CD используют красный и инфракрасный лазеры с длиной волны 650 нм и 780 нм соответственно.

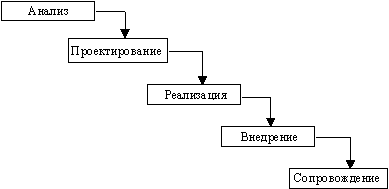

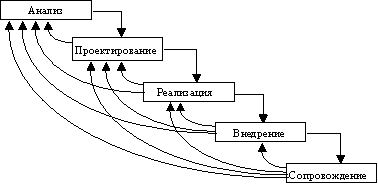

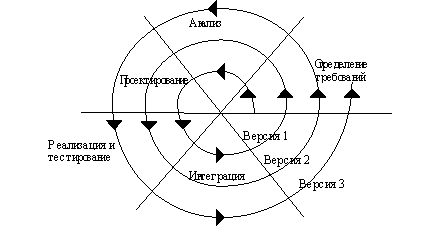

Билет №5 1. Принципы проектирования сложных объектов. Нисходящее и восходящее проектирование. ОТВЕТ: В процессе проектирования сложной системы формируются определенные представления о системе, отражающие ее существенные свойства с той или иной степенью подробности. В этих представлениях можно выделить составные части - уровни проектирования. В один уровень, как правило, включаются представления, имеющие общую физическую основу и допускающие для своего описания использование одного и того же математического аппарата. Уровни проектирования можно выделять по степени подробности, с какой отражаются свойства проектируемого объекта. Тогда их называют горизонтальными (иерархическими) уровнями проектирования. Выделение горизонтальных уровней лежит в основе блочно-иерархического подхода к проектированию. Уровни проектирования можно выделять также по характеру учитываемых свойств объекта. В этом случае их называют вертикальными уровнями проектирования. При проектировании устройств автоматизации основными вертикальными уровнями являются функциональное (схемное), конструкторское и технологическое проектирования. При проектировании автоматизированных комплексов к этим уровням добавляется алгоритмическое (программное) проектирование. Функциональное проектирование связано с разработкой структурных, функциональных и принципиальных схем. При функциональном проектировании определяются основные особенности структуры, принципы функционирования, важнейшие параметры и характеристики создаваемых объектов . Алгоритмическое проектирование связано с разработкой алгоритмов функционирования ЭВМ и вычислительных систем (ВС), с созданием их общего системного и прикладного программного обеспечения. Конструкторское проектирование включает в себя вопросы конструкторской реализации результатов функционального проектирования, т.е. вопросы выбора форм и материалов оригинальных деталей, выбора типоразмеров унифицированных деталей, пространственного расположения составных частей, обеспечивающего заданные взаимодействия между элементами конструкции. Технологическое проектирование охватывает вопросы реализации результатов конструкторского проектирования, т.е. рассматриваются вопросы создания технологических процессов изготовления изделий. В зависимости от порядка, в каком выполняются этапы проектирования, различают восходящее и нисходящее проектирование. Восходящее проектирование (проектирование снизу вверх) характеризуется решением задач более низких иерархических уровней перед решением задач более высоких уровней. Противоположная последовательность приводит к нисходящему проектированию (проектированию сверху вниз).

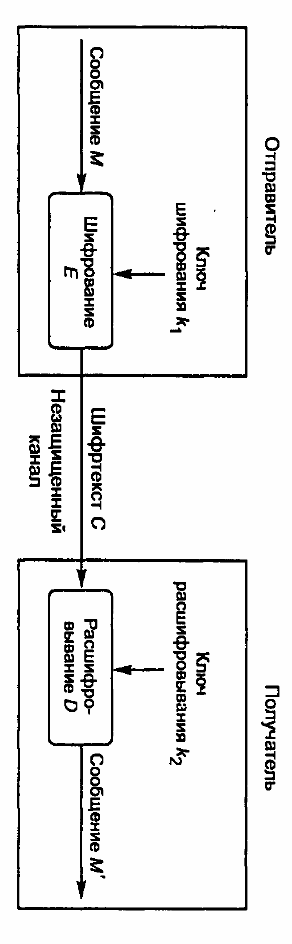

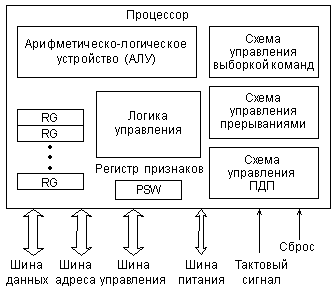

2. Понятие архитектуры МП. Особенности архитектур вычислительных систем CISC, RISC, MIPS, SPARC. Области применения. ОТВЕТ: Понятие архитектуры микропроцессора определяет его составные части, а также связи и взаимодействие между ними. Архитектура включает: - структурную схему МП; - программную модель МП (описание функций регистров); - информацию об организации памяти (емкость и способы адресации памяти); - описание организации процедур ввода/вывода. CISC-процессоры Complex Instruction Set Computing (вычисления со сложным набором команд) — концепция проектирования процессоров, которая характеризуется следующим набором свойств: - Нефиксированным значением длины команды. - Арифметические действия кодируются в одной инструкции. - Небольшим числом регистров, каждый из которых выполняет строго определённую функцию. Типичными представителями являются процессоры на основе x86 команд и процессоры Motorola MC680x0. Наиболее распространённая архитектура современных настольных, серверных и мобильных процессоров построена по архитектуре Intel x86. RISC-процессоры Reduced Instruction Set Computer — вычисления с упрощённым набором команд. Архитектура процессоров, построенная на основе упрощённого набора команд. Характеризуется наличием команд фиксированной длины, большого количества регистров, операций типа регистр-регистр, а также отсутствием косвенной адресации. Упрощение набора команд призвано сократить конвейер, что позволяет избежать задержек на операциях условных и безусловных переходов. Однородный набор регистров упрощает работу компилятора при оптимизации исполняемого программного кода. Кроме того, RISC-процессоры отличаются меньшим энергопотреблением и тепловыделением. Среди первых реализаций этой архитектуры были процессоры MIPS, PowerPC, SPARC, Alpha, PA-RISC. В мобильных устройствах широко используются ARM-процессоры. MIPS-процессрры Microprocessor without Interlocked Pipeline Stages микропроцессор, разработанный компанией MIPS Computer Systems (в настоящее время MIPS Technologies) в соответствие с концепцией проектирования процессоров RISC (т.е. для процессоров с сокращенным набором команд). Эти процессоры значительно повлияли на более поздние RISC-архитектуры, в частности на Alpha. Основоположник RISC SPARC-процессрры Scalable Processor ARChitecture (масштабируемая процессорная архитектура) — архитектура RISC-микропроцессоров, первоначально разработанная в 1985 году компанией Sun Microsystems. Архитектура SPARC является открытой, это значит, что: 1. Архитектура системы команд SPARC опубликована как стандарт IEEE 1754—1994; 2. Спецификации SPARC доступны для лицензирования любой компанией или частным лицом и дают возможность разрабатывать свои собственные решения; 3. Развитием архитектуры SPARC занимается независимая некоммерческая организация SPARC International, Inc.

3. Функции и назначение стандартов информационной безопасности. Примеры стандартов, их роль при проектировании и разработке информационных систем. Критерии оценки безопасности компьютерных систем. Структура требований безопасности. Классы защищенности. ОТВЕТ: Стандарты и спецификации - одна из форм накопления знаний, прежде всего о процедурном и программно-техническом уровнях ИБ. В них зафиксированы апробированные, высококачественные решения и методологии, разработанные наиболее квалифицированными специалистами. Стандарты и спецификации - являются основным средством обеспечения взаимной совместимости аппаратно-программных систем и их компонентов, причем в Internet-сообществе это средство действительно работает, и весьма эффективно. Стандарт - документ, в котором в целях добровольного многократного использования устанавливаются характеристики продукции, правила осуществления и характеристики процессов производства, эксплуатации, хранения, перевозки, реализации и утилизации, выполнения работ или оказания услуг. Стандарт также может содержать требования к терминологии, символике, упаковке, маркировке или этикеткам и правилам их нанесения; Виды стандартов: • оценочные стандарты, направленные на классификацию информационных систем и средств защиты по требованиям безопасности; • технические спецификации, регламентирующие различные аспекты реализации средств защиты. Первым оценочным стандартом стол стандарт Министерства обороны США "Критерии оценки доверенных компьютерных систем" ("Оранжевая книга"), 1983 г. В "Оранжевой книге" доверенная система определяется как "система, использующая достаточные аппаратные и программные средства, чтобы обеспечить одновременную обработку информации разной степени секретности группой пользователей без нарушения прав доступа". Степень доверия оценивается по двум основным критериям. 1. Политика безопасности - набор законов, правил и норм поведения, определяющих, как организация обрабатывает, защищает и распространяет информацию. В частности, правила определяют, в каких случаях пользователь может оперировать конкретными наборами данных. Чем выше степень доверия системе, тем строже и многообразнее должна быть политика безопасности. В зависимости от сформулированной политики можно выбирать конкретные механизмы обеспечения безопасности. 2. Уровень гарантированности - мера доверия, которая может быть оказана архитектуре и реализации ИС. Доверие безопасности может проистекать как из анализа результатов тестирования, так и из проверки (формальной или нет) общего замысла и реализации системы в целом и отдельных ее компонентов. Уровень гарантированности показывает, насколько корректны механизмы, отвечающие за реализацию политики безопасности. Важным средством обеспечения безопасности является механизм подотчетности (протоколирования). Доверенная система должна фиксировать все события, касающиеся безопасности. Ведение протоколов должно дополняться анализом регистрационной информации. Концепция доверенной вычислительной базы является центральной при оценке степени доверия безопасности. Доверенная вычислительная база - это совокупность защитных механизмов ИС (включая аппаратное и программное обеспечение), отвечающих за проведение в жизнь политики безопасности. Качество вычислительной базы определяется исключительно ее реализацией и корректностью исходных данных, которые вводит системный администратор. Основное назначение доверенной вычислительной базы - выполнять функции монитора обращений, то есть контролировать допустимость выполнения субъектами (активными сущностями ИС, действующими от имени пользователей) определенных операций над объектами (пассивными сущностями). Механизмы безопасности • произвольное управление доступом; • безопасность повторного использования объектов; • метки безопасности; • принудительное управление доступом. Классы безопасности В "Оранжевой книге" определяется четыре уровня доверия - D, C, B и A. Уровень D предназначен для систем, признанных неудовлетворительными. По мере перехода от уровня C к A к системам предъявляются все более жесткие требования. Уровни C и B подразделяются на классы (C1, C2, B1, B2, B3) с постепенным возрастанием степени доверия. Всего имеется шесть классов безопасности - C1, C2, B1, B2, B3, A1. Чтобы в результате процедуры сертификации систему можно было отнести к некоторому классу, ее политика безопасности и уровень гарантированности должны удовлетворять заданным требованиям, из которых мы упомянем лишь важнейшие. Коротко ее можно сформулировать так: • уровень C - произвольное управление доступом; • уровень B - принудительное управление доступом; • уровень A - верифицируемая безопасность. Примеры стандартов: ISO 27000 - Международные стандарты управления информационной безопасностью. Семейство Международных Стандартов на Системы Управления Информационной Безопасностью 27000. Это семейство включает в себя Международные стандарты, определяющие требования к системам управления информационной безопасностью, управление рисками, метрики и измерения, а также руководство по внедрению. ISO 15408 - Общие критерии оценки безопасности информационных технологий ISO 18028 - Международные стандарты сетевой безопасности серии ISO 13335 - Международные стандарты безопасности информационных технологий BSI\IT Baseline Protection Manual. Немецкий стандарт "Руководство по обеспечению безопасности ИТ" разрабатывается в BSI. PCI DSS - стандарт защиты информации в индустрии платежных карт, разработанный международными платежными системами Visa и MasterCard, объединяет в себе требования ряда программ по защите информации BS 25999, BS 25777 - Британские стандарты по управлению непрерывностью бизнеса и информационно-коммуникационных технологий ISO 20000 и ITIL - библиотека лучших практик в области управления ИТ. Целью ITIL является предоставление руководства по передовому опыту в области управления ИТ сервисами. Он включает в себя опции, которые могут быть позаимствованы и адаптированы под потребности конкретного бизнеса, местные условия и уровень зрелости сервис провайдера. ISO 20000 устанавливает стандарты, к которым должны быть устремлены процессы управления сервисами.

4

Билет №4 1. CASE-средства: функции, назначение, классификация. ОТВЕТ: CASE (Computer Aided Software Engineering) — средства разработки программных и организационно-управляющих систем. Они охватывают большую часть поддержки огромного числа технологий проектирования КИС: начиная с простых средств анализа и документирования и заканчивая масштабными средствами автоматизации, охватывающими весь жизненный цикл программного обеспечения. CASE-средством - считается программное средство, которое автоматизирует определенную совокупность процессов жизненного цикла программного обеспечения и обладает рядом таких характеристик как: 1.объединение определенных компонентов CASE-средств, которое дает возможность управляемость процессом разработки информационных систем; 2. репозитория; 3. наличие графических средств, с помощью которых можно описывать и документировать информационные системы, которые предоставят удобный интерфейс с разработчиком; Компонентная база CASE-системы В состав интегрированного CASE-средства входят следующие элементы: 1.репозиторий - главное CASE-средство. Его задача - обеспечить сохранность вариантов проекта и его определенных компонентов, синхронизацию приема информации от разных разработчиков в процессе групповой разработки, проверка метаданных на полноту и непротиворечивость; 2. средства разработки приложений, с использованием языков 4GL и генераторов кодов; 3. средства тестирования; 4. средства документирования; 5. графические средства анализа и проектирования, которые дают возможность создавать и редактировать иерархически связанные диаграммы (например, DFD, ER-диаграмма и др.), создающие модели информационных систем; 6. средства реинжиниринга. 7. средства конфигурационного управления; 8. средства управления проектом. 9. Классификация В настоящее время существует классификация CASE-средств по следующим признакам: 1. по типам - данная классификация демонстрирует функциональную ориентацию CASE-средств на какие-либо процессы жизненного цикла; 2. по категориям – такая квалификация определяет уровень интегрированности по выполняемым функциям. Сюда относятся отдельные локальные средства, которые решают мелкие автономные задачи, комплект частично интегрированных средств, который затрагивает большую часть этапов жизненного цикла информационных систем. Также включает в себя полностью интегрированные средства, которые поддерживают весь жизненный цикл информационных систем и связанны общим репозиторием; 3. по степени интегрированности с СУБД; 4. по доступным платформам; 5. по применяемым методологиям и моделям систем и БД. Типовая классификация практически полностью совпадает с элементами, входящими в состав CASE-средств и состоит из следующих типов: 1. верхние CASE–системы (Upper CASE) - средства анализа, которые используются для построения и анализа моделей предметной области ( BPwin (Logic Works)). В связи с тем, что эти системы соответствуют основным понятиям термина CASE, их также называют нормальными; 2. средние CASE–системы (Middle CASE) - средства анализа и проектирования, корорые придерживаются более распространенные методологии проектирования и используются для создания проектных спецификаций (Vantage Team Builder (Cayenne), Designer/2000 (Oracle), Silverrun (CSA)). Выход этих средств - спецификация архитектуры системы, составляющих и интерфейсов системы, алгоритмов и устройств данных; 3. средства разработки приложений (PowerBuilder (Sybase), JAM (JYACC), Developer/2000 (Oracle), New Era (Informix) , Delphi (Borland), средства 4GL (Uniface (Compuware), SQL Windows (Gupta), а также генераторы кодов, которые входят в состав Vantage Team Builder, PRO-IV и отчасти в Silverrun; 4. средства реинжиниринга, предназначенные для анализа программных кодов и схем баз данных и создания на их базе различного рода моделей и проектных спецификаций. Средства анализа схем баз данных и формирования ER-диаграмм являются составляющими Vantage Team Builder, PRO-IV, Silverrun, Designer/2000, ERwin и S-Designor. В сфере анализа программных кодов наиболее широко распространены объектно-ориентированные CASE-средства, способствующие реинжинирингу программ на языке C++ (Rational Rose (Rational Software), Object Team (Cayenne)). 5. средства проектирования баз данных, предоставляющие возможность моделировать данные и генерировать схемы баз данных, как правило, на языке SQL, для самых распространенных систем управления базами данных (например, ERwin (Logic Works), S-Designor (SDP) и DataBase Designer (ORACLE); В состав вспомогательных типов входят средства планирования и управления проектом (SE Companion, Microsoft Project и др.), средства конфигурационного управления (PVCS (Intersolv)); 6. средства тестирования (Quality Works (Segue Software)); 7. средства документирования (SoDA (Rational Software)).

Существующие CASE-системы ERwin+BPwin Designer/2000 Silverrun S-Designor Vantage Team Builder Westmount I-CASE CASE.Аналитик PRO-IV CASE /4/0, System Architect EasyCASE, Visible Analyst Workbench

2. Состав и назначение основных компонент ОС. Принципы построения ОС. Принцип модульности. Принцип независимости программ от внешних устройств. Принцип совместимости. Принцип открытой и наращиваемой ОС. Принцип мобильности. Принципы обеспечения безопасности. ОТВЕТ: Важнейшим достоинством большинства ОС является модульность. Это свойство позволяет объединить в каждом модуле определенные логически связанные группы функций. Большинство ОС состоит из следующих основных модулей: базовая система ввода-вывода (BIOS – Basic Input Output System); загрузчик операционной системы (Boot Record); ядро ОС; драйверы устройств; командный процессор; внешние команды (файлы). 1. Базовая система ввода-вывода (BIOS) – это набор микропрограмм, реализующих основные низкоуровневые (элементарные) операции ввода-вывода. Они хранятся в ПЗУ компьютера и записываются туда при изготовлении материнской платы. Данная система, по сути, «встроена» в компьютер и является одновременно его аппаратной частью и частью операционной системы. Первая функция BIOS – автоматическое тестирование основных компонентов компьютера при его включении. При обнаружении ошибки на экран выводится соответствующее сообщение и / или выдается звуковой сигнал. Далее BIOS осуществляет вызов блока начальной загрузки операционной системы, находящейся на диске (эта операция выполняется сразу по окончании тестирования). Загрузив в ОЗУ этот блок, BIOS передает ему управление, а он в свою очередь загружает другие модули ОС. Еще одна важная функция BIOS – обслуживание прерываний. При возникновении определенных событий (нажатие клавиши на клавиатуре, щелчок мыши, ошибка в программе и т.д.) вызывается одна из стандартных подпрограмм BIOS по обработке возникшей ситуации. 2. Загрузчик операционной системы – это короткая программа, находящаяся в первом секторе любого загрузочного диска (дискеты или диска с операционной системой). Функция этой программы заключается в считывании в память основных дисковых файлов ОС и передаче им дальнейшего управления ЭВМ. 3. Ядро ОС реализует основные высокоуровневые услуги, загружается в ОЗУ и остается в ней постоянно. В ядре ОС выделяют несколько подсистем, каждая из которых отвечает за выполнение той или иной задачи: - файловая система (отвечает за размещение информации на устройствах хранения); - система управления памятью (размещает программы в памяти); - система управления программами (осуществляет запуск и выполнение программ); - система связи с драйверами устройств (отвечает за взаимодействие с внешними устройствами); - система обработки ошибок; - служба времени (предоставляет всем программам информацию о системном времени). 4. Драйверы требуются в тех случаях, когда обмен информацией с устройствами должен происходить иначе, чем определено в BIOS. Драйверы устройств – это программы, управляющие работой внешних (периферийных) устройств на физическом уровне. Они дополняют систему ввода-вывода ОС и обеспечивают обслуживание новых устройств или нестандартное использование имеющихся. Они передают или принимают данные от аппаратуры и делают пользовательские программы независимыми от ее особенностей. Драйверы загружаются в память компьютера при загрузке операционной системы; необходимость и порядок их загрузки указываются в специальных файлах конфигурации. Такая схема облегчает подключение к машине новых устройств и позволяет делать это, не затрагивая системные файлы ОС. 5. Командный процессор – это программа, функции которой заключаются в следующем: - прием и синтаксический разбор команд, полученных с клавиатуры или из командного файла; - исполнение внутренних команд операционной системы; - загрузка и исполнение внешних команд (реализованных в виде самостоятельных программ) операционной системы и прикладных программ пользователя (файлы с расширением СОМ, ЕХЕ или ВАТ). Некоторые стандартные команды (TYPE, DIR и другие) командный процессор выполняет сам. Такие команды называются внутренними (как правило, это основные команды работы с файлами и каталогами). Для выполнения внешних команд пользователя командный процессор ищет на дисках программу с соответствующим именем и расширением СОМ, ЕХЕ (например, FORMAT.COM), и если находит ее, то загружает в память и передает ей управление. По окончании работы программы командный процессор удаляет ее из памяти. 6. Внешние команды ОС – это программы, поставляемые вместе с операционной системой в виде отдельных файлов. В функции командного процессора входит также исполнение командных файлов (это текстовые файлы с набором команд и расширением ВАТ). Когда в качестве команды задается имя такого файла, командный процессор начинает последовательно читать и интерпретировать содержащиеся в нем строки, каждая из которых может содержать одну команду, метку или комментарий. Если в очередной строке стоит команда, осуществляющая вызов какой-то программы, выполнение командного файла приостанавливается и начинается работа вызванной программы. После ее завершения происходит выполнение следующей команды командного файла. Основные принципы построения ОС 1. Принцип модульности. Модуль – функционально законченный элемент, выполняемый в соответствии с принятым межмодульным интерфейсом. Модуль выделяется по функциональному признаку. Модульная организация позволяет легко заменять неправильно работающие модули в ОС. Чаще всего используются реентерабельные и привилегированные модули. 2. Принцип функциональной избирательности. Для организации эффективной работы ОС, необходимо выделить некоторые модули и хранить их в ОЗУ. Эти модули составляют ядро ОС. Ядро: - Модули по управлению системы прерываний; - Средство управления выполнения программ (загрузка, приостановка, остановка); - Модули по управлению процессом (распределение процессорного времени), т.е. диспетчеры программ; - Модули по управлению выделения памяти. В зависимости от ОС в ядро могут ещё входить другие модули; - Транзитные модули (загружаются в ОЗУ по мере необходимости, при нехватке ОЗУ могут быть выгружены из памяти). 3. Принцип генерируемости ОС. Подразумевает собой возможность генерации ОС в зависимости от аппаратного обеспечения. Процесс генерации обычно производится один раз, перед достаточно долгим режимом эксплуатации. Для генерации необходимо наличие нескольких компонентов: - Исходный код ОС; - Компилятор с языка программирования на котором система написана; - Специальная программа и входной язык для неё, который позволяет управлять процессом генерации. ОС с открытым системным кодом – Linux (UNIX), есть возможность тонкой настройки ядра для конкретного процессора. 4. Принцип функциональной избыточности. В состав ОС должно входит несколько типов ПО для выполнения одинаковых функций (поддержка разных файловых систем). 5. Принцип виртуализации. Позволяет представить ресурсы ОС в виде определённого набора планировщиков и мониторов и использует единую схему распределения ресурсов. Наибольшее проявление – концепция виртуальной машины (воспроизводит архитектуру реальной машины, но может обладать произвольными характеристиками). 6. Принцип независимости программ от внешних устройств. Связь программ с конкретным внешним устройством производится не на этапе трансляции, а на этапе выполнения программы. Получается выгода: не нужна лишняя «перекомпиляция». 7. Принцип совместимости. Способность выполнять программы для другой ОС или даже для другой аппаратной платформы. 2 уровня совместимости: А)по выполняемому коду (бинарная). Условия совместимости: - На уровне команд процессора (одна и та же платформа); - Совместимость на уровне системных вызовов; - Совместимость на уровне библиотечных вызовов, если являются динамично связываемыми. Б) по исходному коду. Требуется выполнение следующих условий: - Наличие компилятора платформы, на котором написана программа; - Совместимость на уровне системных вызовов; - Совместимость на уровне библиотечных вызовов. 8. Принцип открытой наращиваемой ОС (открыт исходный код). Целостность ОС сохраняется (UNIX). 9. Принцип мобильности (переносимости). ОС должна легко переноситься на другую аппаратную платформу. Правила создания переносимых ОС: - ОС должна быть написана на языке высокого уровня, для которой существует компилятор на аппаратной платформе. В основном, современные ОС пишут на Си. - Необходимо избегать кода, который непосредственно работает с аппаратным обеспечением. 10. Принцип обеспечения безопасности и защиты: Защита системы от пользователя; Защита от несанкционированного доступа.

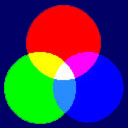

3. Принципы отображения графической информации. Способы сжатия изображений. Способы преобразования форматов. Типы файлов изображений. ОТВЕТ: Традиционно принято разделять растровую (фотографии, рисунки, картины и др.) и векторную графику (схемы, чертежи, 3D-модели и др.) Растровое изображение представляет собой прямоугольную матрицу определенной размерности, каждому элементу которой ставится в соответствие некоторый цвет. Весь массив элементарных единиц изображения называют растром. Растр - представляет собой совокупность пикселей, расположенных на сетчатом поле (канве, canvas). Важными характеристиками изображения являются: • количество пикселей; • количество используемых цветов или глубина цвета; • цветовое пространство (цветовая модель) RGB, CMYK, и др. С помощью растровой графики можно отразить и передать всю гамму оттенков и тонких эффектов, присущих реальному изображению. Растровое изображение ближе к фотографии, оно позволяет более точно воспроизводить основные характеристики фотографии: освещенность, прозрачность и глубину резкости. Достоинства • Растровая графика позволяет создать (воспроизвести) практически любой рисунок, вне зависимости от сложности. • Распространённость — растровая графика используется сейчас практически везде. • Высокая скорость обработки сложных изображений, если не нужно масштабирование. Недостатки • Большой размер файлов с простыми изображениями. • Невозможность идеального масштабирования. • Невозможность вывода на печать на плоттер. Векторная графика — это использование геометрических примитивов, таких как точки, линии, сплайны и многоугольники, для представления изображений в компьютерной графике. При этом для полного описания рисунка необходимо знать вид и базовые координаты каждой фигуры, например, координаты двух концов отрезка, координаты центра и диаметр окружности и т. д. Этот способ кодирования идеально подходит для рисунков, которые легко представить в виде комбинации простейших фигур, например, для технических чертежей. Основным логическим элементом векторной графики является геометрический объект. В качестве объекта принимаются простые геометрические фигуры (так называемые примитивы - прямоугольник, окружность, эллипс, линия), составные фигуры или фигуры, построенные из примитивов, цветовые заливки, в том числе градиенты. Преимущество векторной графики заключается в том, что форму, цвет и пространственное положение составляющих ее объектов можно описывать с помощью математических формул. Важным объектом векторной графики является сплайн. Сплайн – это кривая, посредством которой описывается та или иная геометрическая фигура. На сплайнах построены современные шрифты TrueType и PostScript. У векторной графики много достоинств. Она экономна в плане дискового пространства, необходимого для хранения изображений: это связано с тем, что сохраняется не само изображение, а только некоторые основные данные, используя которые, программа всякий раз воссоздает изображение заново. Кроме того, описание цветовых характеристик почти не увеличивает размер файла. Объекты векторной графики легко трансформируются и модифицируются, что не оказывает практически никакого влияния на качество изображения. Масштабирование, поворот, искривление могут быть сведены к паре-тройке элементарных преобразований над векторами. Векторная графика может включать в себя и фрагменты растровой графики. Векторная графика может показаться чрезмерно жесткой, «фанерной». В программах векторной графики практически невозможно создавать фотореалистические изображения. Векторный принцип описания изображения не позволяет автоматизировать ввод графической информации, как это делает сканер для точечной графики. Фрактальная графика Фрактал — объект, отдельные элементы которого наследуют свойства родительских структур. Фрактальными свойствами обладают многие природные объекты, такие как снежинка, кристаллы, растения. Фрактальная графика, как и векторная, основана на математических вычислениях. Однако базовым элементом фрактальной графики является сама математическая формула, то есть никаких объектов в памяти компьютера не храниться и изображение строится исключительно по уравнениям. Таким образом строят как простейшие структуры, так и сложные иллюстрации, имитирующие природные ландшафты и трехмерные объекты. Трехмерная графика Для получения трёхмерного изображения требуются следующие шаги: • моделирование — создание математической модели сцены и объектов в ней. • рендеринг (русск. визуализация) — построение проекции в соответствии с выбранной физической моделью. Сжатие – это процесс, применяемый для уменьшения физического размера блока информации. При сжатии программа компрессор осуществляет сжатие данных, а программа декомпрессор – их восстановление. В растровых файлах сжимаются только данные изображения, заголовок и др.структуры остаются несжатыми. Векторные файлы не имеют своих схем сжатия. Они не сжимаются, т.к. векторные файлы изначально представляют изображение в компактной форме; векторные файлы читаются достаточно медленно, если добавить еще распаковку, то этот процесс существенно замедляется. Выделяют два метода сжатия: Сжатие без потерь — метод сжатия информации, при использовании которого закодированная информация может быть восстановлена с точностью до бита. При этом оригинальные данные полностью восстанавливаются из сжатого состояния. Сжатие данных с потерями — это метод сжатия данных, когда распакованный файл отличается от оригинального, но «достаточно близок» для того, чтобы быть полезным каким-то образом. Преобразование файлов из одного формата в другой Преобразование файлов из растрового формата в векторный

Существуют два способа преобразования файлов из растрового формата в векторный: 1) преобразование растрового файла в растровый объект векторного изображения; 2) трассировка растрового изображения для создания векторного объекта. Преобразование файлов одного векторного формата в другой Векторные форматы содержат описания линий, дуг, закрашенных полей, текста и т. д. В различных векторных форматах эти объекты описываются по-разному. Когда программа пытается преобразовать один векторный формат в другой, она действует подобно обычному переводчику, а именно: • считывает описания объектов на одном векторном языке, • пытается перевести их на язык нового формата. Если программа-переводчик считает описание объекта, для которого в новом формате нет точного соответствия, этот объект может быть либо описан похожими командами нового языка, либо не описан вообще. Таким образом, некоторые части рисунка могут исказиться или исчезнуть. Всё зависит от сложности исходного изображения. Преобразование файлов из векторного формата в растровый Преобразование изображений из векторного формата в растровый (этот процесс часто называют растрированием векторного изображения) встречается очень часто. Прежде, чем разместить рисованную (векторную) картинку на фотографии, её необходимо экспортировать в растровый формат. Каждый раз, когда векторный рисунок направляется на устройство вывода (в частности, монитор или принтер), он подвергается растрированию — преобразованию в набор видеопикселей или точек. При экспорте векторных файлов в растровый формат может быть потеряна информация, связанная с цветом исходного изображения. Это объясняется тем, что в ряде растровых форматов количество цветов ограничено. Преобразование файлов одного растрового формата в другой Этот вид преобразования обычно самый простой и заключается в чтении информации из исходного файла и записи ее в новом файле, где данные о размере изображения, битовой глубине и цвете каждого видеопикселя хранятся другим способом. Если старый формат использует больше цветов, чем новый, то возможна потеря информации. Преобразование файла с 24-битовым цветом (16777216 цветов) в файл с 8-битовым цветом (256 цветов) требует изменения цвета почти каждого пикселя. | Формат графических файлов | | PCX | | BMP | | TIFF (Tagged Image File Format) | | PSD (Adobe PhotoShop Document). Внутренний для программы Adobe Photoshop | | JPEG (Joint Photographic Experts Group) | | GIF (Graphics Interchange Format) | | PCD (Photo CD) | | EPS (Encapsulated PostScript) | | JPEG 2000 (или jp2) | | WMF | | PDF | | PNG |

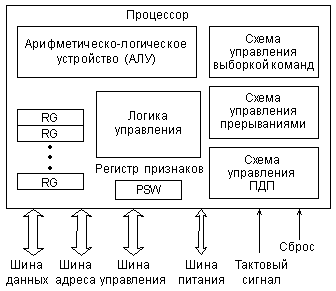

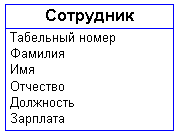

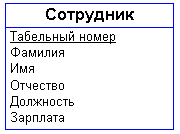

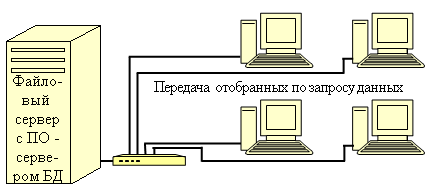

Билет №3 1. Архитектура СУБД и ее основные функции. ОТВЕТ: Система управления базами данных (СУБД) - комплекс программных и языковых средств, необходимых для создания и модификации базы данных, добавления, модификации, удаления, поиска и отбора информации, представления информации на экране и в печатном виде, разграничения прав доступа к информации, выполнения других операций с базой. Архитектура СУБД

Компонент «Данные, метаданные» включает не только данные, но и информацию о структуре данных (метаданные). Компонент «Блок памяти» получает требуемую информацию из места хранения данных и изменяет в нем соответствующую информацию по требованию расположенных выше уровней системы. В простых системах баз данных блоком памяти может служить система файлов операционной системы. Однако для повышения эффективности СУБД обычно осуществляет прямой контроль памяти. Блок памяти состоит из двух компонентов: 1. Блок файлов контролирует расположение файлов на диске и получает блок или блоки, содержащие файлы, по запросу блока буфера. 2. Блок буфера управляет основной памятью. Он получает блоки данных с диска через блок файлов и выбирает страницу основной памяти для хранения отдельного блока. Компонент «Компилятор запросов» обрабатывает различные обращения к СУБД и запрашивает изменение данных и метаданных. Он предлагает наилучший способ выполнения необходимой операции и выдает соответствующие команды блоку памяти. Как правило, компилятором запросов обрабатывается три типа обращения к СУБД: 1. Запросы 2. Модификации (модифицирующие запросы) – операции по изменению данных (удаление, добавление, изменение). 3. Модификации схемы базы данных – команды администраторов баз данных, которые имеют право изменять схему базы данных либо создавать новую базу данных. Компонент «Блок транзакций» отвечает за целостность системы и должен обеспечить одновременную обработку многих запросов, отсутствие интерференций запросов (интерференция – сложение, в данном случае необходимо исключить наложение запросов и их взаимодействие) и защиту данных в случае выхода системы из строя. Блок транзакций взаимодействует с компилятором запросов, т.к. для разрешения конфликтных ситуаций должен учитывать, на какие данные воздействуют текущие запросы. В силу этого некоторые вопросы могут быть отложены, и может быть установлена очередность их выполнения. Блок транзакций взаимодействует также с блоком памяти, т.к. схемы защиты данных обычно включают в себя хранение файла регистрации изменений данных. Функций СУБД: 1. Непосредственное управление данными во внешней памяти. Эта функция включает обеспечение необходимых структур внешней памяти как для хранения данных, непосредственно входящих в БД, так и для служебных целей, например, для убыстрения доступа к данным в некоторых случаях (обычно для этого используются индексы). 2. Управление буферами оперативной памяти. СУБД обычно работают с БД значительного размера; по крайней мере этот размер обычно существенно больше доступного объема оперативной памяти. Практически единственным способом реального увеличения этой скорости является буферизация данных в оперативной памяти. 3. Управление транзакциями. Транзакция - это последовательность операций над БД, рассматриваемых СУБД как единое целое. Либо транзакция успешно выполняется, и СУБД фиксирует изменения БД, произведенные этой транзакцией, во внешней памяти, либо ни одно из этих изменений никак не отражается на состоянии БД. 4. Журнализация. Одним из основных требований к СУБД является надежность хранения данных во внешней памяти. Под надежностью хранения понимается то, что СУБД должна быть в состоянии восстановить последнее согласованное состояние БД после любого аппаратного или программного сбоя. Обычно рассматриваются два возможных вида аппаратных сбоев: так называемые мягкие сбои, которые можно трактовать как внезапную остановку работы компьютера (например, аварийное выключение питания), и жесткие сбои, характеризуемые потерей информации на носителях внешней памяти. Для восстановления БД нужно располагать некоторой дополнительной информацией. Наиболее распространенным методом поддержания такой избыточной информации является ведение журнала изменений БД. Журнал - это особая часть БД, недоступная пользователям СУБД и поддерживаемая с особой тщательностью (иногда поддерживаются две копии журнала, располагаемые на разных физических дисках), в которую поступают записи обо всех изменениях основной части БД. В разных СУБД изменения БД журнализуются на разных уровнях: иногда запись в журнале соответствует некоторой логической операции изменения БД (например, операции удаления строки из таблицы реляционной БД), иногда - минимальной внутренней операции модификации страницы внешней памяти; в некоторых системах одновременно используются оба подхода. 5. Поддержка языков БД. Для работы с базами данных используются специальные языки, в целом называемые языками баз данных. В ранних СУБД поддерживалось несколько специализированных по своим функциям языков. Чаще всего выделялись два языка - язык определения схемы БД (SDL - Schema Definition Language) и язык манипулирования данными (DML - Data Manipulation Language). SDL служил главным образом для определения логической структуры БД, т.е. той структуры БД, какой она представляется пользователям. DML содержал набор операторов манипулирования данными, т.е. операторов, позволяющих заносить данные в БД, удалять, модифицировать или выбирать существующие данные. Стандартным языком наиболее распространенных в настоящее время реляционных СУБД является язык SQL (Structured Query Language)

2. Сопроцессоры. Назначение, система команд на примере процессоров Intel x86. ОТВЕТ: Сопроцессор - это специальная интегральная схема, которая работает в содружестве с главным процессором. Обычно сопроцессор настраивается на выполнение какой-нибудь специфической функции - математической операции или графического представления. И эту операцию сопроцессор может реализовывать во много раз быстрее, чем главный процессор. Сопроцессор - обычный микропроцессор, но не столь универсальный, как любой член семейства Intel 8086. Обычно сопроцессор разрабатывается как специальное устройство по реализации конкретно определенной функции. Как и любой другой микропроцессор, сопроцессор работает по тем же принципам. Он просто выполняет программы содержащие последовательность микропроцессорных команд. Вся деятельность сопроцессора определяется главным микропроцессором, который может посылать сопроцессору команды на выполнение программ и формирование результатов. В обычном режиме микропроцессор выполняет все функции компьютера. И лишь, когда встречается задача, с которой лучше справится сопроцессор, ему выдаются данные и команды, а главный микропроцессор ожидает результаты. Сопроцессоры, большей частью использующиеся с РС, являются математическими сопроцессорами. В математике они специализируются по умножению и делению чисел (они едва ли быстрее обычных микропроцессоров по части сложения и вычитания). Математические сопроцессоры называют еще процессорами с плавающей точкой. Потому что они особенно великолепны при работе с числами с плавающей точкой. Такие числа часто используются в научных расчетах и представляются мантиссой и ординатой (десятичная степень, определяющая положение десятичной точки). Математический сопроцессор — сопроцессор для расширения командного множества центрального процессора и обеспечивающий его функциональностью модуля операций с плавающей запятой, для процессоров, не имеющих интегрированного модуля. Модуль операций с плавающей запятой — часть процессора для выполнения широкого спектра математических операций над вещественными числами. Простым «целочисленным» процессорам для работы с вещественными числами и математическими операциями требуются соответствующие процедуры поддержки и время для их выполнения. Модуль операций с плавающей запятой поддерживает работу с ними на уровне примитивов — загрузка, выгрузка вещественного числа (в/из специализированных регистров) или математическая операция над ними выполняется одной командой, за счёт этого достигается значительное ускорение таких операций. Преимущества, которые получаются от установки математического сопроцессора, зависят от того, какие задачи решаются на вашем компьютере. Согласно Intel сопроцессор может уменьшить время выполнения математических операций, таких, как умножение, деление и возведение в степень на 80% и более. Скорость выполнения простых операций, таких, как сложение и вычитание, может быть совсем не уменьшена. Сопроцессор и главный микропроцессор могут работать на разных тактовых частотах. Сопроцессоры могут работать от тактового генератора драйверов микропроцессоров или от специального предназначенного для сопроцессора генератора. Когда отношение двух частот - микропроцессора и сопроцессора выражается целым числом, они работают синхронно и могут выполнять свои задания, а также передавать друг другу информацию оптимальным образом. Несинхронизированная работа требует, чтобы один или другой из них ожидал завершения цикла своего партнера, что влечет за собой появление небольшого, но реального периода ожидания. Сопроцессоры Intel семейства x86 Для процессоров семейства x86 с 8086/8088 по 386, модуль операций с плавающей запятой был выделен в отдельную микросхему, называемую математическим сопроцессором. Для установки сопроцессора на плате компьютера предусматривался отдельный разъём. Сопроцессор не является полноценным процессором, так как не умеет делать многих необходимых для этого операций (например, не умеет работать с программой и вычислять адреса памяти), являясь всего лишь придатком центрального процессора. Устройство FPU Модуль операций с плавающей запятой представляет собой стековый калькулятор, работающий по принципу обратной польской записи (форма записи математических выражений, в которой операнды расположены перед знаками операций). Перед операцией аргументы помещаются в LIFO-стек, при выполнении операции необходимое количество аргументов снимается со стека. Результат операции помещается в стек, где может быть использован в дальнейших вычислениях или может быть снят со стека для записи в память. Также поддерживается и прямая адресация аргументов в стеке относительно вершины. Внутри FPU числа хранятся в 80-битном формате с плавающей запятой, для записи же или чтения из памяти могут использоваться: Вещественные числа в трёх форматах: коротком (32 бита), длинном (64 бита) и расширенном (80 бит). Двоичные целые числа в трёх форматах: 16, 32 и 64 бита. Упакованные целые десятичные числа (BCD) числа - длина максимального числа составляет 18 упакованных десятичных цифр (72 бита). Система команд сопроцессора Система включает около 80 команд. Их классификация: Команды передачи данных - Вещественные данные - Целочисленные данные - Десятичные данные - Загрузка констант (0, 1, число Пи, log2(10), log2(e), lg(2), ln(2)) - Обмен - Условная пересылка (Pentium II/III) Команды сравнения данных - Вещественные данные - Целочисленные данные - Анализ - С нулём - Условное сравнение (Pentium II/III) Арифметические команды - Вещественные данные: сложение, вычитание, умножение, деление - Целочисленные данные: сложение, вычитание, умножение, деление - Вспомогательные арифметические команды (квадратный корень, модуль, изменение знака, выделение порядка и мантиссы) Трансцендентные команды - Тригонометрия: синус, косинус, тангенс, арктангенс - Вычисление логарифмов и степеней Команды управления - Инициализация сопроцессора - Работа со средой - Работа со стеком - Переключение режимов

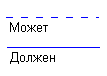

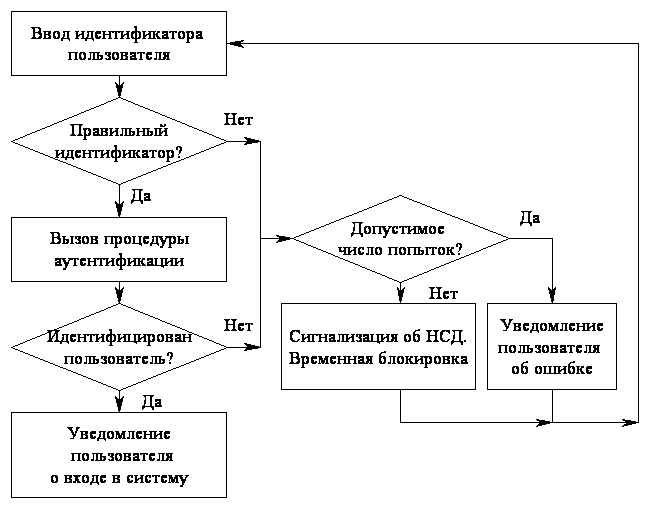

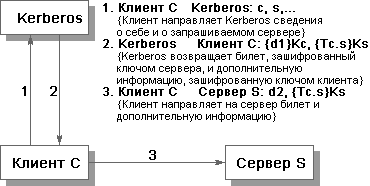

3. Требования к системам криптографической защиты: криптографические требования, требования надежности, требования по защите от НСД, требования к средствам разработки. ОТВЕТ: Криптография является методологической основой современных систем обеспечения безопасности информации в компьютерных системах и сетях. Для обеспечения безопасности данных необходимо поддерживать три основные функции: • защиту конфиденциальности передаваемых или хранимых в памяти данных; • подтверждение целостности и подлинности данных; • аутентификацию абонентов при входе в систему и при установлении соединения; Требования к криптосистемам: 1. зашифрованное сообщение должно поддаваться чтению только при наличии ключа; 2.число операций, необходимых для определения использованного ключа шифрования по фрагменту шифрованного сообщения и соответствующего ему открытого текста, должно быть не меньше общего числа возможных ключей; 3. число операций, необходимых для расшифровывания информации путем перебора всевозможных ключей должно иметь строгую нижнюю оценку и выходить за пределы возможностей современных компьютеров (с учетом возможности использования сетевых вычислений); 4. знание алгоритма шифрования не должно влиять на надежность защиты; 5. незначительное изменение ключа должно приводить к существенному изменению вида зашифрованного сообщения даже при использовании одного и того же ключа; 6. структурные элементы алгоритма шифрования должны быть неизменными; 7. дополнительные биты, вводимые в сообщение в процессе шифрования, должен быть полностью и надежно скрыты в шифрованном тексте; 8. длина шифрованного текста должна быть равной длине исходного текста; 9. не должно быть простых и легко устанавливаемых зависимостью между ключами, последовательно используемыми в процессе шифрования; 10. любой ключ из множества возможных должен обеспечивать надежную защиту информации; 11. алгоритм должен допускать как программную, так и аппаратную реализацию, при этом изменение длины ключа не должно вести к качественному ухудшению алгоритма шифрования.