|

Архитектура ЭВМ

Архитектура ЭВМ

- это общее описание структуры и функций ЭВМ на уровне, достаточном для понимания принципов работы и системы команд ЭВМ, не включающее деталей технического и физического устройства компьютера.

К архитектуре относятся следующие принципы построения ЭВМ:

1. структура памяти ЭВМ;

2. способы доступа к памяти и внешним устройствам;

3. возможность изменения конфигурации;

4. система команд;

5. форматы данных;

6. организация интерфейса.

Принципы построения ЭВМ

Основные принципы построения ЭВМ

были сформулированы американским учёным Джоном фон Нейманом в 40-х годах 20 века:

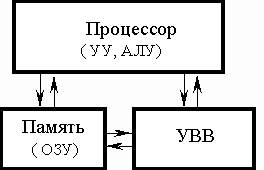

1. Любую ЭВМ образуют три основные компоненты: процессор, память и устройства ввода-вывода (УВВ).

2. Информация, с которой работает ЭВМ делится на два типа:

o набор команд по обработке (программы);

o данные подлежащие обработке.

3. И команды, и данные вводятся в память (ОЗУ) – принцип хранимой программы

.

4. Руководит обработкой процессор, устройство управления (УУ) которого выбирает команды из ОЗУ и организует их выполнение, а арифметико-логическое устройство (АЛУ) проводит арифметические и логические операции над данными.

5. С процессором и ОЗУ связаны устройства ввода-вывода (УВВ).

Архитектура современных персональных компьютеров основана на магистрально-модульном принципе

. Информационная связь между устройствами компьютера осуществляется через системную шину

(другое название - системная магистраль).

Шина - это кабель, состоящий из множества проводников. По одной группе проводников - шине данных

передаётся обрабатываемая информация, по другой - шине адреса

- адреса памяти или внешних устройств, к которым обращается процессор. Третья часть магистрали - шина управления

, по ней передаются управляющие сигналы (например, сигнал готовности устройства к работе, сигнал к началу работы устройства и др).

Системная шина характеризуется тактовой

частотой и разрядностью.

Количество одновременно передаваемых по шине бит называется разрядностью шины

. Тактовая частота

характеризует число элементарных операций по передаче данных в 1 секунду. Разрядность шины измеряется в битах, тактовая частота – в мегагерцах.

Реклама

Ниже представлена схема устройства компьютера, построенного по магистральному принципу:

В современных ЭВМ реализован принцип открытой архитектуры,

позволяющий пользователю самому комплектовать нужную ему конфигурацию компьютера и производить при необходимости её модернизацию. Конфигурацией

компьютера называют фактический набор компонентов ЭВМ, которые составляют компьютер. Принцип открытой архитектуры позволяет менять состав устройств ЭВМ. К информационной магистрали могут подключаться дополнительные периферийные устройства, одни модели устройств могут заменяться на другие.

Аппаратное подключение периферийного устройства к магистрали на физическом уровне осуществляется через специальный блок - контроллер (другие названия - адаптер, плата, карта). Для установки контроллеров на материнской плате имеются специальные разъёмы - слоты

.

Программное управление работой периферийного устройства производится через программу - драйвер

, которая является компонентой операционной системы. Так как существует огромное количество разнообразных устройств, которые могут быть установлены в компьютер, то обычно к каждому устройству поставляется драйвер, взаимодействующий непосредственно с этим устройством.

Минимальная конфигурация компьютера включает в себя: системный блок, монитор, клавиатуру и мышь.

Состав системного блока

Системный блок

– основная часть компьютера. Он состоит из металлического корпуса, в котором располагаются основные компоненты компьютера. С ним соединены кабелями клавиатура, мышь и монитор. Внутри системного блока расположены:

· микропроцессор

, который выполняет все поступающие команды, производит вычисления и управляет работой всех компонентов компьютера;

· оперативная память,

предназначенная для временного хранения программ и данных;

· системная шина,

осуществляющая информационную связь между устройствами компьютера;

· материнская плата

, на которой находятся микропроцессор, системная шина, оперативная память, коммуникационные разъемы, микросхемы управления различными компонентами компьютера, счётчик времени, системы индикации и защиты;

· блок питания,

преобразующий электропитание сети в постоянный ток низкого напряжения, подаваемый на электронные схемы компьютера;

· (кулеры) вентиляторы

для охлаждения греющихся элементов;

· устройства внешней памяти

, к которым относятся накопители на гибких и жестких магнитных дисках, дисковод для компакт-дисков СD-ROM, предназначенные для длительного хранения информации.

Реклама

Центральный процессор

- это центральное устройство компьютера, которое выполняет операции по обработке данных и управляет периферийными устройствами компьютера. У современных компьютеров функции центрального процессора выполняет микропроцессор, содержащей несколько миллионов элементов, конструктивно созданный на полупроводниковом кристалле путём применения сложной микроэлектронной технологии.

Мощность центрального процессора

определяется тактовой частотой, которая измеряется в Гц. Тактовая равна количеству тактов в секунду. Такт

-

это промежуток времени между началом подачи текущего импульса ГТЧ и началом подачи следующего.

Устройства памяти ЭВМ

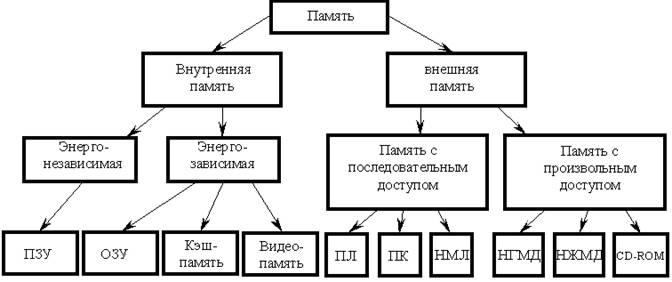

Памятью

компьютера называется совокупность устройств для хранения программ, вводимой информации, промежуточных результатов и выходных данных. Классификация памяти представлен на рисунке:

Внутренняя память

предназначена для хранения относительно небольших объемов информации при ее обработке микропроцессором.

Внешняя память

предназначена для длительного хранения больших объемов информации независимо от того включен или выключен компьютер.

Энергозависимой

называется память, которая стирается при выключении компьютера.

Энергонезависимой

называется память, которая не стирается при выключении компьютера.

К энергонезависимой внутренней памяти относится постоянное запоминающее устройство (ПЗУ).

Содержимое ПЗУ устанавливается на заводе-изготовителе и в дальнейшем не меняется. Эта память составлена из микросхем, небольшого объема. Обычно в ПЗУ записываются программы, обеспечивающие минимальный базовый набор функций управления устройствами компьютера. При включении компьютера первоначально управление передается программе из ПЗУ, которая тестирует компоненты компьютера и запускает программу-загрузчик операционной системы.

К энергозависимой внутренней памяти относятся оперативное запоминающее устройство (ОЗУ), видеопамять

и кэш

-память

. В оперативном запоминающем устройстве

в двоичном виде запоминается обрабатываемая информация, программа ее обработки, промежуточные данные и результаты работы. ОЗУ обеспечивает режимы записи, считывания и хранения информации, причём в любой момент времени возможен доступ к любой произвольно выбранной ячейке памяти. Это отражено в англоязычном названии ОЗУ – RAM (Random Access Memory – память с произвольным доступом). Доступ к этой информации в ОЗУ осуществляется очень быстро. Эта память составлена из сложных электронных микросхем и расположена внутри корпуса компьютера. Часть оперативной памяти отводится для хранения изображений, получаемых на экране монитора, и называется видеопамять

. Чем больше видеопамять, тем более сложные и качественные картинки может выводить компьютер. Высокоскоростная кэш-память

служит для увеличения скорости выполнения операций компьютером и используется при обмене данными между микропроцессором и RAM. Кэш-память является промежуточным запоминающим устройством (буфером). Существует два вида кэш-памяти: внутренняя, размещаемая внутри процессора и внешняя, размещаемая на материнской плате.

Внешняя память может быть с произвольным доступом

и последовательным доступом

. Устройства памяти с произвольным доступом

позволяют получить доступ к произвольному блоку данных примерно за одно и то же время доступа.

Выделяют следующие основные типы устройств памяти с произвольным доступом:

1. Накопители на жёстких магнитных дисках

(винчестеры,

НЖМД)

- несъемные жесткие магнитные диски. Ёмкость современных винчестеров от нескольких гигабайт до нескольких сотен гигабайт. На современных компьютерах это основной вид внешней памяти. Первые жесткие диски состояли из 2 дисков по 30 Мбайт и обозначались 30/30, что совпадало с маркировкой модели охотничьего ружья “Винчестер” - отсюда пошло такое название этих накопителей.

2. Накопители на гибких магнитных дисках

(флоппи-дисководы

, НГМД)

– устройства для записи и считывания информации с небольших съемных магнитных дисков (дискет), упакованные в пластиковый конверт (3,5 дюймовых). Максимальная ёмкость 3,5 дюймовой дискеты - 1,44Мбайт.

3. Оптические диски

(СD-ROM

- Compact Disk Read Only Memory)

- компьютерные устройства для чтения с компакт-дисков. CD-ROM диски получили распространение вслед за аудио-компакт дисками. Это пластиковые диски с напылением тонкого слоя светоотражающего материала, на поверхности которых информация записана с помощью лазерного луча. Лазерные диски являются наиболее популярными съемными носителями информации. При размерах 12 см в диаметре их ёмкость достигает 700 Мб. В настоящее время все более популярным становится формат компакт-дисков DVD-ROM, позволяющий при тех же размерах носителя разместить информацию объемом 4,3 Гб.

Устройства памяти с

последовательным доступом

позволяют осуществлять доступ к данным последовательно, т.е. для того, чтобы считать нужный блок памяти, необходимо считать все предшествующие блоки. Среди устройств памяти с последовательным доступом выделяют:

1. Накопители на магнитных лентах (НМЛ)

– устройства считывания данных с магнитной ленты. Такие накопители достаточно медленные, хотя и большой ёмкости. Современные устройства для работы с магнитными лентами – стримеры –

имеют увеличенную скорость записи 4 - 5Мбайт в сек. Магнитные ленты обычно используются для создания архивов данных для долговременного хранения информации.

2. Перфокарты

– карточки из плотной бумаги и перфоленты

– катушки с бумажной лентой, на которых информация кодируется путем пробивания (перфорирования) отверстий. Для считывания данных применяются устройства последовательного доступа. В настоящее время данные устройства морально устарели и не применяются.

Устройства ввода-вывода

Компьютер обменивается информацией с внешним миром с помощью периферийных устройств

. Только благодаря периферийным устройствам человек может взаимодействовать с компьютером, а также со всеми подключенными к нему устройствами. Любое подключенное периферийное устройство в каждый момент времени может быть или занято выполнением порученной ему работы или пребывать в ожидании нового задания. Наиболее распространенные периферийные устройства:

Периферийные устройства делятся на устройства ввода и устройства вывода. Устройства ввода

преобразуют информацию в форму понятную машине, после чего компьютер может ее обрабатывать и запоминать. Устройства вывода

переводят информацию из машинного представления в образы, понятные человеку.

Ниже приведена классификация устройств ввода:

Самым известным устройством ввода информации является клавиатура

(keyboard) – это стандартное устройство, предназначенное для ручного ввода информации. Работой клавиатуры управляет контроллер клавиатуры, расположенный на материнской плате и подключаемый к ней через разъем на задней панели компьютера. При нажатии пользователем клавиши на клавиатуре, контроллер клавиатуры преобразует код нажатой клавиши в соответствующую последовательность битов и передает их компьютеру. Отображение символов, набранных на клавиатуре, на экране компьютера называется эхом

. Обычная современная клавиатура имеет, как правило, 101-104 клавиши, среди которых выделяют алфавитно-цифровые клавиши, необходимые для ввода текста, клавиши управления курсором и ряд специальных и управляющих клавиш.

Наиболее важными характеристиками клавиатуры являются чувствительность ее клавиш к нажатию, мягкость хода клавиш и расстояние между клавишами. На долговечность клавиатуры определяется количеством нажатий, которые она рассчитана выдержать. Клавиатура проектируется таким образом, чтобы каждая клавиша выдерживала 30-50 миллионов нажатий.

К манипуляторам относят устройства,

преобразующие движения руки пользователя в управляющую информацию для компьютера.

Среди манипуляторов выделяют мыши, трекболы, джойстики.

Мышь

предназначена для выбора и перемещения графических объектов экрана монитора компьютера. Для этого используется указатель (курсор

), перемещением которого по экрану управляет мышь. Мышь позволяет существенно сократить работу человека с клавиатурой. Особенно эффективно мышь используется при работе с графическими редакторами, издательскими системами, играми. Современные операционные системы также активно используют мышь для управляющих командC:\www\doc2html\work\bestreferat-247016-14080970016155\input\Информатика\5.5. Устройства ввода-вывода.html - footnotes#footnotes.

У мыши могут быть одна, две или три клавиши. Между двумя крайними клавишами современных мышей часто располагают скрол

. Это дополнительное устройство в виде колесика, которое позволяет осуществлять прокрутку документов вверх-вниз и другие дополнительные функции.

Трекбол

по функциям близок мыши, но шарик в нем больших размеров, и перемещение указателя осуществляется вращением этого шарика руками. Трекбол удобен тем, что его не требуется перемещать по поверхности стола, которого может не быть в наличии. Поэтому, по сравнению с мышью, он занимает на столе меньше места. Большинство переносных компьютеров оснащаются встроенным трекболом.

Джойстик

представляет собой основание с подвижной рукояткой, которая может наклоняться в продольном и поперечном направлениях. Рукоятка и основание снабжаются кнопками. Внутри джойстика расположены датчики, преобразующие угол и направление наклона рукоятки в соответствующие сигналы, передаваемые операционной системе. В соответствии с этими сигналами осуществляется перемещение и управление графических объектов на экране.

Дигитайзер

– это устройство для ввода графических данных, таких как чертежи, схемы, планы и т. п. Он состоит из планшета, соединенного с ним визира или специального карандаша. Перемещая карандаш по планшету, пользователь рисует изображение, которое выводится на экран.

Сканер

– устройство ввода графических изображений в компьютер. В сканер закладывается лист бумаги с изображением. Устройство считывает его и пересылает компьютеру в цифровом виде. Во время сканирования вдоль листа с изображением плавно перемещается мощная лампа и линейка с множеством расположенных на ней в ряд светочувствительных элементов. Обычно в качестве светочувствительных элементов используют фотодиоды. Каждый светочувствительный элемент вырабатывает сигнал, пропорциональный яркости отраженного света от участка бумаги, расположенного напротив него. Яркость отраженного луча меняется из-за того, что светлые места сканируемого изображения отражают гораздо лучше, чем темные, покрытые краской. В цветных сканерах расположено три группы светочувствительных элементов, обрабатывающих соответственно красные, зеленые и синие цвета. Таким образом, каждая точка изображения кодируется как сочетание сигналов, вырабатываемых светочувствительными элементами красной, зеленой и синей групп. Закодированный таким образом сигнал передается на контроллер сканера в системный блок.

Главные характеристики сканеров -

это скорость считывания, которая выражается количеством сканируемых станиц в минуту (pages per minute - ppm

), и разрешающая способность, выражаемая числом точек получаемого изображения на дюйм оригинала (dots per inch - dpi

).

После ввода пользователем исходных данных компьютер должен их обработать в соответствии с заданной программой и вывести результаты в форме, удобной для восприятия пользователем или для использования другими автоматическими устройствам посредством устройств вывода

.

Выводимая информация может отображаться в графическом виде, для этого используются мониторы,

принтеры

или плоттеры.

Информация может также воспроизводиться в виде звуков с помощью акустических колонок

.

Монитор

(дисплей)

является основным устройством вывода графической информации. По размеру диагонали

экрана выделяют мониторы 14-дюймовые, 15-дюймовые, 17-дюймовые

, 19-дюймовые

, 21-дюймовые. Чем больше диагональ монитора, тем он дороже. По цветности

мониторы бывают монохромные и цветные

. Любое изображение на экране монитора образуется из светящихся разными цветами точек, называемых пикселями (это название происходит от PICture CELL

- элемент картинки). Пиксель

– это самый мелкий элемент, который может быть отображен на экране.

Чем качественнее монитор, тем меньше размер пикселей, тем четче и контрастнее изображение, тем легче прочесть самый мелкий текст, а значит, и меньше напряжение глаз. По принципу действия

мониторы подразделяются на мониторы с электронно-лучевой трубкой

(Catode Ray Tube - CRT) и жидкокристаллические

- (Liquid Crystal Display - LCD).

Для получения копий изображения на бумаге применяют принтеры

, которые классифицируются:

o по способу получения изображения:

литерные, матричные, струйные, лазерные и термические;

o по способу формирования

изображения

: последовательные, строчные, страничные;

o по способу печати:

ударные, безударные;

o по цветности:

чёрно-белые, цветные.

Наиболее распространены принтеры матричные, лазерные и струйные принтеры.

Матричные принтеры

схожи по принципу действия с печатной машинкой. Печатающая головка перемещается в поперечном направлении и формирует изображение из множества точек, ударяя иголками по красящей ленте. Красящая лента перемещается через печатающую головку с помощью микроэлектродвигателя. Соответствующие точки в месте удара иголок отпечатываются на бумаге, расположенной под красящей лентой. Бумага перемещается в продольном направлении после формирования каждой строчки изображения. Полиграфическое качество изображения, получаемого с помощью матричных принтеров низкое и они шумны во время работы. Основное достоинство матричных принтеров - низкая цена расходных материалов и невысокие требования к качеству бумаги.

Струйный принтер

относится к безударным принтерам. Изображение в нем формируется с помощью чернил, которые распыляются через капилляры печатающей головки.

Лазерный принтер

также относится к безударным принтерам. Он формирует изображение постранично. Первоначально изображение создается на фотобарабане, который предварительно электризуется статическим электричеством. Луч лазера в соответствии с изображением снимает статический заряд на белых участках рисунка. Затем на барабан наносится специальное красящее вещество – тонер

, который прилипает к фотобарабану на участках с неснятым статическим зарядом. Затем тонер переносится на бумагу и нагревается. Частицы тонера плавятся и прилипают к бумаге.

К основным характеристикам принтеров можно относятся:

- ширина каретки, которая обычно соответствую бумажному формату А3 или А4;

- скорость печати, измеряемая количеством листов, печатаемы в минуту

- качество печати, определяемое разрешающей способностью принтера - количеством точек на дюйм линейного изображения. Чем разрешение выше, тем лучше качество печати.

- расход материалов: лазерным принтером - порошка, струйным принтером - чернил, матричным принтером - красящих лент.

Плоттер (графопостроитель)

– это устройство для отображения векторных изображений на бумаге, кальке, пленке и других подобных материалах. Плоттеры снабжаются сменными пишущими узлами, которые могут перемещаться вдоль бумаги в продольном и поперечном направлениях. В пишущий узел могут вставляться цветные перья или ножи для резки бумаги. Графопостроители могут быть миниатюрными, и могут быть настолько большими, что на них можно вычертить кузов автомобиля или деталь самолета в натуральную величину.

Порядок включения и выключения ПК.

1. Включить периферийные устройства;

1. Включить монитор;

2. Включить системный блок.

Дальше начнется загрузка ПК, не мешайте ему.

Порядок выключения ПК

1. Левой кнопкой мыши нажать на кнопу «Пуск»;

2. В открывшемся меню выберите «завершение работы»;

3. Появится окно «Завершение работы» где будут предложены действия: «Завершение сеанса Администратор», «Завершение работы», «Перезагрузка», «Переход в ждущий режим». Вам необходимо выбрать «Завершение работы» и нажать на «ОК».

4. После того как компьютер выключится, выключите монитор и периферийные устройства.

Работа с клавиатурой и мышью

Сочетания клавиш в Windows

Win* + Pause/Break

открывает окно панели управления "Свойства: Система".

Win + R

открывает окно "Запуск программы" (Run).

Win + F

открывает окно "Найти: все файлы" (поисковую систему Windows).

Ctrl + Win + F

открывает окно "Найти: компьютер" (для сетевого поиска компьютера).

Win + M

сворачивает все открытые окна (кроме диалоговых).

Win + D

сворачивает все открытые окна (в т.ч. диалоговые).

Win + Shift + M

отменяет свертывание окон.

Win + F1

открывает окно "Справка WINDOWS".

Win + E

открывает окно Проводника.

Win + Tab

выполняет переключение между кнопками на панели задач

Shift + F10

открывает контекстное меню кнопки Пуск.

Alt + Tab

делает активным другое выполняющееся приложение (обычно бывшее активным непосредственно перед текущим). Для переключения на другие приложения клавиша Tab нажимается несколько раз при удержании Alt. При удержании еще и Shift - переключение в списке задач будет производиться в обратном направлении.

Alt + F4

закрывает текущее окно.

Ctrl+

Alt+

Delete

вызов диспетчера задач.

WIN* - Здесь и далее "WIN" - это кнопка на клавиатуре со значком Windows

Состав окна текстового редактора

Word

Типовое окно Word состоит из строки меню (Файл, Правка, Вид,..., Окно,?),

стандартной панели инструментов со значками (Создать, Открыть, ...),

панели инструментов Форматирование,

центральной части с горизонтальными и вертикальными линейками и полосами прокрутки, и строки состояния внизу экрана.

Название каждой кнопки или поля типового окна редактора Word появляется при подведении к ним курсора.

Создание документа

Чтобы создать новый документ, нужно нажать кнопку Создать на панели инструментов Стандартная (первая слева) или выбрать пункт строки меню Файл\Создать, во вкладке Общие выбрать Обычный или Новый документ.

Установка параметров документа

К параметрам документа относятся: поля, ориентация, размер листа (его формат), автоматическая расстановка переносов, проверка орфографии и грамматики, шрифт и др.:

командой меню Файл/Параметры страницы открывается окно Параметры страницы, в котором во вкладке Поля задаются размеры всех полей страницы, во вкладке Размер бумаги задаются формат (обычно А4, 210x297 мм) и ориентация страницы (книжная или альбомная).

автоматическая расстановка переносов задаётся через пункт меню Сервис/ Язык\Расстановка переносов, в соответствующем окне нужно поставить галочку (щелкнуть мышью) в строке Автоматическая расстановка переносов.

автоматическая проверка орфографии и грамматики вводится командой строки меню Сервис/Параметры вкладка Правописание - галочки устанавливаются в строках Автоматически проверять орфографию и Автоматически проверять грамматику.

для установки вида и размера шрифта нужно щелкнуть мышью по черной стрелке справа от соответствующего окна на панели Форматирование и выбрать в распахнувшемся меню тип шрифта. Наиболее распространены шрифты Times New Roman, Arial, New Cyr и размер шрифта 14 (является официальным машинописным стандартом для России).

выравнивание вводимого текста по левому краю задаётся кнопкой По левому краю панели Форматирование. После ввода всего текста рекомендуется выделить его (команда Правка/Выделить всё) и нажать кнопку По ширине, что позволяет выровнять правые концы строк по ширине листа.

необходимые панели инструментов выводятся на экран командой Вид/Панели инструментов. Чаще всего используются панели Стандартная, Форматирование, Границы и заливка и Рисование.

размер вводимого документа устанавливается через команду Вид/Масштаб, чаще всего выбирается опция По ширине страницы .

Открытие документа

Если документ уже существует, его можно открыть:

- двойным щелчком левой кнопки мыши или нажать на правую кнопку мыши выбрать пункт Открыть и нажать на него левой кнопкой мыши.

- командой пункта строки меню Файл/Открыть. В появившемся окне Открытие документа выбирается тип документа, дисковод, каталог (папка), имя файла , после чего нажимается кнопка Открыть.

Сохранение документа

Сохранить документ под старым именем можно кнопкой Сохранить (третья слева) или командой меню Файл/Сохранить. Для первичного сохранения документа или изменения старого имени используется команда Файл/Сохранить как..., при этом появляется окно Сохранение документа, в полях которого нужно указать папку, в которой будет храниться документ (например, Мои документы, Диск А,...), ввести имя файла, выбрать из раскрывающегося стрелкой списка его тип (Документ Word,...) и нажать кнопку Сохранить.

Просмотр документа

Просмотр готового документа перед выводом его на печать выполняется кнопкой Предварительный просмотр.

Копирование документа или его частей выполняется следующим образом:

1. Выделить копируемый текст.

2. Нажать кнопку Копировать на панели инструментов.

4. Установить курсор на место вставки.

5. Нажать кнопку Вставить, на панели инструментов

Понятие "абзац", выделение, вырезание и копирование объектов

Термин "абзац" в Word имеет специальный смысл: Абзац - это любая часть документа (текст, рисунок, формулы и др.), за которым следует маркер абзаца «¶» (красная строка).

Маркеры абзаца вставляются каждый раз при нажатии клавиши Enter. Они не выводятся на печать и отображаются на экране при нажатии кнопки Непечатаемые символы (вторая справа в панели инструментов).

При наборе текста Word автоматически переносит слова в конце строки. Нельзя нажимать Enter в конце каждой строки, это приводит к образованию множества абзацев из одной строки, что сильно затрудняет форматирование документа. Если нужно завершить строку без образования абзаца, нажмите одновременно клавиши Shift и Enter.

Перед редактированием текста или графики их нужно выделить. Это основное правило редактирования!

Выделение объекта производится протаскиванием по нему курсора мыши при нажатой левой клавише (или с клавиатуры клавишами управления курсором при нажатой клавише Shift). Отмена выделения выполняется щелчком мыши вне выделенного объекта или нажатием любой клавиши.

Выделенный фрагмент можно вырезать (или скопировать) в буфер обмена, а затем вставить в нужное место документа, установив туда курсор. Для этого используются кнопки Вырезать, Копировать, Вставить

из панели инструментов или соответствующие команды меню Файл. Порядок действий при этом следующий:

-выделить нужный фрагмент,

-нажать кнопку Вырезать или Копировать (или выбрать те же команды из меню Файл),

-поставить курсор в место начала вставки,

-нажать кн. Вставить (выбрать команду Вставить из меню Файл).

Правила выделения объектов:

Слово

- переместить по слову указатель мыши при нажатой левой клавише или поставить курсор в слово которое вам необходимо скопировать и раз щелкните по нему левой кнопкой мыши,

Строка

- щелкнуть 1 раз мышью по полосе выделения (слева от строки),

Несколько

строк

- переместить указатель мыши по полосе выделения при нажатой левой клавише.

Абзац

- щелкнуть 2 раза по полосе выделения,

Весь документ

- щелкнуть 3 раза по полосе выделения,

Графика

- щелкнуть 1 раз по графике.

Последовательность всех выполненных операций в редакторе Word запоминается , их можно просмотреть, нажав стрелку справа от кнопки Отменить. Последовательное нажатие на эту кнопку отменяет выполненные операции в обратном порядке или сочетанием клавиш Ctrl+Z.

Восстановить отмену можно кнопкой Вернуть (со своим списком отменённых операций).

Форматирование текста

Выполняется четырьмя способами: с помощью диалоговых окон "Шрифт" и "Абзац", с помощью панели инструментов Форматирование, с помощью масштабной линейки и с помощью пункта меню Файл/Параметры страницы.

1. Форматирование с помощью команд меню Формат\Шрифт и Формат\Абзац: Под Форматом символа в текстовом редакторе

Word понимается;

1) Шрифт

(Times New Roman и т.д.)

2) Начертание

(курсив, полужирный и др.)

3)

Размер шрифта

4) Подчеркивание

(двойное, штриховое и др.)

5) Эффекты задаются с помощью окна меню Формат/Шрифт или сочетанием клавиш Ctrl+D, которая содержит 3 вкладки: «Шрифт», куда входят пункты: «Шрифт» - стиль шрифта, «Начертание» - Обычное, курсив и т.д., Размер (штифта), «Цвет текста», «Подчеркивание» - одинарное, двойное, пунктирное и т.д., «Цвет подчеркивания», Видоизменение - зачеркнутый, двойное зачеркивание и т.д. В нижнем окне «Образец» отображается результат применения форматирования. Во вкладку «Интервал» входят пункты: «Обычный», «Разреженный», «Уплотненный», в пункт «Смещение» - нет, вверх, вниз. Во вкладку «Анимация» входит пункт «Вид» где можно установить анимацию для выделенного текста.

Под Форматом Абзаца понимается:

1) Отступ (слева, справа, красная строка)

2) Интервалы (межстрочный, перед, после)

3) Выравнивание (влево, по центру, по ширине и др.)

4) Обрамление и заполнение

Большинство параметров абзаца устанавливается в окне "Абзац", вызываемом командой Формат/Абзац или на выделенный текст поставить курсор мыши и нажать на правую кнопку мыши, в открывшемся меню выбрать пункт «Абзац».

2. Форматирование символов и абзацев можно выполнить также с помощью панели инструментов Форматирование

(список стилей, список шрифтов, список размеров шрифта, Ж

-полужирный, К

-курсив, Ч

-подчеркивание, выравнивание влево, по центру, вправо, по ширине).

3. Третий способ форматирования абзацев - с помощью масштабной линейки. Нижние движки означают маркеры левого и правого полей, верхний движок служит для установки отступа красной строки. Передвигаются движки с помощью мыши при нажатой левой клавише.

4. Положение абзаца на странице можно также задать, как указывалось в разделе Установка параметров документа (см. выше), командой меню Файл/Параметры страницы, открывающей диалоговое окно, в котором можно установить все поля листа и выбрать его ориентацию (книжную или альбомную).

Маркеры абзацев выводятся на экран кнопкой Непечатаемые символы панели инструментов Стандартная.

Примечание:

никогда не нажимайте клавишу "Tab" или "Пробел" для создания отступа, вместо этого используйте один из рассмотренных способов форматирования абзаца.

Оформление абзацев документа в виде списков-бюллетеней

Для представления каждого абзаца текста в виде нумерованного, ненумерованного или иерархического списка нужно выделить абзацы и выполнить команду Формат/Список (или нажать соответствующие кнопки на панели инструментов).

Правка текста

Традиционными операциями при редактировании являются поиск фрагментов текста, их замена и проверка орфографии. Они выполняются командами Правка/Найти, Правка/3аменить и Сервис/Правописание или, что то же, через окно Найти и заменить, вызываемое клавишей F5 или сочетанием клавиш Ctrl+F.

Обратите внимание, что в диалоговом окне "Заменить" можно заменять не только фрагменты текста, но и форматы, а также специальные символы (маркер абзаца, пустой пробел или строку и др.).

Поучимся пользоваться инструментами Найти и Заменить .

Искать можно не только фразы. Можно, например, найти все слова, написанные на английском языке. Для этого в поле «Найти:» ничего не пишется (что значит: искать любой текст) и выбирается язык (кнопка Больше, кнопка Формат, пункт Язык...). Таким образом, можно найти текст, выделенный определенным цветом, текст определенного стиля, отыскать невидимые знаки и многое другое.

Word позволяет проводить автокоррекцию -

автоматический контроль и исправление ошибок в процессе набора текста. Для этого нужно выполнить команду меню Сервис/Автозамена и указать в полях появившегося окна Автозамена, какие сочетания символов (слова) нужно заменить, и на какие. Например, если в поле"3аменить" ввести "т.к.", в поле "на"- "так как" и нажать кнопку Добавить, то все "т.к." на "так как".

Средства защиты

Microsoft

Office

Приложения Microsoft Office позволяют установить различные ограничения доступа к офисным документам (как, например, пароли). Для этого требуется ввести пароль на открытие документа в меню Сервис/Параметры/Безопасность.

Печать документов, параметры печати.

Иногда необходимо настроить параметры печати. Например, чтобы распечатать несколько копий или напечатать только отдельные страницы документа.

Выберите команду Файл - Печать

и на экране появится диалог Печать.

Список Имя

позволяет выбрать принтер, на котором вы собираетесь печатать. Но это только в том случае, когда к вашему компьютеру подключено несколько принтеров.

Кнопка Свойства

выводит диалог для настройки выбранного принтера.

Выберите, какую часть документа следует напечатать. Для этого в группе Страницы

находятся 4-ре переключателя. Все, Выделенный фрагмент, Текущая и Номера

С помощью поля Число копий

вы можете распечатать более одной копии документа. Если при этом установлен флажок Разобрать по копиям,

будет распечатана сначала вся первая копия, затем вся вторая и т.д. если этот флажок не стоит будут последовательно печататься несколько копий каждой страницы.

Если вы хотите напечатать только первую страницу, то введите единицу в поле ввода Номера, расположенное в группе полей Страницы.

В поле Число копий введите то число, сколько копий вам надо распечатать.

Нажимаем ОК, и принтер начинает печать.

| «Горячи

e клавиши» для

Word

|

| Сочетание клавиш

|

Действие

|

| Ctrl+N

|

Создать новый документ

|

| Ctrl+Z

|

Отмена последнего действия

|

| Ctrl+A

|

Выделить все

|

| Ctrl+X

|

Вырезать

|

| Ctrl+C

|

Копировать

|

| Ctrl+V

|

Вставить

|

| Ctrl+B

|

Полужирное начертание

|

| Ctrl+I

|

Курсив

|

| Ctrl+U

|

Подчеркивание

|

| Ctrl+E

|

Выравнивание по центру

|

| Ctrl+Q Ctrl+R

|

Выравнивание по левому краю Выравнивание по правому краю

|

| F12

|

Сохранить как...

|

| Ctrl+Home

|

В начало документа

|

| Ctrl+End

|

В конец документа

|

| Ctrl+F

|

Найти

|

| Ctrl+P

|

Печать

|

Создание и обработка таблиц в текстовом редакторе Word

1-ый способ: Для того чтобы создать таблицу нужно нажать на иконку «Вставить таблицу» на панели инструментов «Стандартная», после чего откроется меню, где будет отображена сетка, в которой нужно выделить число строк и число столбцов. После этого таблица появится на листе и с ней можно работать дальше.

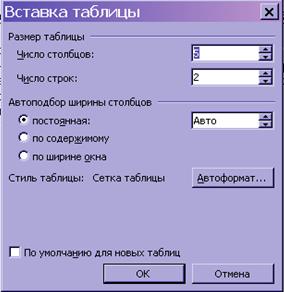

2-й способ: Чтобы создать таблицу нажмите на «Таблица» в верхней панели/Вставить/Таблица откроется меню «Вставка таблицы»

Где нужно указать число столбцов, число строк и автоподбор ширины столбцов, которые могу быть «По содержимому» - по содержимому в ячейке таблицы, «По ширине окна» - по ширине листа, а так же «Стиль таблицы» - где можно выбрать готовые стили таблицы.

Для того чтобы, самому выставить ширину столбца – нужно нажать ЛКМ на границу и не отпуская ЛКМ раздвинуть ее или сдвинуть, в зависимости от того нужна ячейка шире или уже.

Для того чтобы объединить или разбить ячейку нужно:

- Если разбить ячейку, то нужно поставить в нее курсор и нажать на ПКМ, после чего откроется меню, в котором будет сноска «Разбить ячейки…», выбираете ее и открывается окно «Разбитие ячейки», где нужно выбрать на сколько столбцов и строк ее разбить.

- Если объединить, то выделяем курсором ячейки, которые нужно объединить и нажимаем ПКМ, после чего выбираем пункт «Объединить ячейки».

Для выравнивания текста в таблице, нужно выделить те ячейки, в которых требуется выполнить выравнивание и нажить на ПКМ, в открывшемся меню выбрать пункт «Выравнивание в ячейке» - где будут предложены способы выравнивания.

Чтобы работать с границами и заливкой таблицы нужно – выделить таблицу или ее часть, нажать на выделенный участок ПКМ и в открывшемся меню выбрать «Свойства таблицы»/ «Границы и заливка», где будут предложены «Тип линии», «Цвет», «Ширина», а так же к чему применить «Таблице», «Ячейки», «Абзацу». Что бы изменить заливку – нужно выбрать вкладку «Заливка», где будут предложены цвета и к чему их применить: «Таблице», «Ячейке» или «Абзацу».

Чтобы удалить или добавит строку или столбец, нужно нажать на «Таблица» в верхнем меню и перейти в меню «Вставить», где будут предложены варианты. Для того чтобы удалить действия аналогичны, «Таблица»/«Удалить».

Работа с электронными таблицами

Excel

Файл электронных таблиц называется книгой. Книга состоит из листов. Лист представляет собой двумерный массив ячеек.

Ячейки нумеруются, начиная с левого верхнего угла. По горизонтали – латинскими буквами. По вертикали – цифрами.

Копирование листов

Нажмите правой кнопкой мыши по названию любого листа и в появившемся контекстном меню выберите «Переместить/скопировать…». Выберите книгу, куда нужно скопировать листы и флажок «Создавать копию».

Сортировка таблицы

С помощью инструмента Сортировка… (из меню Данные), пропишите в ячейках верхнюю строку букв «й,ц,у,к,е,н,г,ш,щ,з,х,ъ» упорядочьте буквы сначало по возрастанию, потом по убыванию, с помощью иконок на панели инструментов «Стандартная» «Сортировка по возрастанию» и «Сортировка по убыванию» .

Формат ячейки

Большинство свойств ячейки (таких как тип данных, шрифт, выравнивание, границы, цвета и др.) доступны через закладки диалога «Формат ячейки» (меню Формат, пункт Ячейки…).

Чтобы съузить столбцы по написанному тексту нужно нажать 2 раза правой кнопкой мыши по границе сверху. Чтобы задать ширину и высоту сстроки самостоятельно, нужно выделить диапозон ячеек путем выделения ячеек по верхней строке, когда при наведени появится черная стрелка вниз, если выбирать столбцы, или стрелка вправо, если выбирать строки, где нужно задать высоту и ширину нажать на ПКМ и выбрать пункт «Высота строки» или «ширина столбца»

Маркер заполнения

Маркер заполнения – это маленькая точка, находящаяся в углу чёрной рамки-курсора Excel, обрамляющей выделенную ячейку или диапазон ячеек.

Диаграммы

Диаграмма

— это средство наглядного графического изображения информации, предназначенное для сравнения не скольких величин или нескольких значений одной величины, слежения за изменением их значений и т.п.

Диаграмма представляет собой вставной объект, внедренный на один из листов рабочей книги. Она может располагаться на том же листе, на котором находятся данные, или на любом другом листе (часто для отображения диаграммы отводят отдельный лист). Диаграмма сохраняет связь с данными, на основе которых она построена, и при обновлении этих данных немедленно изменяет свой вид.

Для построения диаграммы обычно используют Мастер диаграмм, запускаемый щелчком на кнопке Мастер диаграмм на стандартной панели инструментов Часто удобно заранее выделить область, содержащую данные, которые будут отображаться на диаграмме, но задать эту информацию можно и в ходе работы мастера

Оформление диаграммы.

Третий этап работы мастера (после щелчка на кнопке Далее) состоит в выборе оформления диаграммы. На вкладках окна мастера задаются:

• название диаграммы, подписи осей (вкладка Заголовки);

• отображение и маркировка осей координат (вкладка Оси);

• отображение сетки линий, параллельных осям координат (вкладка Линии сетки);

• описание построенных графиков (вкладка Легенда);

• отображение надписей, соответствующих отдельным элементам данных на графике (вкладка Подписи данных);

• представление данных, использованных при построении графика, в виде таблицы (вкладка Таблица данных).

В зависимости от типа диаграммы некоторые из перечисленных вкладок могут отсутствовать.

Методы защиты информации и сведений, составляющих

государственную или коммерческую тайны

Признаки

компьютерных преступлений

:

· неавторизованное использование компьютерного времени;

· неавторизованные попытки доступа к файлам данных;

· кражи частей компьютеров;

· кражи программ;

· физическое разрушение оборудования;

· уничтожение данных или программ;

· неавторизованное владение дискетами, лентами или распечатками.

Это только самые очевидные признаки, на которые следует обратить внимание при выявлении компьютерных преступлений. Иногда эти признаки говорят о том, что преступление уже совершено, или что не выполняются меры защиты.

Защита информации

– это деятельность по предотвращению утраты и утечки защищаемой информации.

Информационной безопасностью

называют меры по защите информации от неавторизованного доступа, разрушения, модификации, раскрытия и задержек в доступе. Информационная безопасность включает в себя меры по защите процессов создания данных, их ввода, обработки и вывода.

Информационная безопасность дает гарантию того, что достигаются следующие цели

:

· конфиденциальность критической информации;

· целостность информации и связанных с ней процессов (создания, ввода, обработки и вывода);

· доступность информации, когда она нужна;

· учет всех процессов, связанных с информацией.

Под критическими

данными

понимаются данные, которые требуют защиты из-за вероятности нанесения ущерба и его величины в том случае, если произойдет случайное или умышленное раскрытие, изменение, или разрушение данных. К критическим также относят данные, которые при неправильном использовании или раскрытии могут отрицательно воздействовать на способности организации решать свои задачи; персональные данные и другие данные, защита которых требуется указами Президента РФ, законами РФ и другими подзаконными документами.

Любая система безопасности, в принципе, может быть вскрыта. Эффективной считают такую защиту, стоимость взлома которой соизмерима с ценностью добываемой при этом информации.

Применительно к средствам защиты от несанкционированного доступа определены семь классов защищенности (1 - 7) средств вычислительной техники и девять классов (1А, 1Б, 1В, 1Г, 1Д, 2А, 2Б, 3А, 3Б) автоматизированных систем. Для средств вычислительной техники самым низким является класс 7, а для автоматизированных систем - 3Б.

Компьютерные вирусы и их классификация

Компьютерный вирус - это специально написанная небольшая по размерам программа, имеющая специфический алгоритм, направленный на тиражирование копии программы, или её модификацию и выполнению действий развлекательного, пугающего или разрушительного характера.

Программа, внутри которой находится вирус, называется зараженной

. Когда такая программа начинает работу, то сначала управление получает вирус. Вирус находит и заражает другие программы, а также выполняет какие-либо вредоносные действия. Например, портит файлы или таблицу размещения файлов на диске, занимает оперативную память и т.д. После того, как вирус выполнит свои действия, он передает управление той программе, в которой он находится, и она работает как обычно. Тем самым внешне работа зараженной программы выглядит так же, как и незараженной. Поэтому далеко не сразу пользователь узнаёт о присутствии вируса в машине.

Многие разновидности вирусов устроены так, что при запуске зараженной программы вирус остается в памяти компьютера и время от времени заражает программы и выполняет нежелательные действия на компьютере. Пока на компьютере заражено относительно мало программ, наличие вируса может быть практически незаметным.

К числу наиболее характерных признаков заражения компьютера вирусами

относятся следующие:

· некоторые ранее исполнявшиеся программы перестают запускаться или внезапно останавливаются в процессе работы;

· увеличивается длина исполняемых файлов;

· быстро сокращается объём свободной дисковой памяти;

· на носителях появляются дополнительные сбойные кластеры, в которых вирусы прячут свои фрагменты или части повреждённых файлов;

· замедляется работа некоторых программ;

· в текстовых файлах появляются бессмысленные фрагменты;

· наблюдаются попытки записи на защищённую дискету

;

· на экране появляются странные сообщения, которые раньше не наблюдались;

· появляются файлы со странными датами и временем создания (несуществующие дни несуществующих месяцев, годы из следующего столетия, часы, минуты и секунды, не укладывающиеся в общепринятые интервалы и т. д.);

· операционная система перестаёт загружаться с винчестера;

· появляются сообщения об отсутствии винчестера;

· данные на носителях портятся.

Любая дискета, не защищённая от записи, находясь в дисководе заражённого компьютера, может быть заражена. Дискеты, побывавшие в зараженном компьютере, являются разносчиками вирусов. Существует ещё один канал распространения вирусов, связанный с компьютерными сетями, особенно всемирной сетью Internet. Часто источниками заражения являются программные продукты, приобретённые нелегальным путем.

Существует несколько классификаций

компьютерных

вирусов

:

1. По среде обитания

различают вирусы сетевые, файловые, загрузочные и файлово-загрузочные.

2. По способу заражения

выделяют резидентные и нерезидентные вирусы.

3. По степени воздействия

вирусы бывают неопасные, опасные и очень опасные;

4. По особенностям алгоритмов

вирусы делят на паразитические, репликаторы, невидимки, мутанты, троянские, макро-вирусы.

Загрузочные вирусы

заражают загрузочный сектор винчестера или дискеты и загружаются каждый раз при начальной загрузке операционной системы.

Резидентные вирусы

загружается в память компьютера и постоянно там находится до выключения компьютера.

Самомодифицирующиеся вирусы (мутанты)

изменяют свое тело таким образом, чтобы антивирусная программа не смогла его идентифицировать.

Стелс-вирусы (невидимки)

перехватывает обращения к зараженным файлам и областям и выдают их в незараженном виде.

Троянские вирусы

маскируют свои действия под видом выполнения обычных приложений.

Вирусом могут быть заражены следующие объекты:

1. Исполняемые файлы

, т.е. файлы с расширениями имен .com и .exe, а также оверлейные файлы, загружаемые при выполнении других программ. Вирусы, заражающие файлы, называются файловыми.

Вирус в зараженных исполняемых файлах начинает свою работу при запуске той программы, в которой он находится. Наиболее опасны те вирусы, которые после своего запуска остаются в памяти резидентно - они могут заражать файлы и выполнять вредоносные действия до следующей перезагрузки компьютера. А если они заразят любую программу из автозапуска компьютера, то и при перезагрузке с жесткого диска вирус снова начнет свою работу.

2. Загрузчик операционной системы и главная загрузочная запись жесткого диска

. Вирусы, поражающие эти области, называются загрузочными

. Такой вирус начинает свою работу при начальной загрузке компьютера и становится резидентным, т.е. постоянно находится в памяти компьютера. Механизм распространения загрузочных вирусов - заражение загрузочных записей вставляемых в компьютер дискет. Часто такие вирусы состоят из двух частей, поскольку загрузочная запись имеет небольшие размеры и в них трудно разместить целиком программу вируса. Часть вируса располагается в другом участке диска, например, в конце корневого каталога диска или в кластере в области данных диска. Обычно такой кластер объявляется дефектным, чтобы исключить затирание вируса при записи данных на диск.

3.

Файлы документов, информационные файлы баз данных, таблицы табличных процессоров

и другие аналогичные файлы могут быть заражены макро-вирусами

. Макро-вирусы используют возможность вставки в формат многих документов макрокоманд.

Если не принимать мер по защите от вирусов, то последствия заражения могут быть очень серьезными. Например, в начале 1989 г. вирусом, написанным американским студентом Моррисом, были заражены и выведены из строя тысячи компьютеров, в том числе принадлежащих министерству обороны США. Автор вируса был приговорен судом к трем месяцам тюрьмы и штрафу в 270 тыс. дол. Наказание могло быть и более строгим, но суд учел, что вирус не портил данные, а только размножался.

Средства защиты от вирусов

Для защиты

от вирусов можно использовать:

o Общие средства защиты информации, которые полезны также как страховка от физической порчи дисков, неправильно работающих программ или ошибочных действий пользователей;

o профилактические меры, позволяющие уменьшить вероятность заражения вирусом;

o специализированные программы для защиты от вирусов.

Общие средства защиты информации полезны не только для защиты от вирусов. Имеются две основные разновидности этих методов защиты:

- резервное копирование информации, т. е. создание копий файлов и системных областей дисков на дополнительном носителе;

- разграничение доступа, предотвращающее несанкционированное использование информации, в частности, защиту от изменений программ и данных вирусами, неправильно работающими программами и ошибочными действиями пользователей.

Несмотря на то, что общие средства защиты информации очень важны для защиты от вирусов, все же их одних недостаточно. Необходимо применять специализированные программы для защиты от вирусов. Эти программы можно разделить на несколько видов:

1. Программы

-детекторы

позволяют обнаруживать файлы, зараженные одним из нескольких известных вирусов.

2. Программы

-доктора

, или фаги

, восстанавливают зараженные программы убирая из них тело вируса, т.е. программа возвращается в то состояние, в котором она находилась до заражения вирусом.

3. Программы

-ревизоры

сначала запоминают сведения о состоянии программ и системных областей дисков, а затем сравнивают их состояние с исходным. При выявлении несоответствий об этом сообщается пользователю.

4. Доктора

-ревизоры

- это гибриды ревизоров и докторов, т.е. программы, которые не только обнаруживают изменения в файлах и системных областях дисков, но и могут автоматически вернуть их в исходное состояние.

5. Программы-фильтры

располагаются резидентно в оперативной памяти компьютера, перехватывают те обращения к операционной системе, которые используются вирусами для размножения и нанесения вреда, и сообщают о них пользователю. Пользователь может разрешить или запретить выполнение соответствующей операции.

Ни один тип антивирусных программ по отдельности не дает полной защиты от вирусов. Поэтому наилучшей стратегией защиты от вирусов является многоуровневая защита.

Средствами разведки

в защите от вирусов являются программы-детекторы, позволяющие проверять вновь полученное программное обеспечение на наличие вирусов.

На первом уровне защиты

находятся резидентные программы для защиты от вируса. Эти программы могут первыми сообщить о вирусной атаке и предотвратить заражение программ и диска.

Второй уровень защиты

составляют программы-ревизоры, программы-доктора и доктора-ревизоры. Ревизоры обнаруживают нападение тогда, когда вирус сумел пройти сквозь первый уровень. Программы-доктора применяются для восстановления зараженных программ, если ее копий нет в архиве, но они не всегда лечат правильно. Доктора-ревизоры обнаруживают нападение вируса и лечат зараженные файлы, причем контролируют правильность лечения.

Третий уровень защиты

- это средства разграничения доступа. Они не позволяют вирусам и неверно работающим программам, даже если они проникли в компьютер, испортить важные данные.

В резерве

находятся архивные копии информации и эталонные диски с программными продуктами. Они позволяют восстановить информацию при ее повреждении на жестком диске.

Среди наиболее распространенных российских антивирусных пакетов следует отметить Kaspersky

Antivirus

, DrWeb

, Adinf

. Перечисленные средства могут оказать серьёзную помощь в обнаружении вирусов и восстановлении повреждённых файлов, однако не менее важно и соблюдение сравнительно простых правил антивирусной безопасности.

1. Следует избегать пользоваться нелегальными источниками получения программ. Наименее же опасен законный способ покупки фирменных продуктов.

2. Осторожно следует относиться к программам, полученным из сети Internet, так как нередки случаи заражения вирусами программ, распространяемых по электронным каналам связи.

3. Всякий раз, когда дискета побывала в чужом компьютере, необходимо проверить дискету с помощью антивирусных средств.

4. Необходимо прислушиваться к информации о вирусных заболеваниях на компьютерах в своем районе проживания или работы и о наиболее радикальных средствах борьбы с ними. Атакам нового вируса в первую очередь подвергаются компьютеры образовательных учреждений.

5. При передаче программ или данных на своей дискете её следует обязательно защитить от записи.

Технические, организационные и программные средства обеспечения сохранности и защиты от несанкционированного доступа

Существует четыре уровня защиты компьютерных и информационных ресурсов:

Предотвращение

предполагает, что только авторизованный персонал имеет доступ к защищаемой информации и технологии.

Обнаружение

предполагает раннее раскрытие преступлений и злоупотреблений, даже если механизмы защиты были обойдены.

Ограничение

уменьшает размер потерь, если преступление все-таки произошло, несмотря на меры по его предотвращению и обнаружению.

Восстановление

обеспечивает эффективное воссоздание информации при наличии документированных и проверенных планов по восстановлению.

Меры защиты

- это меры, вводимые руководством, для обеспечения безопасности информации. К мерам защиты относят разработку административных руководящих документов, установку аппаратных устройств или дополнительных программ, основной целью которых является предотвращение преступлений и злоупотреблений.

Формирование режима информационной безопасности можно разделить на четыре уровня

:

- законодательный:

законы, нормативные акты, стандарты и т. п.;

- административный:

действия общего характера, предпринимаемые руководством организации;

- процедурный:

конкретные меры безопасности, имеющие дело с людьми;

- программно-технический:

конкретные технические меры.

В настоящее время наиболее подробным законодательным документом России в области информационной безопасности является Уголовный кодекс. В разделе "Преступления против общественной безопасности" имеется глава "Преступления в сфере компьютерной информации". Она содержит три статьи - "Неправомерный доступ к компьютерной информации", "Создание, использование и распространение вредоносных программ для ЭВМ" и "Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети". Уголовный кодекс стоит на страже всех аспектов информационной безопасности - доступности, целостности, конфиденциальности, предусматривая наказания за "уничтожение, блокирование, модификацию и копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети".

Некоторые меры защиты информационной безопасности компьютерных систем.

Аутентификация пользователей

. Данная мера требует, чтобы пользователи выполняли процедуры входа в компьютер, используя это как средство для идентификации в начале работы. Для аутентификации личности каждого пользователя нужно использовать уникальные пароли, не являющиеся комбинациями личных данных пользователей, для пользователя.

Еще более надёжное решение состоит в организации контроля доступа в помещения или к конкретному компьютеру сети с помощью идентификационных пластиковых карточек с встроенной микросхемой - так называемых микропроцессорных карточек (smart - card). Их надёжность обусловлена в первую очередь невозможностью копирования или подделки кустарным способом. Установка специального считывающего устройства таких карточек возможна не только на входе в помещения, где расположены компьютеры, но и непосредственно на рабочих станциях и серверах сети.

Существуют также различные устройства для идентификации личности по биометрической информации - по радужной оболочке глаза, отпечаткам пальцев, размерам кисти руки и т.д.

Защита пароля.

Правила для защиты пароля:

· нельзя делится своим паролем ни с кем;

· пароль должен быть трудно угадываемым;

· для создания пароля нужно использовать строчные и прописные буквы, а еще лучше позволить компьютеру самому сгенерировать пароль;

· не рекомендуется использовать пароль, который является адресом, псевдонимом, именем родственника, телефонным номером или чем-либо очевидным;

· предпочтительно использовать длинные пароли, так как они более безопасны, лучше всего, чтобы пароль состоял из 6 и более символов;

· пароль не должен отображаться на экране компьютера при его вводе;

· пароли должны отсутствовать в распечатках;

· нельзя записывать пароли на столе, стене или терминале, его нужно держать в памяти;

· пароль нужно периодически менять и делать это не по графику;

· на должности администратора паролей должен быть самый надежный человек;

· не рекомендуется использовать один и тот же пароль для всех сотрудников в группе;

· когда сотрудник увольняется, необходимо сменить пароль;

· сотрудники должны расписываться за получение паролей.

Процедуры авторизации.

В организации, имеющей дело с критическими данными, должны быть разработаны и внедрены процедуры авторизации, которые определяют, кто из пользователей должен иметь доступ к той или иной информации и приложениям.

В организации должен быть установлен такой порядок, при котором для использования компьютерных ресурсов, получения разрешения доступа к информации и приложениям, и получения пароля требуется разрешение тех или иных начальников.

Если информация обрабатывается на большом вычислительном центре, то необходимо контролировать физический доступ к вычислительной технике. Могут оказаться уместными такие методы, как журналы, замки и пропуска, а также охрана. Ответственный за информационную безопасность должен знать, кто имеет право доступа в помещения с компьютерным оборудованием, и выгонять оттуда посторонних лиц.

Предосторожности при работе.

Рекомендуется:

· отключать неиспользуемые терминалы;

· закрывать комнаты, где находятся терминалы;

· разворачивать экраны компьютеров так, чтобы они не были видны со стороны двери, окон и прочих мест, которые не контролируются;

· установить специальное оборудование, ограничивающее число неудачных попыток доступа, или делающее обратный звонок для проверки личности пользователей, использующих телефоны для доступа к компьютеру

· использовать программы отключения терминала после определенного периода не использования;

· выключать систему в нерабочие часы;

· использовать системы, позволяющие после входа пользователя в систему сообщать ему время его последнего сеанса и число неудачных попыток установления сеанса после этого. Это позволит сделать пользователя составной частью системы проверки журналов.

Физическая безопасность.

В защищаемых компьютерных системах необходимо принимать меры по предотвращению, обнаружению и минимизации ущерба от пожара, наводнения, загрязнения окружающей среды, высоких температур и скачков напряжения.

Пожарная сигнализация и системы пожаротушения должны регулярно проверяться. ПЭВМ можно защитить с помощью кожухов, чтобы они не были повреждены системой пожаротушения. Горючие материалы не должны храниться в этих помещениях с компьютерами.

Температура в помещении может контролироваться кондиционерами и вентиляторами, а также хорошей вентиляцией в помещении. Проблемы с чрезмерно высокой температурой могут возникнуть в стойках периферийного оборудования или из-за закрытия вентиляционного отверстия в терминалах или ПЭВМ, поэтому необходима их регулярная проверка.

Желательно применение воздушных фильтров, что поможет очистить воздух от веществ, которые могут нанести вред компьютерам и дискам. Следует запретить курить, принимать пищу и пить возле ПЭВМ.

Компьютеры должны размещаться как можно дальше источников большого количества воды, например трубопроводов.

Защита носителей информации

(исходных документов, лент, картриджей, дисков, распечаток).

Для защиты носителей информации рекомендуется:

· вести, контролировать и проверять реестры носителей информации;

· обучать пользователей правильным методам очищения и уничтожения носителей информации;

· делать метки на носителях информации, отражающие уровень критичности содержащейся в них информации;

· уничтожать носители информации в соответствии с планом организации;

· доводить все руководящие документы до сотрудников;

· хранить диски в конвертах, коробках, металлических сейфах;

· не касаться поверхностей дисков, несущих информацию

· осторожно вставлять диски в компьютер и держать их подальше от источников магнитного поля и солнечного света;

· убирать диски и ленты, с которыми в настоящий момент не ведется работа;

· хранить диски разложенными по полкам в определенном порядке;

· не давать носители информации с критической информацией неавторизованным людям;

· выбрасывать или отдавать поврежденные диски с критической информацией только после их размагничивания или аналогичной процедуры;

· уничтожать критическую информацию на дисках с помощью их размагничивания или физического разрушения в соответствии с порядком в организации;

· уничтожать распечатки и красящие ленты от принтеров с критической информацией в соответствии с порядком организации;

· обеспечить безопасность распечаток паролей и другой информации, позволяющей получить доступ к компьютеру.

Выбор надежного оборудования.

Производительность и отказоустойчивость информационной системы во многом зависит от работоспособности серверов. При необходимости обеспечения круглосуточной бесперебойной работы информационной системы используются специальные отказоустойчивые компьютеры, т. е. такие, выход из строя отдельного компонента которых не приводит к отказу машины.

На надежности информационных систем отрицательно сказываются и наличие устройств, собранных из комплектующих низкого качества, и использование нелицензионного ПО. Чрезмерная экономия средств на обучение персонала, закупку лицензионного ПО и качественного оборудования приводит к уменьшению времени безотказной работы и значительным затратам на последующее восстановление системы.

Источники бесперебойного питания.

Компьютерная система энергоемка, и потому первое условие ее функционирования - бесперебойная подача электроэнергии. Необходимой частью информационной системы должны стать источники бесперебойного питания для серверов, а по возможности, и для всех локальных рабочих станций. Рекомендуется также дублировать электропитание, используя для этого различные городские подстанции. Для кардинального решения проблемы можно установить резервные силовые линии от собственного генератора организации.

Резервное копирование.

Одним из ключевых моментов, обеспечивающих восстановление системы при аварии, является резервное копирование рабочих программ и данных. В локальных сетях, где установлены несколько серверов, чаще всего система резервного копирования устанавливается непосредственно в свободные слоты серверов. В крупных корпоративных сетях предпочтение отдается выделенному специализированному архивационному серверу, который автоматически архивирует информацию с жестких дисков серверов и рабочих станций в определенное время, установленное администратором сети, выдавая отчет о проведенном резервном копировании.

Для архивной информации, представляющей особую ценность, рекомендуется предусматривать охранное помещение. Дубликаты наиболее ценных данных, лучше хранить в другом здании или даже в другом городе. Последняя мера делает данные неуязвимыми в случае пожара или другого стихийного бедствия.

Глобальная компьютерная сеть Internet

Интернет – глобальная компьютерная сеть, объединяющая сети, шлюзы, серверы и компьютеры, использующие для связи единый набор протоколов.

Интернет не является коммерческой организацией и никому не принадлежит; оплачиваются только услуги провайдера - организации, предоставляющей возможность подключения к Интернет.

История развития Internet

В 1961 году Defence Advanced Research Agensy (DARPA – оборонное агентство передовых исследовательских проектов) по заданию министерства обороны США приступило к проекту по созданию экспериментальной сети передачи пакетов. Эта сеть, названная ARPANET, предназначалась первоначально для изучения того, как поддерживать связь в случае ядерного нападения и для помощи исследователям в обмене информацией между разбросанными по всем штатам исследовательскими организациями оборонной промышленности.

В основу проекта были положены три основные идеи:

- каждый узел сети соединен с другими, так что существует несколько различных путей от узла к узлу;

- все узлы и связи рассматриваются как ненадежные;

- существуют автоматически обновляемые таблицы перенаправления пакетов - пакет, предназначенный для несоседнего узла отправляется на ближайший к нему, согласно таблице перенаправления пакетов, при недоступности этого узла - на следующий и т.д.

Созданная по таким принципам система не имела централизованного узла управления, и следовательно безболезненно могла изменять свою конфигурацию.

Эксперимент с ARPANET был настолько успешен, что многие организации захотели войти в нее с целью использования для ежедневной передачи данных. И в 1975 году ARPANET превратилась из экспериментальной сети в рабочую сеть.

В конце 80-х годов Россия подключилась к сети APRANET. В 1990 году сеть APRANET перестала существовать, и на ее месте возник Интернет. Интернет сделала возможным свободный обмен информацией, невзирая на расстояния государственные границы.

Структура и принципы работы Интернет

Фактически, Интернет состоит из множества локальных и глобальных сетей, принадлежащих различным компаниям и предприятиям, работающих по самым разнообразным протоколам, связанных между собой различными линиями связи, физически передающих данные по телефонным проводам, оптоволокну, через спутники и радиомодемы.

За Интернет никто централизовано не платит, каждый платит за свою часть. Представители сетей собираются вместе и решают, как им соединяться друг с другом и содержать эти взаимосвязи. Пользователь платит за подключение к некоторой региональной сети, которая в свою очередь платит за свой доступ сетевому владельцу государственного масштаба. Интернет не имеет никакого собственника, здесь нет и специального органа управления, который бы контролировал всю работу сети Интернет. Локальные сети различных стран финансируются и управляются местными органами согласно политике данной страны.

Структура Интернет напоминает паутину, в узлах которой находятся компьютеры, связанные между собой линиями связи. Узлы Интернет, связанные высокоскоростными линиями связи, составляют базис Интернет. Как правило, это поставщики услуг (провайдеры). Оцифрованные данные пересылаются через маршрутизаторы, которые соединяют сети с помощью сложных алгоритмов, выбирая маршруты для информационных потоков.

Каждый компьютер в Интернет имеет свой уникальный адрес. В протоколе TCP/IP каждый компьютер адресуется четырьмя отделяемыми друг от друга точками десятичными числами, каждое из которых может иметь значение от 1 до 255. Адрес компьютера выглядит следующим образом:

19.226.192.108

Такой адрес называется IP-адресом

. Этот номер может быть постоянно закреплен за компьютером или же присваиваться динамически - в тот момент, когда пользователь соединился с провайдером, но в любой момент времени в Интернет не существует двух компьютеров с одинаковыми IP-адресами.

Пользователю неудобно запоминать такие адреса, которые к тому же могут изменяться. Поэтому в Интернет существует Доменная Служба Имен

(DNS - Domain Name System), которая позволяет каждый компьютер назвать по имени. В сети существуют миллионы компьютеров, и чтобы имена не повторялись, они разделены по независимым доменам.

Доменное имя

- это уникальное имя, которое данный поставщик услуг избрал себе для идентификации, например: ic.vrn.ru или yahoo.com

Например, доменный адрес (доменное имя) www.microsoft.com обозначает компьютер с именем www в домене microsoft.com. Microsoft – это название фирмы, com - это домен коммерческих организаций. Имя компьютера www говорит о том, что на этом компьютере находится WWW-сервис. Это стандартный вид адреса серверов крупных фирм (например, www.intel.com, www.amd.com и т.д.). Имена компьютеров в разных доменах могут повторяться. Кроме того, один компьютер в сети может иметь несколько DNS-имен.

Домен 1 уровня обычно определяет страну местоположения сервера (ru

– Россия; ua

– Украина и т.д.) или вид организации (com

– коммерческие организации; edu

- научные и учебные организации; gov

- правительственные учреждения; org

– некоммерческие организации).

Данные в Интернет пересылаются не целыми файлами, а небольшими блоками, которые называются пакетами

. Каждый пакет содержит в себе адреса компьютеров отправителя и получателя, передаваемые данные и порядковый номер пакета в общем потоке данных. Благодаря тому, что каждый пакет содержит все необходимые данные, он может доставляться независимо от других, и довольно часто случается так, что пакеты добираются до места назначения разными путями. А компьютер-получатель затем выбирает из пакетов данные и собирает из них тот файл, который был заказан.

В Интернет используются не просто доменные имена, а универсальные указатели ресурсов URL

(Universal Resource Locator).

URL включает в себя:

· метод доступа к ресурсу, т.е. протокол доступа (http, gopher, WAIS, ftp, file, telnet и др.);

· сетевой адрес ресурса (имя хост-машины и домена);

· полный путь к файлу на сервере.

В общем виде формат URL выглядит так:

Пример: http://support.vrn.ru/archive/index.html

.

Префикс http:// указывает, что далее следует адрес Web-страницы, /archive описывает каталог с именем archiv на сервере support.vrn.ru, а index.html - имя файла.

Ниже приведены некоторые наиболее часто встречающиеся названия компьютеров сети Интернет.

Сервер

в сети Интернет - это компьютер, обеспечивающий обслуживание пользователей сети: разделяемый доступ к дискам, файлам, принтеру, системе электронной почты. Обычно сервер - это совокупность аппаратного и программного обеспечения.

Сайт

- обобщенное название совокупности документов в Интернет, связанных между собой ссылками.

Шлюз

(gateway

)- это компьютер или система компьютеров со специальным программным обеспечением, позволяющая связываться двум сетям с разными протоколами.

Домашняя страница

- это персональная Web-страница конкретного пользователя или организации.

Подключение к Интернет

Подключением к Интернет называют соединение компьютера с сервером, который постоянно подключен к Интернет.

Для подключения необходимы 5 основных составляющих:

1. Персональный компьютер.

2. Модем.

Модем является устройством, обеспечивающим преобразование цифровой информации компьютера в сигналы, передаваемые по телефонной линии, и обратно. Именно с помощью модема компьютер проще всего подключить к Интернет.

3. Настроенное программное обеспечение.

Для подключения необходимы специальные программы, позволяющие набирать телефонный номер с помощью компьютера и осуществлять непосредственное подключение к сети Интернет (такие программы встроены в современные операционные системы).

Для просмотра Web-страниц необходимо также наличие специальной программы для просмотра информации в Интернет – браузера (browser).

4. Линия связи.

Обычно это аналоговая телефонная линия или радиолиния, которые устанавливают соединения между персональным компьютером и провайдером. Телефонная линия связи называется выделенной, если она круглосуточно соединяет провайдера и абонента для подключения к Интернет. Или коммутируемой, если она связывает с Интернет только во время сеанса связи.

5. Провайдер.

Провайдер (ISP -Internet Service Provider)) – это поставщик услуг Интернет, организация, которая предоставляет возможность подключения к сети Интернет. Провайдер может быть местным или национальным. Он предоставляет необходимое программное обеспечение, адрес электронной почты и доступ к другим возможностям Интернет. Услуги доступа к Интернет, как правило, являются платными. Существуют различные варианты оплаты. Обычно при подключении через модем предлагаются следующие тарифы:

- почасовой, т.е. за время подключения к Интернет;

- за объем трафика (трафик- это объем информации, передаваемой по сети);

- за определенный период (сутки, месяц) без подсчета фактического времени подключения и трафика;

- за поддержание почтового ящика.

Чтобы подключить компьютер к сети Интернет в первый раз, необходимо знать:

- имя пользователя (логин);

- пароль;

- местный номер телефона провайдера;

- IP-адреса сервера DNS;

- будет ли при подключении использоваться постоянный IP- адрес или нет;

- маску IP-адреса (для локальной сети).

Настройка подключения к Интернет обеспечивается с помощью папки “Свойства обозревателя” панели управления, где следует выбрать закладку "Подключения". В закладке "Подключение" необходимо нажать кнопку "Установить…", а затем выполнить соответствующий диалог.

Браузеры

Браузер

- это программа для просмотра гипертекстовых документов и перехода от одного гипертекстового документа к другому.

Основные функции браузеров следующие:

o установка связи с Web-сервером, на котором хранится документ, и загрузка всех его компонентов;

o форматирование и отображение Web-страниц в соответствии с возможностями компьютера, на котором браузер работает;

o предоставление средств для отображения мультимедийных и других объектов, входящих в состав Web-страниц, а так же механизма расширения, позволяющего настраивать программу на работу с новыми типами объектов;

o обеспечение автоматизации поиска Web-страниц и упрощение доступа к страницам, посещавшимся раньше;

o предоставление доступа к встроенным или автономным средствам для работы с другими службами Интернет, такими как электронная почта, телеконференции, и.т.д.

Наиболее распространенными программами просмотра гипертекстовых документов на сегодняшний день являются Internet Explorer,

Opera

и Netscape

.

Поиск информации в Интернет

Поисковая система

– это комплекс программ и мощных компьютеров, автоматически просматривающих ресурсы Интернет, которые они могут найти, и индексирующих их содержание. Поисковые системы могут отличаться по эффективности поиска, по языку поиска (русский, английский и др.) и по некоторым другим возможностям. Например, одни поисковые системы находят информацию только в виде Web-страниц, другие могут просматривать и группы новостей, и файловые серверы. Результатом поиска являются гиперссылки на документы, содержащие требуемую информацию.

Наиболее известны следующие системы для поиска информации в международных информационных ресурсах:

Alta Vista

(http://www.altavista.com/);

Google

(http://www.google.com/);

Yahoo

(http://www.yahoo.com/);

Infoseek

(http://www.infoseek.com/);

Hot Bot

(http://www.hotbot.com/)/.

Для поиска информации в российских информационных ресурсах:

Яндекс

(http://www.yandex.ru/).

Рамблер

(http://www.rambler.ru/);

Майл

(http://www.mail.ru/)

Апорт

(http://www.aport.ru/).

Для поиска информации в Интернет с использованием поисковой системы необходимо перейти на ее WEB - страницу, набрав электронный адрес или воспользоваться гипертекстовой ссылкой на эту систему.

В универсальных системах используется обычный принцип поиска в неструктурированных документах - по ключевым словам. Ключевым словом

(Keyword) документа называется отдельное слово или словосочетание, которое отражает содержание данного документа.

На начальной странице поисковой системы обычно расположено обширное меню тем и поле для ввода запроса, иногда можно задать язык для поиска. Для поиска документов по ключевому слову надо ввести это слово в поле для ввода запроса и нажать кнопку “Search

” (или “Поиск

” в русских системах), расположенную рядом с полем ввода.

Электронная почта

Электронная почта (E-mail)

- это служба передачи и приема текстовых сообщений или двоичных файлов в качестве вложенных с компьютера одного пользователя на компьютер другого пользователя средствами Интернет.

Электронная почта во многом удобнее обычной бумажной и имеет следующие преимущества:

- электронной почтой сообщение в большинстве случаев доставляется гораздо быстрее, чем обычной;

- электронная почта стоит дешевле, отправка сообщений электронной почты в любую страну не требует дополнительной оплаты сверх обычной оплаты за подключение к Интернет;.

- для отправки письма нескольким адресатам не нужно печатать его во многих экземплярах, достаточно однажды ввести текст в компьютер;

- если нужно перечитать, исправить полученное или составленное Вами письмо, или использовать выдержки из него, это сделать легче, поскольку текст уже находится в машине;