|

В последнее время все больше и больше внедряются в нашу повседневную жизнь информационные технологии, пытаясь захватить в ней все: от важнейших государственных проектов до решения обычных бытовых проблем. Вместе с огромной пользой и, казалось бы, неограниченными возможностями новые технологии приносят и новые проблемы. Одной из них является проблема защиты информации от несанкционированного посягательства теми, кто доступа к этой информации иметь не должен. В связи с этим почти одновременно с развитием информационных и компьютерных технологий начали развиваться и технологии защиты информации, развитие которых с некоторой точки зрения гораздо более критично, чем развитие непосредственно информационных технологий. Ведь с совершенствованием систем защиты, совершенствуются и методы взлома, обхода этих защит, что требует постоянного пересмотра и увеличения надежности защиты информации.

На сегодняшний день большинство национальных организаций приняли стандарты цифровой подписи, а ряд западных регламентирующих институтов увязали эти стандарты с использованием эллиптических кривых.

Способов защиты информации существует очень много, но каждый из них всегда можно отнести к одному из двух видов: физическое сокрытие информации от противника и шифрование информации. Зашифрованную информацию можно свободно распространять по открытым каналам связи без боязни ее раскрытия и нелегального использования. Хотя, конечно же, такая защита не абсолютно надежна, и каждый из способов шифрования характеризуется своей стойкостью, т.е. способностью противостоять криптографическим атакам.

Целью данного диплома является реализация трех лабораторных работ, посвященных:

· нахождению обратного элемента с помощью расширенного алгоритма Евклида;

· алгоритму формированию конечного поля Галуа GF(p) и подсчету количества точек эллиптической кривой n=#Ep;

· алгоритму ассиметричного шифрования на базе эллиптических кривых ECES.

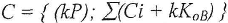

Для вычисления наибольшего общего делителя d и одновременно чисел u и v используется так называемый расширенный алгоритм Евклида

. В обычном алгоритме Евклида пара чисел (a,b) в цикле заменяется на пару (b,r), где r - остаток от деления a на b, при этом наибольший общий делитель у обеих пар одинаковый. Начальные значения переменных a и b равны m и n соответственно. Алгоритм заканчивается, когда b становится равным нулю, при этом a будет содержать наибольший общий делитель.

Идея расширенного алгоритма Евклида заключается в том, что на любом шаге алгоритма хранятся коэффициенты, выражающие текущие числа a и b через исходные числа m и n. При замене пары (a,b) на пару (b,r) эти коэффициенты перевычисляются.

Конечное поле

или поле Галуа

— поле, состоящее из конечного числа элементов. Конечное поле обычно обозначается GF(р), где р — число элементов поля.

Эллиптические кривые

являются одним из основных объектов изучения в современной теории чисел и криптографии. Например, они были использованы Эндрю Уайлзом (совместно Ричардом Тейлором) в доказательстве Великой теоремы Ферма. Эллиптическая криптография образует самостоятельный раздел криптографии, посвященный изучению криптосистем на базе эллиптических кривых. В частности, на эллиптических кривых основан российский стандарт цифровой подписи ГОСТ Р 34.10-2001. Эллиптические кривые также применяются в некоторых алгоритмах факторизации (например, Алгоритм Ленстры) и тестирования простоты чисел.

Реклама

Эллиптическая криптография — раздел криптографии, который изучает асимметричные криптосистемы, основанные на эллиптических кривых над конечными полями. Основное преимущество эллиптической криптографии заключается в том, что на сегодняшний день не известно субэкспоненциальных алгоритмов для решения задачи дискретного логарифмирования в группах точек эллиптических кривых.

Асимметричная криптография основана на сложности решения некоторых математических задач. Ранние криптосистемы с открытым ключом, такие как алгоритм RSA, безопасны благодаря тому, что сложно разложить составное число на простые множители. При использовании алгоритмов на эллиптических кривых полагается, что не существует субэкспоненциальных алгоритмов для решения задачи дискретного логарифмирования в группах их точек. При этом порядок группы точек эллиптической кривой определяет сложность задачи. Считается, что для достижения такого же уровня безопасности как и в RSA требуются группы меньших порядков, что уменьшает затраты на хранение и передачу информации. Например, на конференции RSA 2005 Агентство национальной безопасности объявила о создании “Suite B”, в котором используются исключительно алгоритмы эллиптической криптографии, причём для защиты информации классифицируемой до “Top Secret” используются всего лишь 384-битные ключи.

Большинство криптосистем современной криптографии естественным образом можно "переложить" на эллиптические кривые. Основная идея, заключается в том, что известный алгоритм, используемый для конкретных конечных групп переписывается для использования групп рациональных точек эллиптических кривых.

Ассиметричное

шифрование

(к с открытым ключом) - асимметричная схема, в которой применяются пары ключей: открытый ключ(public key), который зашифровывает данные, и соответствующий ему закрытый ключ(private key), который их расшифровывает. Вы распространяете свой открытый ключ по всему свету, в то время как закрытый держите в тайне. Любой человек с копией вашего открытого ключа может зашифровать информацию, которую только вы сможете прочитать. Кто угодно. Даже люди, с которыми вы прежде никогда не встречались.

Реклама

Хотя ключевая пара математически связана, вычисление закрытого ключа из открытого в практическом плане невыполнимо. Каждый, у кого есть ваш открытый ключ, сможет зашифровать данные, но не сможет их расшифровать. Только человек, обладающим соответствующим закрытым ключом может расшифровать информацию.

Главное достижение асимметричного шифрования в том, что оно позволяет людям, не имеющим существующей договорённости о безопасности, обмениваться секретными сообщениями. Необходимость отправителю и получателю согласовывать тайный ключ по специальному защищённому каналу полностью отпала. Все коммуникации затрагивают только открытые ключи, тогда как закрытые хранятся в безопасности.

Алгоритмы, реализации которых посвящен данный диплом, являются на сегодняшний день одними из самых быстрых, эффективных и перспективных. В недалеком будущем их ждет широкое применение в информационно-вычислительных сетях.

В данном дипломном проекте (ДП) будет рассмотрен процесс разработки методических указаний к выполнению лабораторных работ, посвященных исследованию основ эллиптической криптографии, а также анализ протокола шифрования ECES.

Для реализации задачи, исследуем функциональную модель, на базе которой будет разработано ПО.

Задача дипломного проектирования – создать удобный программный продукт (ПП), который облегчает деятельность человека, выполняющего лабораторные работы.

Данный ПП выполняет следующие функции:

1. Находит обратный элемент с помощью расширенного алгоритма Евклида;

2. Формирует конечное поле Галуа;

3. Подсчитывает количество точек эллиптической кривой над сформированным полем;

4. Реализует алгоритм ассиметричного шифрования на базе эллиптических кривых.

Результат – ПП, демонстрирующий выполнение представленных выше алгоритмов.

ПП работает с любыми семействами Windows, если компьютер работает под win32, то ПО совместимо с ним. Данный продукт может применятся в любых областях, не рекомендую использовать данное ПО в коммерческих целях, т.к. ПП не прошел тестирование на большем количестве рабочих станций.

Для разработки алгоритмов и интерфейсной части было решено использовать Borland Delphi 7, т.к. он дает возможность компилировать исходный текст программы и позволяет создавать графический интерфейс пользователя.

Целью проекта является создание качественного ПП – с простым и понятным интерфейсом.

ПП должен выполнять следующие функции.

Авторство информации

.

Однозначное соответствие между содержанием и/или формой информации и субъектом (объектом), сформировавшим эту информацию. Для пользователя авторство полученной им из системы или канала связи информации означает однозначное установление источника, сформировавшего эту информацию (ее автора).

Аутентификация информации

.

Установление подлинности информации исключительно на основе внутренней структуры самой информации независимо от источника этой информации, установление законным получателем (возможно арбитром) факта, что полученная информация наиболее вероятно была передана законным отправителем (источником), и что она при этом не заменена и не искажена. Любые преднамеренные и случайные попытки искажений информации обнаруживаются с соответствующей вероятностью.

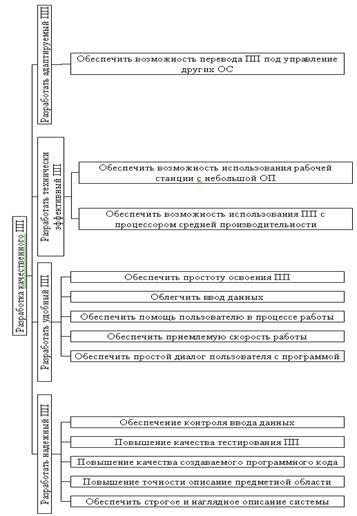

Общепринятый подход к построению критериев, характеризующих систему, состоит в построении дерева целей. Дерево целей представляет собой иерархический граф, вершины которого интерпретируются как цели проектирования системы, а ребра указывают, из каких подцелей состоит каждая цель.

Построение дерева целей состоит в последовательном разбиении целей проектирования на все более мелкие и частные подцели. Такой процесс называется квантификацией целей. Квантификация заканчивается, когда цели, соответствующие висячим вершинам дерева, оказываются количественно измеримыми, т. е. о степени достижения каждой из них можно судить по значению некоторого показателя. Эти показатели используются в дальнейшем в качестве критериев, позволяющих судить о качестве принимаемых проектных решений.

В начале построим дерево целей нашего проекта, которое приведено на рис. 1.

Рис.1. Дерево целей

Таблица 1. Описание дерева целей

| Наименование подцелей |

Показатель достижения цели |

| Цель: Разработать надежный ПП |

| Обеспечить строгое и наглядное описание проектируемой системы |

Строгая последовательность действий |

| Повышение точности описания предметной области |

Разработка ПП отвечающего стандартам ANSIX9.63 и IEEEP1363 |

| Повышение качества создаваемого программного кода |

Использование средств разработки с встроенным контролем качества написанного программного кода и средств отладки программного кода |

| Повышение качества тестирования ПП |

Использование эталонных тестовых вариантов и зарубежных открытых исходных кодов |

| Обеспечение контроля ввода данных |

Предоставление вариантов для выбора при вводе данных |

| Цель: Разработать удобный ПП |

| Обеспечить простой диалог пользователя с ПП |

Наличие дружественно графического интерфейса пользователя |

| Обеспечить приемлемую скорость работы |

Время ответа по любой из наиболее часто встречающихся операций не превышает 2 секунд |

| Обеспечить помощь пользователю в процессе работы с ПП |

Наличие встроенной системы контекстной помощи |

| Облегчить ввод данных |

Вводимые данные генерирует система, все меню выполнены в классическом Win стиле |

| Обеспечить простоту освоения ПП |

Ориентировка ПП на пользователя не имеющего профессиональных знаний в области вычислительной техники |

| Цель: Разработать технически эффективный ПП |

| Обеспечить возможность использования РС с процессором средней производительности |

Уровень производительности центрального процессора рабочей станции |

| Обеспечить возможность использования рабочей станции с небольшой ОП |

Количество оперативной памяти на рабочей станции |

| Цель: Разработать адаптируемый ПП |

| Обеспечить возможность перевода ПП под управление других ОС |

Поддерживаемое количество ОС |

| Обеспечить возможность простого перехода к использованию другого источника данных |

Использование промежуточного уровня при организации доступа к источнику данных |

Надежность является одним из наиболее важных критериев качества ПП. Это обуславливается с одной стороны той ролью которую может играть ПП в процессе управления каким либо объектом, а с другой стороны надежность определяет затраты на сопровождение ПП, которое может достигать 50% от стоимости разработки и эксплуатации. Для примера можно привести тот факт, что многие технологические промышленные процессы реального времени управляются программно-техническими комплексами. В этом случае наличие ошибок в ПП может привести не только к огромным материальным потерям, но и человеческим жертвам.

Можно выделить два основных аспекта надежности:

· Наличие в готовом программном продукте ошибок

· Готовность программного продукта к могущим возникнуть исключительным (нештатным) ситуациям

Первый аспект в свою очередь можно разделить на два:

· Ошибки возникающие на этапе проектирования ПП

· Ошибки возникающие на этапе кодирования

Ошибки этапа проектирования могут возникать из-за недостаточной квалификации персонала проводящего анализ, слабых знаний в обследуемой предметной области, отсутствия отработанной методологии проведения обследования объекта автоматизации. Последнее становиться особенно критичным с увеличением размера осуществляемого проекта.

Ошибки этапа кодирования возникают в следствии: недостаточной квалификации программистов, плохой проработки постановки задачи программистам. При этом надо заметить, что любой достаточно большой программный продукт обязательно содержит некоторое количество ошибок различной степени важности. Причина состоит в том, что количество тестовых сочетаний исходных данных, обеспечивающих прохождение вычислительного процесса по всем сочетаниям возможных путей в программе, увеличивается экспоненциально с ростом числа ветвей алгоритма. Поэтому практически невозможно испытать программу на завершающей стадии разработки по всем вариантам исходных данных.

Второй аспект подразделяется на:

· непредусмотренных действий пользователя;

· недопустимых сочетаний исходных данных;

· влияние операционного окружения.

Использующий ПП персонал часто имеет достаточно низкую подготовленность для работы с вычислительной техникой. В связи с этим непредусмотренные действия пользователя возникают с одной стороны из-за их низкой квалификации, механических ошибок при обработке (вводе) пользователем в ручную больших объемов информации, ошибок в построении интерфейса пользователя выражающихся в бесконтрольном предоставлении пользователю возможности проведения различных операций по обработке данных.

Кроме этого пользователь может ввести комбинацию входной информации которая не допускается с точки зрения предметной области. В таких случаях ПП должен отвергнуть входные данные и сообщить об этом пользователю.

В подавляющем большинстве случаев ПП функционирует в каком либо операционном окружении (под управлением ОС). Состояние данного окружения может оказывать значительно влияние на функционирование ПП. Поэтому необходимо, по возможности, предусматривать реакцию ПП на различные сбои в функционировании операционного окружения. Надежно написанное ПП должно иметь функцию восстановления своего состояния в случае произошедшего аварийного завершения предыдущего сеанса работы. Это имеет особенно большое значение для ПП коллективного пользования.

Для оценки требований надежности с точки зрения обеспечения поставленной цели выберем следующие показатели:

· Разработка функциональной модели изучая уже имеющиеся аналоги, различные стандарты;

· Использование средств разработки с встроенным контролем качества написанного программного кода и средств отладки программного кода;

· Использование эталонных тестовых вариантов;

· Ограничение возможных действий пользователя и проверка вводимых данных;

Использование средств разработки с встроенным контролем качества написанного программного кода и средств отладки программного кода. Современные инструментальные средства предназначенные для разработки программных продуктов позволяют автоматически производить контроль отдельных аспектов создаваемого программного обеспечения. К этому можно отнести: контроль преобразования типов, контроль использования объявленных переменных, проверка соответствия возвращаемых значений функций, проверка количества и типов передаваемых в функцию параметров. Также используются специальные программы предназначенные для тестирования качества программы во время ее работы. Они позволяют выявить участки программы наиболее активно использующие системные ресурсы (время работы процессора, запрашиваемая оперативная память, интенсивность ввода-вывода с внешними устройствами). Если разрабатываемая программа будет использоваться в сети, то необходимо использовать специализированные системные утилиты для отображения и анализа размера сетевого трафика создаваемого программой. Программы работающие с общей базой данных должны тестироваться на эффективность производимых ею блокировок и количество устанавливаемых соединений.

Использование эталонных тестовых вариантов. Наличие хорошо продуманных и разработанных тестовых вариантов может сильно облегчить работу по выявлению ошибок в ПП. Необходимо разрабатывать тестовые варианты которые, по возможности, будут охватывать наибольшее количество ветвей реализуемого алгоритма. Необходимо разработать тесты проверяющие ввод информации, основные этапы ее обработки, возникающий сетевой трафик при передаче информации по вычислительной сети и. т.д.

Этот показатель характеризует объемы требующихся ресурсов вычислительной системы. Для ПП функционирующих в сети необходимо дополнительно оценивать технические характеристики сетевых компонентов. Как правило он определяется из существующих или планирующихся к установке вычислительных ресурсов. Необоснованно завышенные требования ПП к требуемым ему вычислительным ресурсам могут привести к необходимости полного обновления аппаратной базы организации, что всегда сопряжено с большими материальными затратами. При выборе значений также необходимо правильно оценивать нижнюю границу требуемых ресурсов. Так как может оказаться,что при данном количестве выделенных ресурсов построение вычислительной системы удовлетворяющей требованиям вообще не возможно.

Для оценки технической эффективности с точки зрения обеспечения поставленной цели выберем следующие показатели:

· Производительность ЦП рабочей станции;

· Количество оперативной памяти установленной на рабочей станции.

программный шифрование криптография эллиптический

1.3.4 Требования по адаптивности

Уровень адаптивности ПП определяет его подготовленность к возможным изменениям. Необходимость в изменении может возникнуть в следующих случаях:

· Выявлено несоответствие между реализованным и реальным алгоритмом функционирования создаваемой системы;

· Возникла необходимость в переносе ПП под другое операционное окружение;

· Возникла необходимость в смене источника данных для работы с которым предназначался программный продукт.

Для оценки адаптивности с точки зрения обеспечения поставленной цели выберем следующие показатели:

· Наличие исходного текста программ;

· Поддерживаемое количество ОС;

· Использование промежуточного уровня при организации доступа к источнику данных.

Опишем влияние каждого из выбранных показателей на адаптивность разрабатываемого ПП:

Наличие исходного текста программ. Без исходных текстов говорить о каком либо значительном изменении в программный продукт просто невозможно. Любое изменение в алгоритме требует наличия исходных текстов. Кроме этого становиться невозможен перевод программного продукта под другие операционные системы, компиляторы.

Поддерживаемое количество ОС. Важный показатель при использовании (планировании использования) в организации разнородных вычислительных систем. Например, если в организации одновременно используются ЭВМ под управлением MSWindows 95, MSWindowsNT, MS-DOS, IBMOS/2, NetWare.В таких случаях очень важно правильно выбрать средство разработки программ, определить способы доступа к данным, используемые сетевые протоколы. Если же использование разнородных вычислительных систем ограниченно, то данный показатель во многом теряет свою важность. Особенно это усиливается при использовании одной аппаратной платформы, например все ЭВМ построены на базе процессоров Intel.

Удобство работы, наряду с функциональной полнотой, очень часто является определяющим фактором для конечного пользователя при выборе ПП. ПП неудобный в работе значительно снижает эффективность от деятельности пользователя использующего его. Это нередко приводит к сведению на нет всех преимуществ от внедрения ПП. Как правило такая ситуация заканчивается явным или скрытым отказом сотрудника от работы с данным ПП. Никакая функциональная полнота не заставит сотрудника активно использовать программу, если для выполнения одной из наиболее часто встречающихся операций ему необходимо произвести два десятка манипуляций на устройствах ввода.

Для оценки требований удобства с точки зрения обеспечения поставленной цели выберем следующие показатели:

· Наличие дружественно графического интерфейса пользователя

· Время ответа по любой из наиболее часто встречающихся операций не превышает 2 секунды

Оценим возможные варианты графического интерфейса по 10 бальной шкале (Таблица 2):

Таблица 2.

| Качество графического интерфейса |

Оценка |

- Неумело подобранный цвет экранного изображения,

- Перегруженная компонентами форма,

- Наличие трудно запоминаемых комбинаций функциональных клавиш, отличных от принятых в данном операционном окружении.

|

1 |

- Правильно подобранный цвет экранный формы,

- Наличие меню с большим количеством уровней,

|

5 |

- Правильно подобранный цвет экранный формы,

- Наличие иерархического меню,

- Интуитивно понятный интерфейс,

использование общепринятых для данного операционного окружения функциональных клавиш

|

10 |

Оценим возможные варианты время выполнения наиболее часто используемых операций по 10 бальной шкале (Таблица 3):

Таблица 3.

| Время выполнения наиболее часто используемых операций |

Оценка |

| 10 секунд |

1 |

| 7 секунд |

5 |

| 4 секунды |

10 |

Оценим возможные варианты справочной системы ПП по 10 бальной шкале (Таблица 4):

Таблица 4.

| Наличие справочной системы |

Оценка |

| Отсутствие справочной системы |

1 |

| Наличие руководства по основным режимам работы, ограниченные контекстные справки |

5 |

Наличие контекстной справки,

Полное руководство по использованию ПП

|

10 |

Оценим возможные варианты наличия выбора справочных значений – по 10 бальной шкале (Таблица 5):

Таблица 5.

| Выбор справочного значения из нескольких возможных |

Оценка |

| Необходимо напечатать нужное значение |

1 |

| Ввести номер значения |

5 |

| Установить курсор в нужном положении |

10 |

Определим уровень требований показателей основываясь на выбранной 10 бальной шкале (Таблица 6):

Таблица 6.

| Характеристика показателя |

Оценка |

| Наличие развитого графического интерфейса |

7 |

| Время реакции системы не превышает 4 секунды |

10 |

| Достаточно полная справочная система |

5 |

| Выбор справочных значений из списка |

6 |

После построения дерева целей мы приходим к необходимости использовать для оценки качества проектных решений Xодин критерий. А именно: удобство. Поэтому при наличии вектора критериев U(x) = (U1

(x), U2

(x), U3

(x), U4

(x)) будем говорить не об оптимальности по какому-то отдельному критерию, а об оптимальности по вектору критериев. Для оценки предпочтения одного решения над другим построим интегральный критерий. Наличие интегрального критерия сводит процедуру выбора оптимального решения по многим критериям к однокритериальной задаче математического программирования.

Найти: x0

= argmaxx

(min) Y[u(x)], при условии, что x Є P*, где P* - множество сравниваемых решений.

Интегральный критерий используемый в нашем случае будем строить по принципу аддитивного интегрального критерия, который имеет вид:

Y[u(x)]=Srk

wk

[ uk

(x) ], S rk

= 1 (1)

В данном критерии наличие wk

позволяет учесть зависимость веса критерия от его значения. Прежде чем начать строить аддитивный интегральный критерий необходимо потребовать, чтобы выполнялось условие независимости по предпочтению для каждой из пар критериев. Это условие вытекает из теоремы определяющей необходимое и достаточное условие для того чтобы интегральный критерий имел аддитивный вид.

Приведем эту теорему:

Для того чтобы интегральный критерий имел аддитивный вид, необходимо и достаточно выполнение условия независимости по предпочтению для каждой пары критериев (ui

, uj

), i ¹ j, i,j = 1….K.

Анализируя используемые у нас критерии мы приходим к выводу,что это правило выполняется. Теперь перейдем собственно к самому построению аддитивного интегрального критерия в виде:

Y(u) = r1

w1

(u1

) + r2

w2

(u2

) + r3

w3

(u3

) + r4

w4

(u4

)

Где функция wk

- зависимость веса критерия от его значения;

rk

- весовой коэффициент, учитывающий важности частных критериев, при этом rk

определяет степень влияния к-го частного критерия на эффективность системы в целом;

uk

- частный критерий эффективности

Для этого воспользуемся алгоритмом независимого шкалирования. Выберем один из значимых показателей –удобство ПП. Опишем частные критерии эффективности которые будут использоваться при построении аддитивного интегрального критерия:

· Наличие дружественно графического интерфейса пользователя - границы изменения от 1 до 10, цель оптимизации максимизация данного критерия.

· Время реакции системы не превышает 2 секунды – границы изменения от 1 до 10, цель оптимизации максимизация данного критерия.

· Достаточно полная справочная система – границы изменения от 1 до 10, цель оптимизации максимизация данного критерия.

· Выбор справочных значений из списка - границы изменения от 1 до 10, цель оптимизации максимизация данного критерия.

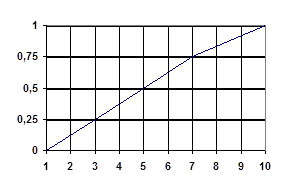

1. Наличие дружественно графического интерфейса пользователя. Используя понятие среднего по ценности значения критерия построим функцию w1

(u1

).Значения сведены в таблицу 7.

Таблица 7.

| U1

|

w1

|

| 1 |

0 |

| 3 |

0,25 |

| 5 |

0,5 |

| 7 |

0,75 |

| 10 |

1 |

w1

U1 U1

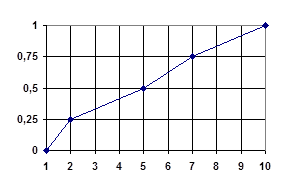

Рис. 2. Функция ценности критерия.

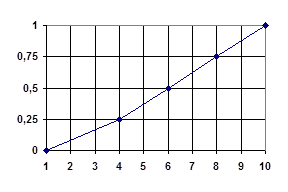

2.

Время реакции системы не превышает 4 секунды. Используя понятие среднего по ценности значения критерия построим функцию w2

(u2

). Значения сведены в таблицу 8.

Таблица 1.

| U2

|

w2

|

| 1 |

0 |

| 4 |

0,25 |

| 6 |

0,5 |

| 8 |

0,75 |

| 10 |

1 |

w2

U2 U2

Рис. 3. Функция ценности критерия

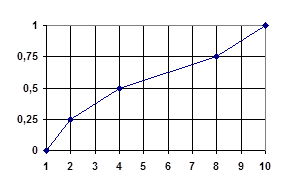

3. Достаточно полная справочная система. Используя понятие среднего по ценности значения критерия построим функцию w3

(u3

) Значения сведены в таблицу 9

Таблица 2.

| U3

|

w3

|

| 1 |

0 |

| 2 |

0,25 |

| 4 |

0,5 |

| 8 |

0,75 |

| 10 |

1 |

w3

U3 U3

Рис. 4. Функция ценности критерия

4. выбор справочных значений из списка. Используя понятие среднего по ценности значения критерия, построим функцию w4

(u4

). Значения сведены в таблицу 10.

Таблица 3.

| U4

|

w4

|

| 1 |

0 |

| 2 |

0,25 |

| 5 |

0,5 |

| 7 |

0,75 |

| 10 |

1 |

w4

U4 U4

Рис. 5. Функция ценности критерия

Теперь вычислим ri

для этого введем вектора:

U1

= (U1

*, 1, 1, 1)

U2

= (1,U2

*, 1, 1 )

U3

= (1, 1, U3

*, 1)

U4

= (1, 1, 1, U4

*)

Выберем для Uk

* такие значения,что бы эти вектора были приблизительно равны, тогда получим: U1

* = 6, U2

* = 8, U3

* = 7, U4

= 8. Из эквивалентности U1

и U2

, U1

и U3,

U1

и U4

, и дополнив условием нормировки коэффициентов rk

получим систему из четырех уравнений:

r1

w1

(6) = r2

w2

(8)

r1

w1

(6) = r3

w3

(7)

r1

w1

(6) = r4

w4

(8)

r1

+ r2

+ r3

+ r4

= 1

Подставляя значения wk

из соответствующего графика где:

w1

(6) = 0,625

w2

(8) = 0,75

w3

(7) = 0,68

w4

(8) = 0,84

и выражая все через r1

получаем следующие значения коэффициентов rk

r1

= 0,28

r2

= 0,23

r3

= 0,25

r4

= 0,20

rk

- весовой коэффициент, учитывающий важности частных критериев, при этом rk

определяет степень влияния к-го частного критерия на эффективность системы в целом.

Отсюда аддитивный интегральный критерий будет иметь вид:

Y

= 0,28

w

1

(

u

1

) + 0,23

w

2

(

u

2

) + 0,25

w

3

(

u

3

) + 0,20

w

4

(

u

4

) (2)

где функция w

k

- зависимость веса критерия от его значения;

uk

- частный критерий эффективности;

w1

(u1

) – зависимость веса критерия (наличие развитого графического интерфейса) от его значения;

w2

(u2

) – зависимость веса критерия (время реакции системы не превышает 4 секунды) от его значения;

w3

(u3

) – зависимость веса критерия (достаточно полная справочная система) от его значения;

w4

(u4

) – зависимость веса критерия (выбор справочных значений из списка) от его значения.

Используя значения из таблиц 7,8,9(пункт 1.3.6) находим коэффициенты для уравнений прямых, рисунки 2,3,4 (пункт 1.3.6), выбранных участков графиков, получаем следующие значения зависимости веса критерия от его значения:

1) w1

=0,083u1

+0,17, берем из таблицы 10 (пункт 1.3.5.) значение u1 и получаем w1

=0,083*7 + 0,17 = 0,75

2) w2

=0,125u2

-0,25, берем из таблицы 10 (пункт 1.3.5.) значение u2 и получаем w1

=0,125*10 - 0,25 = 1

3) w3

=0,0625u3

+0,25, берем из таблицы 10 (пункт 1.3.5.) значение u3 и получаем w3

=0,0625*5+0,25=0,56

4) w4

=0,083u4

+0,17, берем из таблицы 10 (пункт 1.3.5.) значение u4

и получаем w4

= 0,083*6+0,17=0,67

Подставим w1

, w2

, w3

и w4

в уравнение аддитивного интегрального критерия 2 и рассчитаем оценку ПП.

В заключении, по анализу требований к дипломному проекту, рассчитаем значение аддитивного интегрального критерия по определенным выше значениям параметров:

Y

= 0,28*0,75 + 0,23*1+ 0,25*0,56+ 0,20*0,67 = 0,71

Потребуем, чтобы разрабатываемый программный продукт имел оценку по интегральному аддитивному показателю, рассчитываемому по формуле 1 (пункт 1.3.6), не ниже 0,71.

На основании выполненного анализа сформулируем требования по критерию удобство ПП:

· Значение показателя - наличие развитого графического интерфейса –должно быть не менее 7

баллов по выбранной шкале;

· Значение показателя - время реакции системы не превышает 2 секунды –должно быть не менее 10

баллов по выбранной шкале;

· Значение показателя - достаточно полная справочная система – должно быть не менее 5

баллов по выбранной шкале;

· Значение показателя - выбор справочных значений из списка – должно быть не менее 6

балла по выбранной шкале.

· Значение аддитивного интегрального критерия должно быть не менее 0,71.

2.1 Введение

Асимметричные криптосистемы являются эффективными системами криптографической защиты данных, их также называют криптосистемами с открытым ключом. Без создания открытых ключей и построения на их основе асимметричных алгоритмов шифрования было бы невозможно развитие основных типов криптографических протоколов (ключевой обмен, электронно-цифровая подпись, аутентификация и т.п.).

В асимметричных системах для зашифровывания данных используется один ключ, а для расшифрования - другой (поэтому их и называют асимметричными). Ключ, используемый для зашифрования, является открытым, поэтому может быть опубликован для использования всеми пользователями системы, которые зашифровывают данные. Для расшифрования данных получатель пользуется вторым ключом, являющимся секретным, и он не может быть определен из ключа зашифрования.

На рис. 6 показана обобщенная схема асимметричной криптосистемы с открытым ключом. В этой криптосистеме Ко – открытый ключ, Кс – секретный ключ получателя. Генератор ключей располагается на стороне получателя, так как это дает возможность не пересылать секретный ключ Кс по незащищенному каналу.

Расшифрование данных с помощью открытого ключа невозможно.

В зависимости от приложения отправитель использует либо секретный ключ, либо открытый ключ получателя, либо же оба, если требуется выполнить какую-то специальную криптографическую функцию. В практике шифрования использование криптосистем с открытым ключом можно отнести к следующим категориям:

· зашифрование - расшифрование; отправитель шифрует сообщение с использованием открытого ключа получателя;

· цифровая подпись; отправитель «подписывает» сообщение с помощью своего секретного ключа. Подпись получается в результате применения криптографического алгоритма к сообщению или небольшому блоку данных, являющемуся хэш- функцией сообщения.

Асимметричные криптосистемы имеют следующие особенности:

· открытый ключ Ко и криптограмма С могут быть отправлены по незащищенным каналам, т.е. противнику известны открытый ключ и криптограмма;

· открытыми являются алгоритмы зашифрования и расшифрования.

Защита информации в асимметричной криптосистеме основана на секретности ключа Кс.

Безопасность асимметричной криптосистемы обеспечивается выполнением следующих требований:

· вычисление пары ключей (Ко, Кс) должно быть простым;

· отправитель может легко вычислить криптограмму, зная открытый ключ Ко и сообщение М;

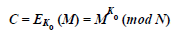

C = ЕКо(М) (3)

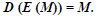

· получатель может легко восстановить исходное сообщение, используя секретный ключ Кс и криптограмму С

М = DКс (С) (4)

· при попытке вычислить секретный ключ Кс противник наталкивается на непреодолимую вычислительную проблему, даже зная открытый ключ Ко;

· при попытке вычислить исходное сообщение М противник также наталкивается на непреодолимую вычислительную проблему, даже зная пару (Ко, С).

Для выполнения дипломной работы понадобилось изучить два вида алгоритмов:

· алгоритмы нахождения НОД;

· алгоритмы ассиметричного шифрования.

Алгоритм Евклида

Алгоритм Евклида — алгоритм для нахождения наибольшего общего делителя двух целых чисел или наибольшей общей меры двух однородных величин.

Этот алгоритм не был открыт Евклидом, так как упоминание о нём имеется уже в Топике Аристотеля. В «Началах» Евклида он описан дважды — в VII книге для нахождения наибольшего общего делителя двух натуральных чисел и в X книге для нахождения наибольшей общей меры двух однородных величин. В обоих случаях дано геометрическое описание алгоритма, для нахождения «общей меры» двух отрезков.

Историками математики (Цейтен и др.) было выдвинуто предположение, что именно с помощью алгоритма Евклида (процедуры последовательного взаимного вычитания) в древнегреческой математике впервые было открыто существование несоизмеримых величин (стороны и диагонали квадрата, или стороны и диагонали правильного пятиугольника). Впрочем, это предположение не имеет достаточных документальных подтверждений. Алгоритм для поиска наибольшего общего делителя двух натуральных чисел описан также в I книге древнекитайского трактата Математика в девяти книгах.

Ряд математиков средневекового Востока (Сабит ибн Курра, ал-Махани, Ибн ал-Хайсам, Омар Хайям) попытались построить на основе алгоритма Евклида теорию отношений, альтернативную по отношению теории отношений Евдокса, изложенной в V книге «Начал» Евклида. Согласно определению, предложенному этими авторами, четыре величины, первая ко второй и третья к четвёртой, имеют между собой одно и то же отношение, если при последовательном взаимном вычитании второй величины в обеих парах на каждом шаге будут получаться одни и те же неполные частные.

Алгоритм Евклида для целых чисел

Пусть a и b целые числа, не равные одновременно нулю, и последовательность чисел

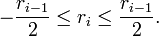

определена тем, что каждое rk — это остаток от деления предпредыдущего числа на предыдущее, а предпоследнее делится на последнее нацело, то есть

a = bq0 + r1

b = r1q1 + r2

r1 = r2q2 + r3

rk − 2 = rk − 1qk − 1 + rk

rn − 1 = rnqn

Тогда НОД(a,b), наибольший общий делитель a и b, равен rn, последнему ненулевому члену этой последовательности.

Существование таких r1,r2,..., то есть возможность деления с остатком m на n для любого целого m и целого  , доказывается индукцией по m. , доказывается индукцией по m.

Проще сформулировать алгоритм Евклида так: если даны натуральные числа a и b и, пока получается положительное число, по очереди вычитать из большего меньшее, то в результате получится НОД.

Бинарный алгоритм

Бинарный алгоритм Евклида — метод нахождения наибольшего общего делителя двух целых чисел, основанный на использовании следующих свойств НОД:

· НОД(2m, 2n) = 2 НОД(m, n),

· НОД(2m, 2n+1) = НОД(m, 2n+1),

· НОД(-m, n) = НОД(m, n)

Алгоритм

· НОД(0, n) = n; НОД(m, 0) = m; НОД(m, m) = m;

· НОД(1, n) = 1; НОД(m, 1) = 1;

· Если m, n чётные, то НОД(m, n) = 2*НОД(m/2, n/2);

· Если m чётное, n нечётное, то НОД(m, n) = НОД(m/2, n);

· Если n чётное, m нечётное, то НОД(m, n) = НОД(m, n/2);

· Если m, n нечётные, то НОД(m, n) = НОД(n, |m - n|).

Так как алгоритм является Хвостовой рекурсией, то рекурсию можно заменить итерацией.

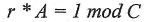

В настоящее время наиболее изученным методом криптографической защиты, основанным на трудности факторизации больших чисел и трудности вычисления дискретных логарифмов, является алгоритм RSA (названый по начальным буквам фамилий ее изобретателей Rivest, Shamir, Adleman). Этот алгоритм может работать как в режиме шифрования данных, так и в режиме электронной цифровой подписи.

Схема RSA представляет собой блочный шифр, в котором открытый и зашифрованный тексты представляются целыми числами из диапазона от 0 до N – 1 для некоторого N, т.е. открытый текст шифруется блоками, каждый из которых содержит двоичное значение, меньшее некоторого заданного числа N. Это значит, что длина блока должна быть меньше или равна log2(N).

Трудность факторизации больших чисел и трудность вычисления дискретных логарифмов определяют надежность алгоритма RSA. В данной криптосистеме открытый ключ Ко, секретный ключ Кс, сообщение М и криптограмма С принадлежат множеству целых чисел

где N – модуль, P и Q являются случайными большими взаимно простыми числами. Их выбирают равной длины и хранят в секрете для обеспечения максимальной безопасности.

Множество ZN с операциями сложения и умножения по модулю N образует арифметику по модулю N.

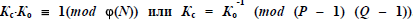

Открытый ключ Ко выбирают случайным образом так, чтобы выполнялись условия

где (N) – функция Эйлера, которая указывает количество положительных целых чисел в интервале от 1 до N, которые взаимно просты с N.

Кроме того, открытый ключ Ко и функция Эйлера ϕ(N) также должны

быть взаимно простыми.

Затем, используя расширенный алгоритм Евклида, вычисляют секретный ключ Кс такой, что

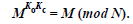

Данное вычисление возможно, поскольку получатель знает пару простых чисел (P, Q) и может легко найти ϕ(N), при этом Кс и N должны быть взаимно простыми. Задачу зашифрования открытого текста М в криптограмму С можно решить, используя открытый ключ Ko, по следующей формуле:

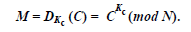

Задачу расшифрования криптограммы С можно решить, используя секретный ключ Кс, по следующей формуле:

Процесс расшифрования можно записать так:

Подставляя значение в предыдущие 2 формулы, получаем:

Таким образом, получатель, который создает криптосистему, защищает два параметра: секретный ключ Кс и пару чисел P и Q, произведение которых даёт модуль N. Одновременно публикует значения модуля N и открытого ключа Ко, поэтому противнику известны только значения Ко и N. Если бы криптоаналитик смог разложить число N на множители P и Q, то он узнал бы тройку чисел (P,Q, Ko), значение функции Эйлера ϕ(N) = (P – 1) (Q – 1) и определил значение секретного ключа Kc.

Однако, как отмечалось выше, разложение большого числа N на множители вычислительно не осуществимо при длине выбранных P и Q не менее 100 десятичных знаков.

Расширенный алгоритм Евклида

Формулы для ri

могут быть переписаны следующим образом:

r1

= a + b(- q0

)

r2

= b − r1

q1

= a(− q1

) + b(1 + q1

q0

)

gcd(a,b) = rn

= as + bt

здесь s и t целые. Это представление наибольшего общего делителя называется соотношением Безу

, а числа s и t — коэффициентами Безу

. Соотношение Безу является ключевым в доказательстве леммы Евклида и основной теоремы арифметики.

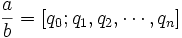

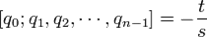

Связь с цепными дробями

Отношение a / b допускает представление в виде цепной дроби:

. .

При этом цепная дробь без последнего члена равна отношению коэффициентов Безу t / s, взятому со знаком минус:

. .

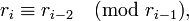

Ускоренные версии алгоритма

· Одним из методов ускорения целочисленного алгоритма Евклида является использование симметричного остатка:

·

где

· Одна из наиболее многообещающих версий ускоренного алгоритма Евклида для полиномов основывается на том, что промежуточные значения алгоритма в основном зависят от высоких степеней. Применение стратегии Разделяй и Властвуй позволяет уменьшить асимптотическую сложность алгоритма.

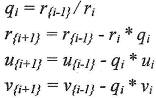

В алгоритме ECES (Elliptic Curve Encryption Scheme) на первом этапе должны быть определены параметры, являющиеся общей открытой информацией для всех пользователей системы:

· конечное поле GF(p);

· эллиптическая кривая E(GF(p));

· большой простой делитель количества точек кривой p;

· точка G, координаты которой имеют порядок, что и число p.

Каждый пользователь системы генерирует пару ключей следующим образом:

· выбирает случайное целое число Kc, 1 < Kc < p -1;

· вычисляет точку Kо = Kc P.

При этом секретным ключом пользователя является число Kc, открытым ключом - точка Kо. Кроме того, сообщение M разбивается на блоки длиной 2L - 16 бит, где L равно ближайшему большему целому от log2 p;

· выбирается случайное целое число k, 1 < k < n - 1;

· вычисляется точка (х1, у1) = kP;

· вычисляется точка (х2, у2) = k Kо.

Известно несколько подходов к зашифрованию - расшифрованию информации, предполагающих использование эллиптических кривых. Мы рассмотрим наиболее простой из этих подходов. Как было изложено выше, зашифрованное сообщение пересылается в виде значения (х, у) для точки Pm. Здесь точка Рm будет представлять зашифрованный текст и впоследствии будет расшифроваться. В качестве параметров данной криптосистемы рассматривается точка G и эллиптическая группа Еp (а, b).

Пользователи А и В выбирают секретные ключи KcА и KcB, а также генерируют открытые ключи KоA = KcА P и KоB = KcB P соответственно. Чтобы зашифровать сообщение Рm, пользователь А выбирает случайное положительное целое число k и вычисляет криптограмму Сm с помощью открытого ключа стороны В, - KоB, состоящую из двух точек

Cm = {(kG), (Pm + k KоB) }.

Чтобы расшифровать эту криптограмму, пользователь В умножает первую точку (kP) на cвой секретный ключ KcB и вычитает результат из второй точки:

(Рm + k KоB) - KcB (kP) = Рm + k(KcB P) - KcB (kP) = Рm.

Пользователь А замаскировал сообщение Рm с помощью добавления к нему маски k KоB.. Однако следует заметить, что никто не сможет убрать маску k KоB, кроме пользователя, который знает значение k и имеет личный ключ KcB. Противнику для восстановления сообщения придется вычислить k по данным P и kP, что является трудной задачей. В качестве примера возьмем

р = 751, ЕP = (-1, 188) и P = (0, 376).

Все расчеты в данном примере выполняются по модулю p.

Предположим, что пользователь А отправляет пользователю В сообщение, которое кодируется точкой Рm = (562, 201), и выбирает случайное число k = 386. Открытым ключом В является KоB = (201, 5). Мы имеем 386(0, 376) = (676, 558) и (562, 201) + 386(201, 5) = (385, 328).

Таким образом, пользователь А должен послать зашифрованный текст {(676, 558), (385, 328)}.

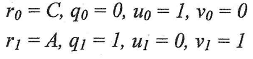

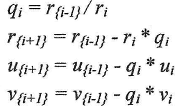

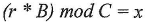

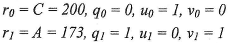

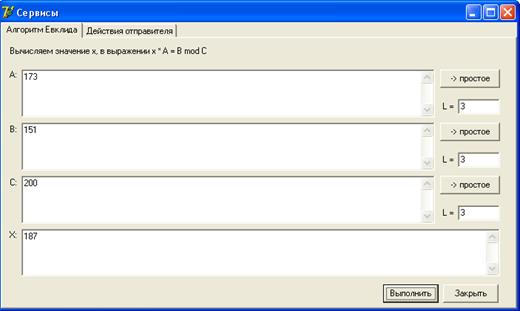

Вычисляем значение х, в выражении х * А=В mod С

1. Выбор 2-х взаимно простых чисел А и С;

2. Выбор числа В < С;

3. Устанавливаем начальные значения для вычисления обратного элемента:

4. Подставляем значения в формулы:

5. Последовательно выполняем вычисление шага 4, пока  . В ответ пойдет последний, отличный от нуля остаток . В ответ пойдет последний, отличный от нуля остаток

6. После вычисления мы получим следующее равенство:

7. Подставляем полученное значение r в выражение и вычисляем значение x

:

8. Подставляем полученный результат в исходное выражение

х * А=В mod С

и проверяем полученный результат.

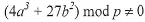

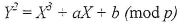

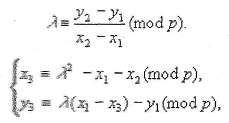

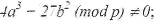

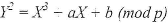

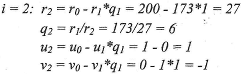

На момент начала формирования поля GF(p) необходимо иметь инициализованные переменные эллиптической кривой, такие как p (простое число), a, b, а также выбрать координату х первой точки. Рассмотрим порядок формирования GF(p):

1. Проверяем условие несингулярности кривой:

2. Рассчитываем координату Yпервой точки по формуле:

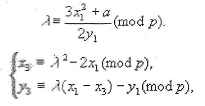

3. Находим следующую точку поля, путем удваивания первой точки:

4. Каждую следующую точку рассчитываем по формулам:

Условием выхода из цикла является деление на 0. К полученному количеству точек необходимо добавить точку бесконечности О с координатами O[0,0].

В алгоритме ECES (Elliptic Curve Encryption Scheme) на первом этапе должны быть определены параметры, являющиеся общей открытой информацией, для всех пользователей системы:

· подгруппа точек эллиптической кривой q (в данном примере примем q = р);

· конечное поле GF(q);

· эллиптическая кривая E(GF(q));

· точка Р, координаты которой имеют порядок, что и число р.

Каждый пользователь системы генерирует пару ключей следующим образом:

· выбирает случайное целое число d, 1 < d < р-1

· вычисляет точку О = dP.

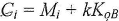

При этом секретным ключом пользователя является число d, открытым ключом – точка Q. Обмен конфиденциальной информацией производится в два этапа. Рассмотрим детально процесс обмена информацией между пользователями сети (а точнее между отправителем и получателем В). Методика выполнения пунктов 1-6 подробно описана в предыдущем алгоритме.

Действия отправителя:

1. Выбираем случайным образом число р, с учетом вьшолнения условий: р>3;

2. Выбор коэффициениов эллиптической кривой а и b:

3. Проверяем выполнение условия

4. Выбираем случайным образом координату X точки эллиптической кривой;

5. Вычисляем значение координаты точки У,

; ;

6. Определяем поле Галуа GF(p), а также количество точек на эллиптической кривой p.

7. Выбираем точку Р, координаты которой имеют порядок, что и число p

8. Определяет порядок подгруппы группы точек эллиптической кривой q;

9. После чего отправитель пересылает получателю следующие данные:

· конечное поле GF(q);

· эллиптическую кривая E(GF(q));

· порядок подгруппы группы точек эллиптической кривой q;

· точку Р.

10. Выбираем случайное число КсA - секретный ключ отправителя,

1 < КсА < p-1;

11. Вычисляем точку КоА - открытый ключ отправителя КоА = КсAР;

12. Выбираем случайное число k (2-й секретный ключ отправителя),

1 < k < p-1;

13. Вычисляем точку кР (которая является первой точкой криптограммы);

Действия получателя

:

14. Выбираем случайное число КсB - секретный ключ получателя, 1 < КсВ <p - 1;

15. Вычисляем точку КоВ - открытый ключ отправителя КсB = КсB Р;

16. Отправляем получателю свой открытый ключ КoB;

Действия отправителя:

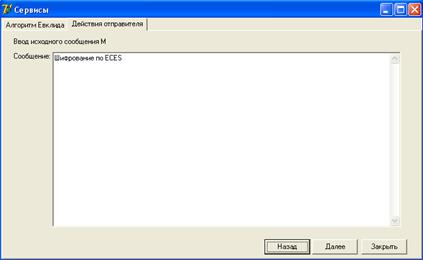

17. Разбиваем исходное сообщение на блоки (символы ASCII (CPWin 1251));

18. Шифруем исходное сообщение в точки эллиптической кривой (вторая часть криптограммы),

; ;

19. Отправляем криптограмму C,

; ;

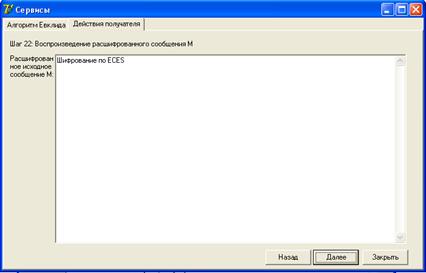

Действия получателя:

20. Получатель получив криптограмму, умножает ее первую часть (первую точку кР) на собственный секретный ключ КсВ и получает результат КсВ(кР);

21. Вычитает полученный результат КсВ(кР) из точек второй части криптограммы в результате чего получает исходное сообщение.

3.1 Тестирование и отладка программного обеспечения

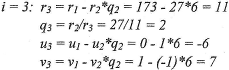

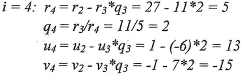

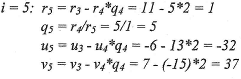

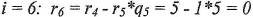

Пример вычисления выражения x*173 = 151

mod 200

1. Устанавливаем начальные значения:

2. Вычисляем значения по формулам:

Последовательно выполняем вычисление шага 2. В ответ пойдет последний отличный от нуля остаток r:

Далее не считаем, так как процесс остановился – получен нулевой остаток. В ответ идут вычисленные на предыдущем шаге значения r5 = 1 – это НОД, u5 = -32 – это коэффициент перед 200, v5 – коэффициент пред 173.

3. Теперь, имея обратный элемент поля (равный 37), мы умножаем его на 151, и затем берем модуль от значения:

37 * 151 mod 200=187;

4. Данное значение и есть х, в уравнении x*173 = 151 mod 200 проверяем:

187*173 mod 200=32351 mod 200 = 151.

Результаты расчета с использованием разработанного программного средства

Результаты совпадают

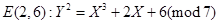

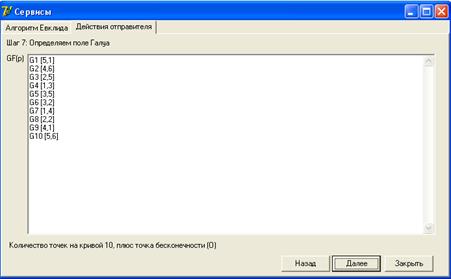

Возьмем р = 7, а = 2, b = 6.

Рассмотрим кривую:

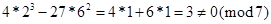

Проверяем условие:

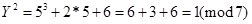

Итак, данная кривая несингулярна. Рассчитаем координату первой точки:

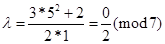

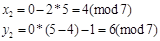

Координаты первой точки найдены G1[5,1]. Находим следующую точку поля, путем удваивания первой точки

Теперь чтобы найти значение  преобразуем текущее значение к виду: 2*х = mod 7, после чего применяем алгоритм нахождения обратного элемента с помощью расширенного алгоритма Евклида. В результате получаем преобразуем текущее значение к виду: 2*х = mod 7, после чего применяем алгоритм нахождения обратного элемента с помощью расширенного алгоритма Евклида. В результате получаем  . .

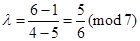

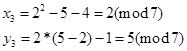

Находим третью точку поля:

Преобразуем, текущее значение к виду: 6*х = 5 mod 7, и также применим алгоритм нахождения обратного элемента Евклида. В результате получим  . .

Таким же образом продолжаем формировать поле, пока не получим деление на 0, и получаем G2[5,4], G3[2,5], G4[1,3], G5[3,5], G6[3,2], G7[1,4], G8[2,2], G9[4,1], G10[5,6]. Таким образом, мы сформировали конечное поле GF(p). Теперь добавляем к полученному количеству точек точку в бесконечности О, и тем самым определяем конечное количество точек, равное 11.

Результаты расчета с использованием разработанного программного средства

Результаты совпадают

Шифруемое сообщение

Расшифрованное сообщение

Результаты совпадают

Исходные данные для расчета и числовые характеристики, определение длительности работ приведены в таблице Б.1 (приложение Б).

Исходный сетевой график (макет) с указанием ожидаемой длительности работ – на рис. Б.1 (приложение Б).

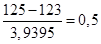

В соответствии со временем, отведенным на дипломное проектирование, директивный срок, за который должно быть выполнено проектирование зададим как L = 125 дней.

По схеме сетевой модели со сроками длительности работ находим длины различных путей, исключая заведомо короткие пути:

L11

=0,1,2,3,4,5,6,7,8,9

=2+1+1+6+8+5+3+3=29

L12

=0,1,2,3,6,7,8,9

=2+1+1+5+3+3=15

L21

=9,10,11,13,12,16,17,19

=6+7+2+19+9+7=50

L22

=9,14,15,12,16,17,19

=6+5+19+9+7=46

L23

=9,10,11,12,16,17,19

=6+7+5+19+9+7=53

L31

=19,20,21,23

=8+10=18

L32

=19,21,23

=6+10=16

L33

=19,22,21,23

=4+10=14

L41

=23,24,25,26,27,28

=4+8+4+5+1+1=23

Lкр.

= L11

+ L23

+ L31

+ L41

=29+53+18+23=123

Основные временные параметры сетевой модели (по кодам событий) приведены в таблице Б.2 (приложение Б).

Основные временные параметры сетевой модели (по кодам работ) приведены в таблице Б.3 (приложение Б).

Коэффициенты напряженности и дисперсии работ, приведены в таблице Б.4 (приложение Б).

Введем нормировочную переменную с математическим ожиданием, равным нулю, и дисперсией, равной единице:

Z =

График нормального распределения вероятностей представлен Приложение Б.

По графику функции нормального распределения находим вероятность свершения конечного события в заданный срок: Pk

≈0,6. Полученное значение Pk

удовлетворяет неравенству 0,35<Pk

<0,65, т.к. он попадает в заданный промежуток, и, следовательно, оптимизация по временным параметрам не нужна и повторное планирование или повторный расчет сетевого графика производить также нет необходимости.

4.2 Определение структуры затрат на разработку проекта

Затраты на выполнение проекта включают единовременные и текущие затраты.

Затраты на аппаратное обеспечение приведены в Приложении Б.

Таблица 11. Затраты на программное обеспечение.

| Наименование ПО |

Кол-во |

Цена за ед.,

руб.

|

Сумма,

руб.

|

| ОС WindowsXP |

1 |

2100 |

2100 |

| Borland Delphi 7 |

1 |

7300 |

7300 |

| Итого: |

9 400 |

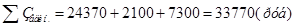

Таким образом  . За счет того, что программное обеспечение студентам предоставляется бесплатно, то . За счет того, что программное обеспечение студентам предоставляется бесплатно, то  . .

Материальные затраты

Материальные затраты будут включать расходные материалы для используемых ПК и др. виды материалов.

Таблица 12. Прочие затраты

| Наименование материалов |

Единица измерения |

Кол–во |

Цена за ед.,

руб.

|

Сумма,

руб.

|

| Канцелярские принадлежности |

– |

– |

– |

200 |

| ADSL Internet |

Месяц |

5 |

400 |

2000 |

| Итого: |

2200 |

Амортизация оборудования

Амортизационные отчисления исчисляются исходя из срока полезного использования и первоначальной стоимости оборудования.

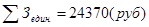

(руб.). (руб.).

Затраты на оплату труда с начислениями

Будем брать заработную плату исполнителя проекта на уровне минимального размера оплаты труда – МРОТ (с 1 января 2010 года 4330 рублей).

С учетом Северного коэффициента и полярных надбавок получим

4330 ·(1+0,8+0,5) = 9959 руб.

С учетом единого социального налога (ЕСН, 26%) и страхования от несчастных случаев и профессиональных заболеваний (НС и ПЗ, 0.2%), получаем

9959 · (1 + 0.26 + 0.002) = 12568,258 руб.

Таким образом, за 7 месяц написания программы на оплату труда исполнителя было потрачено 87977,8 руб.

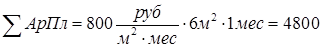

Расчет затрат, связанных с организацией рабочих мест для исполнителей проекта, следует провести, ориентируясь на требования СНИПа (санитарные нормы и правила). В соответствии с санитарными нормами, расстояние между рабочими столами с видеомониторами должно быть не менее 2 м, а между боковыми поверхностями видеомониторов – не менее 1,2 м. Площадь на одно рабочее место с терминалом или ПК должна составлять не менее 6 кв. м, а объем – не менее 20 куб. м.

Если помещение взято в аренду, то, исходя из площади помещения, и проводится расчет суммы арендной платы:

руб. руб.

Так как разработка производиться без использования аренды помещения, то за счет этого происходит экономия средств.

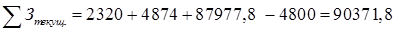

4.4 Общая сумма затрат на разработку

Предварительная стоимость проекта определяется как сумма вышеперечисленных пунктов на разработку системы:

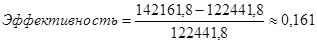

1) Сумма затрат

= 142161,8 = 142161,8

2) Сумма затрат с учетом того, что разработка ведется студентом

= 24370 + 98071,8 = 122441,8 = 24370 + 98071,8 = 122441,8

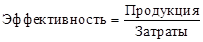

4.5 Определение экономической целесообразности разработки

Общая формула экономической эффективности представляет собой отношение эффекта (результатов труда) к понесенным затратам труда и средств производства или отношение стоимости продукции к стоимости затрат:

|

(5) |

Исходя из этой общей формулы можно путем подстановки вместо показателя «продукция» использовать показатель «прибыль». Тогда формула принимает вид:

|

(6) |

Прибылью будем считать экономию от внедряемого проекта, прежде всего, это экономия времени, затрачиваемого на выполнение рутинных операций. А так же экономия средств на покупке программного продукта стороннего производителя, выполняющего требуемые функции.

Обе программы являются идентичными по всем параметрам, кроме затрат, следовательно, будем проводить сравнение исходя только из затраченных на программные продукты средств.

Таким образом, экономическая эффективность составит:

Экономическая эффективность проекта составила 0,161.

Трудно найти отрасль науки или техники где не использовались бы компьютеры. Видоизменяя практическую деятельность человека они породили большое число технических, психофизиологических, медицинских, эргономических проблем, без современного решения которых невозможно полно реализовать потенциальные возможности как современной вычислительной техники, так и работающего на ней человека.

Работа с ЭВМ, помимо напряженного нервно-эмоционального характера труда, повышенной нагрузки на зрительный анализатор,недостатка подвижности и физической активности, сопровождается и воздействием на его организм электромагнитных и электростатических полей, шума, неудовлетворительного освещения и микроклимата.

Деятельность разработчика ПО штатно-кадровой работы связана с использованием ЭВМ. Правильная организация рабочего места обеспечивает благоприятные условия труда.

Для рациональной организации рабочего места необходимо выбрать габариты и форму мебели и оборудования с учетом антрометрических показателей человека, обеспечить удобное положение человека при работе, создать благоприятные санитарно-гигиенические условия труда.

Выполнение требований к помещению, где находится рабочее место, рассматривается далее.

программный шифрование криптография эллиптический

Особое внимание следует уделить защите от электромагнитных излучений. Установлено, что видеотерминалы являются источником широкополосного спектра электромагнитных излучений: рентгеновского, ультрафиолетового (УФ), видимого спектра, инфракрасного излучения, электромагнитных полей (ЭМП) разночастотного спектра, электромагнитных излучений промышленной частоты. Кроме того, они создают аэроионные потоки и электростатическое поле.

Практически излучения УФ не проходит через стекло экрана дисплея. То же самое можно сказать и о мягком рентгеновском излучении, которое в несколько раз ниже нормы 100 мкР/с. Следует отметить, что большинство мониторов создает повышенный уровень электростатического поля (норма – 20 кВ/м, установлена ГОСТом 12.10 045 – 84), а также эффекты низкочастотных электромагнитных полей, вредное влияние которых на организм человека несомненно. Именно такие поля способны инициировать биологические сдвиги (вплоть до нарушения синтеза ДНК) в клетках, вызывать аллергию и другие расстройства: тошноту, усталость, головные боли; могут повышать активность фермента орнитиндекакорбоксилазы, который, как считают, способствует росту опухолей.

В настоящее время во многих странах мира уже зарегистрировано огромное число случаев возникновения различных форм патологии, причины которых связаны с работой на компьютере. Выявлена связь между работой на компьютере и такими недомоганиями, как боли в спине и шее, запястный синдром, тендениты, астенопия, стенокардия и различные стрессовые состояния, повышенная возбудимость и раздражимость, депрессивные состояния, патология в протекании беременности и, к сожалению, немало других заболеваний, которые ведут к снижению трудоспособности и подрывают здоровье людей.

Навряд ли удастся полностью избежать пагубное влияние передовых технологий, но можно свести их к минимуму. Большинство проблем решаются сами собой при правильной организации рабочих мест, соблюдении правил техники безопасности и разумного распределения рабочего времени.

Программное обеспечение предназначено для ввода, обработки и вывода информации с визуальным представлением на экране дисплея. Рабочее место может располагаться в машинном зале, поэтому стоит рассмотреть, как выполняются требования по электро- и пожарной безопасности помещений вычислительного центра.

Помещения где устанавливаются ЭВМ, относятся к помещениям с повышенной опасностью поражения электрическим током (ПУЭ-1-1-13).

Наличие металлических конструкций, соединенных с землей является потенциальной опасностью для организма человека, так как имеется возможность одновременного прикосновения человека с одной стороны к металлическим частям сооружения, которые могут оказаться под напряжением, с другой стороны к металлическим конструкциям, соединенным с землей.

Опасность поражения электрическим током обуславливается несколькими факторами, из которых существенное значение имеют:

· эксплуатационное напряжение:

· окружающая производственная среда.

Электробезопасность обеспечивается рядом организационных и технических мероприятий.

Помещения, в которых устанавливаются ЭВМ, питаются от трехфазной сети напряжением 380\220 В и частотой 50 Гц. Во всех узлах и автономных системах ЭВМ, доступ к которым возможен без отключения питания, предусмотрено заземление. В системе защиты электропитания должны быть установлены отключающие автоматы и предохранители, обеспечивающие надежное отключение электроприемников при повышении параметров питающего напряжения и тока. К таким устройствам относятся реле и выключатели по максимальному напряжению, плавкие предохранители ПУЭ-3-16.

Для предотвращения работающего персонала от поражения электрическим током, ЭВМ должна быть снабжена закрытыми корпусами, которые зануляются. Вводится магистраль зануления, к которой подключаются корпуса устройств, защитных труб. Стальные трубы электропроводки, нулевые провода распределительной и групповой сети используются в качестве контура заземления внутри здания.

Защита людей осуществляется посредством изоляции токоведущих частей, создание защитных ограждений, нанесения предупредительных знаков и надписей.

Кроме технических средств и способов защиты имеются организационные мероприятия:

· периодическая проверка изоляции токоведущих проводов;

· к работе на электроустановках допускаются лица, прошедшие инструктаж и обучение безопасным методам труда, проверку знаний в соответствии с должностью применительно к выполняемой работе;

· обучение работающих на ВЦ безопасным приемам труда производится в форме инструктажа. По характеру и времени проведения он делится на вводный, первичный на рабочем месте, повторный, внеплановый и текущий;

· обслуживающий персонал и пользователи должны ежегодно проходить проверку знаний на соответствие квалификационной группе.

Работа на ЭВМ занимает одно из первых мест по утомляемости. Она требует огромной концентрации внимания, сосредоточенности, напряжения мысли и зрения. Поэтому так необходим строгий контроль за соответствием аппаратных и программных средств и условий их эксплуатации требованиям безопасности жизнедеятельности, здравоохранения и эргономики.

На пользователя ЭВМ в процессе работы воздействуют следующие факторы: шум, тепловыделения, электромагнитные и электростатические поля, специфические нагрузки на орган зрения, монотонность труда, малоподвижность, отсутствие физических нагрузок.

Основной подход к решению проблемы уменьшения опасных и вредных влияний на организм человека при работе на ЭВМ заключается в реализации рекомендаций, разработанных группой по проблемам охраны здоровья лиц, работающих с дисплеями, созданной при Всемирной организации здравоохранения:

· рабочее место должно быть удобным и обеспечивать нормальное функционирование опорно-двигательного аппарата и кровообращения;

· оптимальное время непрерывной работы на ЭВМ не должно превышать 30-35 минут, после этого необходим перерыв в работе 10 минут, для разминки и гимнастики для глаз;

· экран дисплея должен находится на расстоянии 50 – 55 см. от глаз работающего;

· для снижения статического напряжения, следует сидеть перед дисплеем так, чтобы центр экрана находился на линии взора, а вместо обычных стульев лучше использовать удобные кресла с подлокотниками, подобранные по росту;

· экран дисплея должен иметь антибликовое покрытие, и стоять в месте недоступном для попадания прямых солнечных лучей;

· на каждое рабочее место с компьютером должно приходится не менее 5 кв. м площади;

· не рекомендуется работать за компьютером беременным.

Для снижения электромагнитного излучения необходимо располагаться перед монитором на расстоянии около 70 см (напряженность магнитного поля составляет 0,1 – 0,5 мГс). Пользователи не должны находиться ближе 1,2 м от задних или боковых поверхностей соседних терминалов, т.к. источник высокого напряжения компьютеров – строчный трансформатор – помещается в задней или боковой части терминала. Для уменьшения интенсивности излучения рекомендуется устанавливать на экран монитора специальные экранизирующие фильтры и экраны.

Экраны типа поляроид полностью устраняют блики и рассеивания света на экране монитора, максимально увеличивая контрастность изображения. Широко распространены сетчатые экраны. Они достаточно эффективно защищают зрение, предохраняют экран монитора от пыли. Стеклянные экраны высокого класса способны защитить даже от рентгеновского излучения.

Проектирование и конструирование рабочих мест с позиции эргономики предполагает обеспечение оптимальных условий труда, т. е. таких, при которых сохраняется здоровье, высокая заинтересованность и работоспособность, безопасность работника. Для этого рабочее место должно удовлетворять требованиям антропометрических, физических и психических особенностей человека.

Эргономическая оценка условий труда производится по расчетной методике, в основу которой положен метод, разработанный НИИ труда. Для оценки условий труда фактора внешней среды оцениваются баллами.

Таблица 13. Оценка факторов внешней среды

| № п/п |

Факторы рабочей среды |

Оценка факторов рабочей среды |

Баллы |

| 1. Санитарно-гигиенические элементы |

| 1 |

Температура воздуха РМ

(в помещении), гр.С

теплый период -

холодный период -

|

18 … 20

20 … 22

|

1

|

| 2 |

Атмосферное давление |

В норме |

1 |

| 3 |

Промышленная пыль, кратность превышения предельно допустимой концентрации |

Ниже 1,0 |

1 |

| 4 |

Промышленный шум, превышение предельно допустимого уровня, дБА. |

Ниже 1,0 |

1 |

| 2. Психофизические элементы |

| 5 |

РМ, поза и перемещение в пространстве |

РМ стационарное, поза свободная |

1 |

| 6 |

Сменность |

Работа в утреннюю смену |

1 |

| 7 |

Освещенность рабочего места.

Размеры объекта, мм

Разряд зрительных работ

|

На уровне санитарных норм

Более 1,0

V … IX

|

1 |

| 8 |

Продолжительность непрерывной работы в течение суток, ч |

До 8 часов |

2 |

| 9 |

Длительность сосредоточенного наблюдения,% от времени рабочей смены |

25 … 50 |

2 |

| 10 |

Темп (число движений в час)

Мелких (кисти пальцев)

|

До 360 |

1 |

| 11 |

Режим труда и отдыха |

Обоснованный с применением функциональной гимнастики |

1 |

| 12 |

Нервно-эмоциональная нагрузка |

Простые действия по заданному плану |

2 |

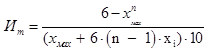

Для определения категории тяжести работ каждый из факторов рабочей среды, действующих на человека на рабочем месте, оценивается по шести бальной системе. Затем вычисляем интегральную бальную оценку условий труда по формуле:

где хмах

– наивысшая из полученных бальных оценок;

х i

– бальная оценка по i – му из учитываемых факторов;

n – число учитываемых факторов без максимальных (х мах

)

Формула справедлива, т.к. каждый из действующих факторов действует в течении всего дня.

Ит

– интегральный показатель тяжести труда = 27,5, что соответствует 2 категории тяжести труда. Ко второй категории относятся работы, выполняемые в условиях, соответствующим предельно действующим санитарным правилам, нормам и инженерно-психологическим требованиям.

Таблица 14. Категории тяжести труда

| Категории тяжести |

I |

II |

III |

| Интегральная бальная оценка |

До 18 |

19 – 33 |

34 – 45 |

Оптимальной считается работоспособность, когда 40 < Ит

< 90, полученный интегральный показатель укладывается в данный диапазон.

Наивысшая эффективность труда достигается при создании функционального комфорта. Одним из условий, влияющих на формирование комфорта является оптимальная оценка деятельности пользователя ЭВМ. В процессе труда на человека оказывает влияние весь комплекс факторов, составляющих условия труда. Под влиянием этих факторов у человека формируется определенное состояние организма, это влияет на работоспособность, которая определяется с помощью интегрального показателя.

Оптимизация условий труда не требуется, так как работы производятся в условиях, соответствующих предельно допустимым концентрациям и уровнем производственных факторов, хотя конечно, можно улучшить режим труда и отдыха.

Расчет искусственного освещения при использовании светильников с люминесцентными лампами методом коэффициента использования светового потока.

Произведем расчет освещения рабочей комнаты светильниками с люминесцентными лампами. Размеры помещения: длина А = 10 м, ширина В = 9 м, высота Н = 3 м. Потолок и стены побелены, мало загрязнены. Объекты различения – темные поверхности. Напряжение в сети U = 220 В.

Принимаем систему общего освещения. Характер зрительной работы соответствует IV, б разряду.

Нормы естественного и искусственного освещения для выполнения различного вида работ в производственных помещениях приведены в СНиП 11.4 – 79.

Таблица 15. Нормы естественного и искусственного освещения для выполнения различного вида работ в производственных помещениях

| Характеристика зрительной работы |

Средней точности |

| Наименьший размер объекта различения, мм |

От 0,5 до 1,0 |

| Разряд зрительной работы |

IV |

| Подразряд зрительной работы |

Б |

| Контраст объекта различения с фоном |

Малый |

| Характеристика фона |

Средний |

Освещенность при искусственном освещении, лк

- комбинированном;

- общем.

|

500

200

|

КЕО ен

при естественном освещении,%

- верхнем или верхнем и боковом;

боковом:

- в зоне с устойчивым снежным покровом;

- на остальной территории России.

|

4,0

1,2

1,5

|

КЕО ен

при совмещенном освещении,%

- верхнем или верхнем и боковом;

боковом:

- в зоне с устойчивым снежным покровом;

- на остальной территории России

|

2,4

0,7

0,9

|

Норма освещенности на рабочем месте для этого вида работ определяется из таблицы 15, она составляет 200 лк. Для освещения помещения участка выбираем подвесные диффузные светильники типа ПВЛП, применение которых допускается в любых производственных помещениях. Учитывая возможность образования пыли, предусматриваем частично пыленепроницаемое выполнение светильников. В качестве источника света используем люминесцентные лампы типа ЛД.

1) Определяем расстояние от потолка до рабочей поверхности по формуле:

Но

=Н – hp

, Но

= 3 – 0,9 = 2,1 (м);

где Н – высота помещения от пола до потолка, м;

hp

– высота рабочей поверхности, м.

2) Расстояние от потолка до светильника определяется по формуле:

hc

= 0,2Но,

hc

= 0,2 *2,1 =0,42 (м).

3) Возможную высоту подвеса светильника над освещаемой поверхностью определяем по формуле:

Нр

= Но

– hc

, Нр

= 2,1 – 0,42 = 1,68 (м).

4) Высота подвеса над полом:

Нп

= 1,68 + 0,9 = 2,58 (м)

5) Для достижения наибольшей равномерности освещения принимаем отношение:

Lp

/Hp

= 1,4

6) Расстояние между рядами светильников:

Lp = 1,4 Hp = 2,4 (м)

7) Необходимое количество ламп:

N = S/L2

, N = 90/5,76 = 15,6

S –площадь пола (90 кв м)

Так как в светильнике 2 лампы, то примем для расчета, что в помещении будет 8 светильников.

8)Произведем расчет индекса помещения i

I = A*B/Hp(A+B), i = 90/1,68*(19) = 2,8

9) Вычислим световой поток ламп в каждом светильнике:

Ф = Ен*Кз*S*Z/?*N,

Где Ен – нормированное значение максимальной освещенности,

Кз – коэффициент запаса, учитывающий загрязнение светильников в ходе их эксплуатации,

Z – поправочный коэффициент, учитывающий неравномерность освещения при люминисцентных лампах 1,1 … 1,2;

Ф = 200*1,5*90*1,15/0,5*16 = 3881 лм

Выбираем лампу ЛД – 80, мощностью 80 Вт, светопоток 3865 лм.

10) Сделаем проверочный расчет, решив уравнение относительно Ен и подставим в него фактическое значение светового потока Фл:

Ен = Фл*N*n/Кз*S*Z; Ен = 3881*16*0,5/1,5*90*1,15 =199 лк

Полученное значение освещенности практически полностью соответствует Ен, определенному СниП 11-4-79 для данного разряда зрительной работы.

11)Мощность освещенной установки:

Ро = Кп*Р*N,

где Кп – коэффициент, учитывающий потери в пускорегулирующей аппаратуре Кп = 1,25;

Р – мощность лампы, кВт

Ро = 1,25*80*16 = 1600 кВт

Таким образом, расчетная освещенность помещения программиста соответствует требованиям Сни ПII-4-79.

5.6 Противопожарная безопасность производственных помещений

В помещениях ВЦ имеется большое число легковоспламеняющихся материалов. По пожарной безопасности такие помещения относятся к категории “В” (СН и П – 2 – М2 – 72).

Пожарная безопасность обеспечивается:

· системой предотвращения пожара;

· системой пожарной защиты.

Источником возникновения пожара в отделе может являться неисправность электросети. Для предотвращения пожара необходимо применять оборудование, удовлетворяющее требованиям искробезопасности.

Все помещения отдела должны быть 1-2 степени огнестойкости (СН – 245 – 71). Материалы, применяемые для ограждающих конструкций и отделки должны быть огнестойкими. Для изготовления ограждающих конструкций обычно используются кирпич, железобетон, стекло и т. д. Применение дерева должно быть ограничено, а в случае его использования, оно пропитывается огнезащитным составом.

Промывка деталей легковоспламеняющимися жидкостями (бензин, ацетон, спирт) должна проводиться в специальных помещениях и при включенной вентиляции. В помещениях проходя, коридоры и рабочие места не следует загромождать различными предметами: бумагой, оборудованием и т.д. Все отходы бумаги от печатающих устройств и другую ненужную бумагу необходимо своевременно убирать.

В отделе, а так же на любом ВЦ нельзя использовать установки для тушения пожара с применением воды, пены, сухих химических порошков.

Для борьбы с небольшими локальными возгораниями следует применять углекислые огнетушители, которые должны располагаться в легко доступных местах.

Основным средством тушения пожара являются переносные тушители и стандартные углекислотные установки ОУ – 2 и ОУ – 5. Достоинством углекислотных средств тушения пожара является то, что они обладают высокой эффективностью тушения и не повреждают электронного оборудования. Кроме того, углекислый газ не является проводником электричества, что важно при тушении пожара в помещении, где установлено оборудование, потребляющее электроэнергию. Переносные углекислотные огнетушители устанавливаются в помещениях с вычислительным оборудованием из расчета один огнетушитель на 40 – 50 кв. м., но не менее двух в помещении (ГОСТ – 12.1 – 004 – 76).

Средством обнаружения и оповещения при пожаре являются датчики, которые устанавливаются в вытяжных воздуховодах, в подпольном пространстве, в хранилищах носителей информации и других помещениях.

Данная инструкция определяет правила по технике безопасности для персонала вычислительного центра и составлена в соответствии с требованиями ГОСТ 12.1.030 – 81.ССБТ.

Ответственность за выполнение мер безопасности несут непосредственные исполнители работ. Ответственность за контроль выполнения требований настоящей инструкции, за всю организационную работу по обеспечению техники безопасности возлагается на отдел охраны труда и техники безопасности.

Для устранения грубых и нетерпящих отлагательства нарушений техники безопасности руководители ООТ и ТБ обязаны выписывать предписания с конкретным указанием вида нарушения и срока его устранения. Предписание выполняется в срок и безоговорочно.

Лица, нарушающие настоящую инструкцию несут ответственность в порядке, установленном Правилами внутреннего трудового распорядка предприятия.

Лица, занятые на работах с вредными и опасными условиями труда, должны проходить обязательные предварительные при поступлении на работу и периодические медицинские осмотры.

У каждого работника, прошедшего первичный или очередной медицинский осмотр, должна быть сделана соответствующая запись в удостоверении по ТБ. Запись делается руководителем подразделения на основании медицинских заключений.

Ответственность за организацию медосмотра несет здравпункт предприятия. Ответственность за явку персонала на медосмотр несет руководитель вычислительного центра.

К работе в зоне повышенной опасности допускаются лица, достигшие 18 – летнего возраста.

Женщины должны освобождаться от работы за ПЭВМ и видеотерминалами на электронно-лучевых трубках, так как они являются источниками широкополосных электромагнитных излучений, на период беременности с момента ее установления, при этом за ними сохраняются льготы в соответствии с действующим законодательством.

Все работающие должны быть обучены практическим приемам оказания первой медицинской помощи при поражениях электрическим током.

При проведении работ в помещении ВЦ персонал обязан выполнять следующие основные требования:

· работать только с тем оборудование и с теми материалами, к работе с которыми вы допущены и выполнять только ту работу, которая вам поручена;

· не отвлекаться на посторонние дела и не отвлекать других;

· не допускать на свое рабочее место лиц, не имеющих отношения к порученной вам работе;