Зміст

Вступ

1. Теоретичні відомості

2. Дослідження об’єкта захисту інформації

2.1 Опис інформації, яка захищається, її властивості, особливості інформації, як об’єкта права власності, джерела походження інформації

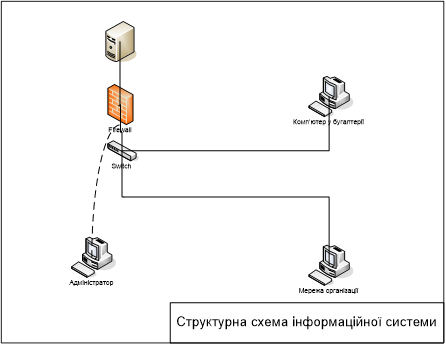

2.2 Визначення інформаційної системи досліджуваного об’єкта. Інформаційні ресурси, інформаційні потоки. Структурна схема інформаційної системи

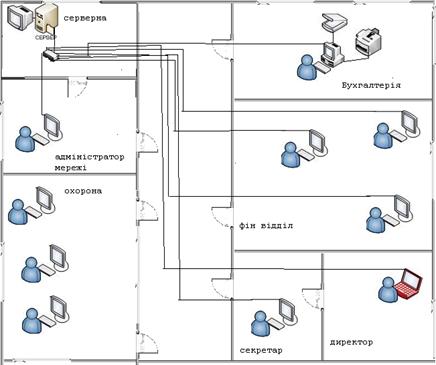

2.3 Місце розташування об’єкту захисту інформації, схема приміщення, де розташовується об’єкт

3. Проведення аналізу захищеності об’єкта

3.1 Види можливих погроз

3.2 Характер походження погроз

3.3 Класи каналів несанкціонованого одержання інформації

3.4 Моделі загроз

3.5 Можливі моделі порушника

3.6 Потенційно можливі сценарії злочинних дій кожної моделі порушника

Висновок

Список використаної літератури

Вступ

В наш час є загальновизнаним те, що задоволення все зростаючих потреб сучасного суспільства при постійному збільшенні народонаселення земної кулі вимагає різкого підвищення ефективності усіх сфер суспільної діяльності. При цьому найважливішою та неодмінною умовою такого підвищення ефективності виступає адекватне підвищення ефективності використання інформаційних ресурсів. Іншими словами, для сучасного суспільства проблема інформаційного забезпечення всіх сфер діяльності по своїй значимості та актуальності перевершує проблему подальшої індустріалізації виробництва, що донедавна вважалася однієї із центральних. Підкреслюючи цю обставину, говорять, що сучасне суспільство вступає в постіндустріальний період свого розвитку, що за загальною думкою можна назвати інформаційним.

У зв'язку із цим проблеми вдосконалювання систем інформаційного забезпечення вважаються одними з найбільш актуальних і невідкладних завдань суспільства. В інтересах їх рішення в останні роки ведуться досить інтенсивні й великомасштабні дослідження й розробки.

Разом з тим інтенсифікація інформаційних процесів породжує також ряд досить серйозних проблем, без рішення яких взагалі не можливо говорити про ефективність інформатизації. Однією з найбільш гострих проблем зазначеного плану виступає проблема надійного захисту інформації, тобто попередження її перекручування або знищення, несанкціонованої модифікації, злочинного одержання та використання. Особливої гостроти проблема захисту набуває у зв'язку із масовою комп'ютеризацією інформаційних процесів, широким впровадженням інформаційно-обчислювальних мереж з доступом до їх ресурсів маси користувачів.

Реклама

Першим завданням, що постає на шляху вирішення проблеми організації надійного захисту інформації є проведення аналізу захищеності об’єкта захисту інформації, що включає в себе дослідження характеру потоків інформації, що циркулює в об’єкті, її властивостей, можливих загроз для неї та характеру їх виникнення, оцінка структури інформаційної системи, яка слугує для накопичення, зберігання, використання та видачі інформації, визначення каналів витоку інформації в даній інформаційній системі. На основі даного аналізу можлива побудова моделі загроз та потенційно можливих сценаріїв злочинних дій.

На основі проведених досліджень в подальшому стає можливим організація та побудова надійних систем захисту інформації.

В даних методичних матеріалах викладені основні напрямки проведення аналізу захищеності об’єкта захисту інформації. Для набуття практичних навичок вирішення цієї задачі студенту пропонується виконати курсову роботу по проведенню аналізу захищеності певного об’єкта захисту інформації. Курсова робота складається із двох частин: в першій частині необхідно дослідити об’єкт захисту інформації, друга частина присвячена безпосередньо аналізу захищеності об’єкта.

інформаційна захищенність система

1.

Теоретичні відомості

Забезпечення безпечної діяльності необхідне для будь – яких підприємств і установ, починаючи від державних організацій і закінчуючи маленькою яткою, що займається роздрібною торгівлею. Різниця полягає в тому, які засоби і методи й у якому обсязі потрібні для забезпечення їх безпеки.

Перш ніж приступити до аналізу сучасного стану проблеми інформаційної безпеки, розглянемо проблеми безпеки взагалі. Спочатку необхідно визначити, що підлягає захисту і якими основним принципами слід користуватися при організації захисту. За сформованою історичною і міжнародною практикою безпеки об’єктами захисту з урахуванням їх пріоритетів є:

- особа

- інформація

- матеріальні цінності

Якщо пріоритет збереження безпеки особи є природнім, то

пріоритет інформації над матеріальними цінностями вимагаю більш докладного розгляду. Це стосується не тільки інформації, що становить державну чи комерційну таємницю, а й відкритої інформації.

Реклама

Ринкові відносини з їх невід’ємною частиною – конкуренцією обов’язково вимагають протидії зовнішнім і внутрішнім впливам. Об’єкти захисту більшою чи меншою мірою, залежно від цілей зловмисника (ЗЛ) і від конкретних умов, можуть зазнавати різних нападів чи загроз опинитися в ситуації, в якій вони з об’єктивних причин наражаються на небезпеку.

Поняття «безпечна діяльність» будь – якого підприємства чи організації включає:

- фізичну безпеку, під якою розуміється розуміється забезпечення захисту від загрози життю людей

- економічну безпеку

- інформаційну безпеку (ІБ)

- матеріальну безпеку, тобто збереження матеріальних цінностей від усякого роду загроз – починаючи від їх крадіжок і закінчуючи загрозами пожежі та інших стихійних лих

Не зупиняючись детально на загрозах фізичної і матеріальної безпеки, відзначимо тісний зв'язок між економічною і інформаційною безпекою.

Як вважають західні фахівці, витік 20% комерційної інформації в 60 випадках із 100 призводить до банкрутства фірми. Жодна, навіть процвітаюча фірма не проісную більш, як три доби, якщо її інформація, що становить комерційну таємницю, стане відомою. Таким чином економічна та інформаційна безпека виявляються тісно взаємопов’язаними.

Завдання безпеки – яких видів доводиться вирішувати щоразу при розгляді різноманітних аспектів людської діяльності. Але, як бачимо, всі безпеки тісно пов’язані з ІБ, і, більше того, їх неможливо забезпечити без забезпечення ІБ.

Безпека інформації (ІБ) (information security) – стан інформації, у якому забезпечується збереження визначених політикою безпеки властивостей інформації. Автоматизована система (АС) – організаційно – технічна система, що об’єднує обчислювальну систему, фізичне середовище, персонал і оброблювану інформацію. Захист інформації в АС – діяльність, яка спрямована на забезпечення безпеки оброблюваної в АС інформації та АС в цілому і дозволяє запобігти або ускладнити можливість реалізації загроз, а також знизити величину потенційних збитків унаслідок реалізації загроз. Комплексна система захисту інформації (КСЗІ) – сукупність організаційних і технічних заходів, програмно – апаратних засобів, які забезпечують захист в АС.

Інформація – це результат відображення та обробки в людській свідомості різноманіття навколишнього світу, відомостей про предмети, що оточують людину, явища природи, діяльність людей і т. п..

З такого визначення випливає, що будь – яка інформація може бути важливою. Однак якщо обмежитись поняттям комп’ютерної системи (КС), що зараз дуже актуально, то можна дати більш просте визначення інформації – це все, що може бути представлене в КС. Відразу ж виникає питання про форми та види представлення інформації в КС.

Звичайно виділяють такі види представлення інформації, як букви, символи, цифри, слова, тексти, малюнки, схеми, формули, таблиці, плани, графіки, креслення, алгоритми і т. п. З цих видів можуть створюватися більш складні види та структури представлення інформації: команди, повідомлення, довідки, рішення, інструкції, масиви, файли, томи і т. п.

Інформація, що втілена і зафіксована в певній матеріальній формі, називається повідомленням. Повідомлення можуть бути безперервними (аналоговими) і дискретними (цифровими).

Безперервне повідомлення представляється деякою фізичною величиною (електричною напругою, струмом і т. п.), зміни якої відображають перебіг певного процесу. Фізична величина, що передає безперервне повідомлення, може набувати будь – яких значень і змінюватися в довільні моменти часу. Таким чином, у безперервному повідомленні скінченої довжини може міститися велика кількість інформації.

Для дискретних повідомлень характерна наявність фіксованого набору деяких елементів, з яких у дискретні моменти часу формуються різні послідовності елементів. Важливою є не фізична природа елементів, а те, що набір елементів скінчений, і тому будь – яке дискретне повідомлення скінченої довжини передає скінчене число значень деякої величини, а отже, кількість інформації в такому повідомлені скінченна. При дискретній формі представлення інформації окремим елементам її можуть бути присвоєні числові (цифрові) значення. У таких випадках маємо цифрову інформацію.

Елементи, з яких складається дискретне повідомлення, називають буквами чи символами. Набір цих букв (символів) утворює алфавіт. Число символів в алфавіті називається об’ємом алфавіту. Дискретне повідомлення можна розбити на групи символів, що називаються словами. Зі слів можуть формуватися більш складні структури (записи, файли, томи і т. п.), але тут ці поняття розглядаються, тому що не є істотними для подальшого розвитку. Зауважимо, що найбільш простим є двійковий алфавіт.

Звичайно в КС інформація представляється двійковим алфавітом, що фізично реалізується сигналом, здатним приймати два добре помітних значення, наприклад електричну напругу низького і високого рівня, протилежні значення напруженості магнітного поля і т. п. Найважливішою вимогою до фізичних аналогів двійкового алфавіту є можливість надійного розпізнання двох різних значень сигналу, що при описі функціонування схем позначають символами 0 (нуль) і 1 (одиниця).

Інформація в КС піддається різним процесам: введення, збереження, обробка, виведеня.

Введення інформації в КС може здійснюватися з перфокарт, перфострічок, магнітних стрічок, барабанів, дискет, дисків, клавіатури, спеціальних пультів і т. п. Збереження інформації здійснюється на запам’ятовуючих пристроях - оперативних запам’ятовуючих пристроях, різних регістрів пам’яті, магнітних стрічках, барабанах, дисках, дискетах і т. п. Обробляється у КС інформація відповідно до прийнятого в даній системі порядку (ОС, ПЗ і т. п.). Для виведення інформації є багато каналів (візуальний, звук, друк та ін.).

Найбільш загальним інформаційними процесами, що відбуваються в АСОД, є такі:

- інформаційно – довідкове забезпечення

- інформаційне забезпечення задач

- обслуговування інформаційних баз

Усі вони реалізуються персоналом за допомогою апаратних засобів, ПЗ та інформаційних баз АСОД.

Крім представлення в КС, цікаво і важливо подивитися на інформацію з інших точок зору. Зокрема, виявляється, що інформація – це товар і, отже, є об’єктом товарних відносин. В Україні інформаційні відносини регулюються кількома законами, у тому числі і Законом «Про інформацію». Зокрема, у цьому законі в статті 18 подано класифікацію видів інформації:

- статистична інформація

- масова інформація

- інформація про діяльність органів державної влади й органів місцевого та регіонального самоврядування

- правова інформація

- інформація про особу

- інформація довідково – енциклопедичного характеру

- соціологічна інформація

Оскільки інформацію можна продати, купити, інформувати, вкрасти і т. д., то з цього випливає, що вона повинна якимось чином оцінюватися. Далі, інформація, якою обмінюється людина через машину з іншою людиною чи машиною, може бути важливою і, отже, є предметом захисту. Однак захисту підлягає не будь – яка інформація, а тільки та, котра має ціну, тобто цінна інформація. Цінною ж стає та інформація, володіння якою дасть змогу її дійсному чи потенційному власнику одержати будь – який виграш: моральний, матеріальний, політичний і т. д. Оскільки в суспільстві завжди існують люди, які бажають мати якісь переваги над іншими, то у них може виникнути бажання незаконним шляхом одержати інформацію, а в її власника виникає бажання її захищати. Цінність інформації є критерієм при прийнятті будь – якого рішення про її захист. Хоча було багато різних спроб формалізувати процес оцінки інформації з використанням методів теорії інформації та аналізу рішень, цей процес залишається дуже суб’єктивним.

Для оцінки потрібен розподіл інформації на категорії не тільки відповідно до її цінності, а й за важливістю. За рівнем важливості можна розділити інформацію на категорії таким чином:

- життєво важлива незамінна інформація, наявність якої необхідна для функціонування системи

- важлива інформація – інформація, що може бути замінена чи відновлена, але процес її відновлення важкий і пов'язаний з великими втратами

- корисна інформація – інформація ,яку важко відновити, однак система може досить ефективно функціонувати і без неї

- несуттєва інформація – інформація, без якої система продовжує існувати

Хоча здається, що такий розподіл легко застосувати, на практиці віднесення інформації до однієї з цих категорій може являти собою досить складне завдання, тому що та сама інформація може бути використана різними підрозділами системи, кожен з яких може віднести одну і ту ж інформацію до різних категорій важливості. Категорія важливості, як і цінність інформації, звичайно змінюється з часом і залежить від рівня її значущості для різних груп споживачів і потенційних порушників.

Існують визначення груп осіб, пов’язаних з обробкою інформації: власник – організація чи особа, що постачає інформацію; ЗЛ – організація чи особа; що прагне незаконно одержати інформацію. Для цих груп значущість однієї і тієї ж інформації може бути різною. Наприклад:

- оперативна інформація деякого підприємства (список замовлень на даний тиждень і графік виробництва) важлива для власника, а для джерела (замовника) чи порушника не має цінності

- інформація про перспективи розвитку ринку може бути важливою для порушника, а для джерела чи власника, що завершили її аналіз уже не важлива

Наведені категорії важливості цілком узгоджуються з існуючим принципом розподілу інформації за рівнями таємності (або секретності). Рівень таємності – це адміністративні чи законодавчі заходи, що відповідають мірі відповідальності конкретної особи за витік конкретної інформації, регламентованої спеціальними документами, з урахуванням державних, воєнно – стратегічних, комерційних, службових чи особистих інтересів. Такою інформацією може бути державна, військова, комерційна, службова чи особиста таємниця. Рівень таємності визначається грифом , що присвоюється тій чи іншій інформації. В Україні в державних структурах встановлені такі рівні (грифи) таємності: несекретно, для службового користування, таємно, цілком таємно (Н, ДСК, Т, ЦТ). Аналогічна термінологія існує в більшості країн світу: unclassified, confidential, secret, topsecret (U, C, S, TS). Така класифікація дає можливість визначити просту порядкову лінійну шкалу цінності інформації: Н < ДСК < Т < ЦТ (U < C < S < TS). За цією шкалою відразу видно, до якої категорії інформації необхідно висувати більш високі вимоги щодо її захисту.

Слід, однак, додати, що, як показала практика, у багатьох випадках захищати потрібно не тільки секретну інформацію. І несекретна інформація, що піддана несанкціонованим ознайомленням чи модифікації, може призвести до витоку чи втрати пов’язаної з нею секретної інформації, а також до невиконання АС функцій обробки секретної інформації. Існує також можливість витоку інформації шляхом аналізу сукупності несекретних відомостей. Усе це лише підтверджує тезу про складність класифікації інформації, яку необхідно захищати.

Як було раніше зазначено, останнім часом інформація стала найважливішим ресурсом, випереджаючи за важливістю навіть сировинні та енергетичні ресурси. Але для ефективного її використання необхідно вміти оцінювати значимість її для виконання відповідної діяльності, тобто оцінювати інформацію як об’єкт праці. Для такої оцінки потрібні показники двох видів:

- що характеризують інформацію як ресурс для забезпечення процесу отримання розв’язків задач різного роду

- що характеризують інформацію як об’єкт звичайної праці

Зміст показників першого виду визначається важливістю інформації в процесі розв’язання задач, а також кількістю і складом інформації, яка використовується. Під кількістю інформації тут розуміється об’єм відомостей, які використовуються в процесі використання задач, причому не абсолютний їх об’єм, а їх достатність для інформаційного забезпечення конкретних задач, їх адекватність задачам. Отже, показники першого виду можуть бути такими:

· важливість – це узагальнений показник, який характеризує значимість інформації з точки зору задач, для яких вона використовується, а також із точки зору організації її обробки. Тут оцінка може бути здійснюватися за: важливістю самих задач для даної діяльності; ступенем важливості інформації для ефективного виконання відповідних завдань; рівнем витрат при небажаній зміні інформації; рівнем витрат на відновлення інформації. Слід зазначити, що для деяких видів інформації важливість можна досить точно оцінювати за так званим коефіцієнтом важливості, обчислення якого здійснюється на основі математичних, лінгвістичних або неформально – евристичних моделей

· повнота – це показник, що характеризує міру достатності інформації для розв’язання відповідної задачі. Для кількісного вираження цього показника також відомі формальні і неформальні моделі обчислення коефіцієнту повноти

· адекватність – це ступінь відповідності інформації дійсному стану тих об’єктів, які вона відображає. Адекватність залежить від об’єктивності генерування інформації по об’єкт, а також від тривалості часу між моментом генерування та моментом оцінки адекватності. Зазначимо що для оцінки адекватності також відомі формальні і неформальні моделі, які дозволяють отримати її кількісні оцінки

· релевантність – це показник, що характеризує відповідність її проблемам задачі, яка розв’язується. Відомий коефіцієнт релевантності – це відношення обсягу релевантної інформації до загального її обсягу. Існують моделі його обчислення

· толерантність – показник, що характеризує зручність сприйняття та використання інформації в процесі розв’язання певної задачі. Це поняття є дуже широким, невизначеним і суб’єктивним, а отже, формальних методів його оцінки поки що на має

Якщо повернутися до показників другого виду, то слід зазначити, що для них інформація виступає як:

- сировина, якудобувають чи обробляють

- напівфабрикат, що виникає в процесі обробки сировини

- продукт для використання

Тобто тут маємо звичайний виробничий ланцюжок: добування сировини – переробка та отримання напівфабрикатів – їх переробка для отримання кінцевого продукту. Нагадаємо, що при цьому всі стадії переробки інформації мають задовольнити показники першого виду. Зрозуміло, що тут найбільш важливими є форма або спосіб представлення інформації, а також її об’єм. Отже, як показники другого виду можуть виступати: 1) спосіб або система кодування інформації, тобто ефективність кодування; 2) об’єм кодів, що відображають дану інформацію. Відзначимо, що методи визначення цих показників досить повно розроблені в теорії інформації.

Таким чином, необхідний рівень захисту інформації слід визначати з урахуванням значень усіх розглянутих вище показників, а також грифів таємності.

Насамкінець звернемо увагу на розбіжність між визначеною вище таємністю і безпекою інформації. Безпека інформації – це захист інформації від негативних впливів на неї, і вона має відношення до технологічних процедур забезпечення захисту. Таємність інформації – це статус інформації, який фіксується залежно від її важливості і вимагає певного рівня її захищеності. Отже, це поняття має відношення до людей, окремих осіб, які відповідають за інформацію і вирішують, яку інформацію можна розкрити, а яку приховати від інших людей.

Фактично сфера безпеки інформації – не захист інформації, а захист прав власності на неї. Щоб переконатися в цьому, розглянемо особливості інформаційної власності.

Історично традиційним об’єктом права власності є матеріальний об’єкт, а це означає, що право власності фактично було речовим правом.

Інформація ж не є матеріальним об’єктом, інформація – це знання, тобто відображення дійсності у свідомості людини (причому правильне чи помилкове відображення – неістотно, важливо, що у свідомості). І тільки згодом інформація може втілюватися в матеріальні об’єкти зовнішнього світу. Однак не будучи матеріальним об’єктом, інформація нерозривно пов’язана з матеріальним носієм: це – мозок людини чи відчужені від людини матеріальні носії, такі як книга, дискета та інші види «пам'яті» (запам’ятовуючі пристрої).

Можливо, з філософської точки зору можна говорити про інформацію як деяку абстрактну субстанцію, що існую сама по собі. Але з конкретної, матеріальної точки зору ні збереження, ні передача інформації поки що без матеріального носія неможливі. Унаслідок цього можна сформулювати такі особливості інформації як об’єкта власності.

1. Інформація як об’єкт права власності може копіюватися (тиражуватися) за допомогою матеріального носія. Матеріальний об’єкт права власності, як відомо, копіювати неможливо (принаймні поки що). Справді, якщо розглянути дві однакові речі (одяг, автомобіль, тощо), то вони складаються з однакових структур, але все – таки вони різні (чим детальніше їх розглядати, тим більш вони будуть розрізнятися). Тим часом інформація при копіюванні залишається тою ж, це те саме знання.

2. Інформація, як об’єкт права власності легко переміщується до іншого суб’єкта права власності без очевидного (принаймні помітного) порушення права власності на інформацію. Переміщення ж матеріального об’єкта від одного суб’єкта (без його згоди) до іншого неминучи спричиняє втрату первісним суб’єктом права власності на цей об’єкт, тобто відбувається очевидне порушення його права власності.

3. Небезпека копіювання і переміщення інформації збільшується тим, що вона, як правило, відчужувала від власника, тобто обробляється та зберігається в сфері доступності великого числа суб’єктів, що не є суб’єктами права власності на цю інформацію (автоматизовані системи, мережі ЕОМ і т. п.).

Крім відзначених особливостей інформації як об’єкта власності в іншому, мабуть, вона нічим не відрізняється від традиційних об’єктів права власності.

Справді, право власності, як відомо, включає три правомочності власника, що становлять у цілому зміст права власності: право розпорядження, право володіння, право користування. Стосовно інформації можна сказати, що суб’єкт права власності на інформацію може передати частину своїх прав (право розпорядження), не втрачаючи їх сам, іншим суб’єктам, наприклад власнику матеріального носія інформації (це – володіння чи користування) чи користувачу (це – користування і, можливо, володіння).

Для інформації право розпоряджання передбачає виключне право (ніхто іншим, крім власника) визначати, кома ця інформація може бути надана (у володіння чи користування). Право володіння передбачає володіння цією інформацією в незмінному вигляді. Право користування передбачає право використовувати цю інформацію у своїх інтересах.

Таким чином, до інформації, крім суб’єкта права власності на неї, можуть мати доступ і інші суб’єкти права власності як законно, санкціоновано, так і (внаслідок відзначених особливостей) незаконно, не санкціоновано. Тому виникає дуже складна система взаємин між різними суб’єктами права власності. Ці взаємини повинні регулюватися та охоронятися, тому що відхилення від них тягнуть порушення прав власності на цю інформацію. Реалізацією права власності на інформацію звичайно займається певна інфраструктура (державна чи приватна).

Як і для будь – якого іншого об’єкта власності, для інформації така інфраструктура складається з ланцюжка: законодавча влада – судова влада – виконавча влада (закон – суд – покарання). Тому, незважаючи на ряд особливостей, інформація поряд з матеріальними об’єктами може і повинна розглядатися законом як об’єкт права власності.

Будь – який закон про власність з метою захисту прав власника, зафіксувавши суб’єкти та об’єкти права власності, повинен регулювати відносини між людьми. Особливості регулювання цих відносин залежать від специфіки об’єктів права власності. У випадку інформаційної власності закон повинен регулювати відносини суб’єктів, а також суб’єктів і об’єктів права власності на інформацію з метою захисту прав як власника, так і законних власників і користувачів інформації для захисту інформаційної власності від розголошення, витоку, обробки (копіювання, модифікації чи знищення) інформації.

В Україні прийнято закони «Про інформацію» і «Про захист інформації в автоматизованих системах». У першому законі в статті 39 установлено, що інформаційна продукція та інформаційні послуги громадян і юридичних осіб, що займаються інформаційною діяльністю, можуть бути об’єктами товарних відносин, регульованих цивільним і іншим законодавством. Інакше кажучи, інформація – це товар. Інформаційна продукція (стаття 40) – це матеріалізований результат інформаційної діяльності, призначений для задоволення інформаційних потреб громадян, державних органів, підприємств, закладів і організацій. Інформаційна послуга (стаття 41) – це здійснення у визначеній законом формі інформаційної діяльності з доставки інформаційної продукції до споживачів з метою задоволення їхніх інформаційних потреб.

Поняття «комерційної таємниці» у нашій країні поки що в законодавчих актах не визначено. Для розуміння цього поняття подамо його визначення, що використовувалося в нормативних актах інших країн. Зокрема, у статті 33 закону «Про підприємства СРСР» від 1 січня 1991 року дається таке визначення:

1. Під комерційною таємницею підприємства розуміються відомості, що не є державними секретами і пов’язані з виробництвом, технологією, керуванням, фінансами та іншою діяльністю підприємства, розголошення (передача, витік) яких може завдати шкоду його інтересам

2. Склад і обсяг відомостей, що становлять комерційну таємницю, визначаються керівником підприємства

Які саме відомості можуть вважатися комерційною таємницею? Наприклад, 5 грудня 1991 року уряд Росії прийняв постанову № 35 «Про перелік відомостей, що можуть становити комерційну таємницю». В основному перелік подібних відомостей відомий із законів про банківську діяльність в інших країнах. Проте для прикладу наведемо перелік відомостей із згаданої постанови, у якому вони групуються за тематичним принципом. Звичайно, відомості, що включені в даний перелік, можуть бути комерційною таємницею тільки з урахуванням особливостей конкретного підприємства (організацій).

1. Відомості про фінансову діяльність:

· прибуток, кредити, товарообіг

· фінансові звіти і прогнози

· комерційні задуми

· фонд заробітної плати

· вартість основних і оборотних грошей

· кредитні умови платежу

· банківські рахунки

· планові і звітні калькуляції

2. Інформація про ринок:

· ціни, знижки, умови договорів, специфікації продуктів

· обсяг, історія, тенденції виробництва і прогноз для конкретного продукту

· ринкова політика і плани

· маркетинг і стратегія цін

· відносини зі споживачами і репутація

· чисельність і розміщення торгових агентів

· канали і методи збуту

· політика збуту

· програма реклами

3. Відомості про виробництво і продукцію:

· відомості про технічний рівень, техніко – економічні характеристики виробів, що розробляються

· відомості про плановані терміни створення розроблюваних виробів

· відомості про модифікацію і модернізацію раніше відомих технологій, процесів, устаткування

· виробничі потужності

· стан основних і оборотних фондів

· організація виробництва

· розміщення і розмір виробничих приміщень і складів

· перспективні плани розвитку виробництва

· технічні специфікації існуючої і перспективної продукції

· схеми і креслення окремих вузлів, готових виробів, нових розробок

· відомості про стан програмного і комп’ютерного забезпечення

· оцінка якості й ефективності

· номенклатура виробів

· спосіб упакування

· доставка

4. Відомості про наукові розробки:

· нові технічні методи, нові технічні, технологічні і фізичні принципи, плановані до використання продукції підприємства

· програми НТР

· нові алгоритми

· оригінальні програми

5. Відомості про матеріально – технічне забезпечення:

· відомості про склад торгових клієнтів, представників і посередників

· потреби в сировині, матеріалах, комплектуючих вузлах і деталях, джерела задоволення цих потреб

· транспортні і енергетичні потреби

6. Відомості про персонал підприємства:

· чисельність персоналу

· визначення осіб, що приймають рішення

7. Відомості про принципи керування підприємством:

· відомості про застосовувальні і перспективні методи керування виробництвом

· відомості про факти ведення переговорів, предмети і цілі нарад і засідань органів керування

· відомості про плани підприємства щодо розширення виробництва

· умови продажу і злиття фірм

8. Інші відомості:

· важливі елементи системи безпеки, кодів і процедур доступу до інформаційних мереж і центрів

· принципи організації захисту комерційної таємниці

У багатьох країнах існують закони, що регламентують банківську діяльність. У них визначне поняття «банківської таємниці». Під банківською таємницею мається на увазі обов’язок кредитної установи зберігати таємницю операції клієнтів, убезпечення банківських операцій від ознайомлення з ними сторонніх осіб, насамперед конкурентів того чи іншого клієнта, таємницю щодо рахунків. У підсумку комерційна таємниця банку включає таємницю самого банку та його вкладника. В Україні подібного закону поки що не має.

2.

Дослідження об’єкта захисту інформації

Об‘єктом захисту інформації являється комп‘ютер у бухгалтерії кредитної спілки «MikeLarssonEncorporated».

Кредитна спілка – це юридична форма кооперування фізичних осіб з метою більш ефективного використання вільних грошових засобів учасників на основі взаємного кредитування, тобто шляхом видачі споживацьких та комерційних кредитів.

Кредитні спілки створюються на кооперативній основі з метою залучення особистих заощаджень громадян для взаємного кредитування. Кредитні спілки спеціалізуються, в основному, на обслуговуванні малозабезпечених верств населення. Пасивні операції їх формуються за рахунок пайових внесків у формі купівлі особистих акцій, за якими виплачуються відсотки, а також кредитів банків. Активні операції – 90 % усіх активів складають короткострокові позики, а інша частина формується за рахунок вкладів у цінні папери як приватні, так і державні.

2.1

Опис інформації, яка захищається, її властивості, особливості інформації, як об’єкта права власності, джерела походження інформації

Форма кредитування не нова на сучасному банківському ринку. Але в політиці, яку проводять банки, існують певні недоліки: нерозвинені механізми кредитування приватних осіб, малого бізнесу тощо. До сьогоднішнього часу ця сфера поповнюється із приватних позичок і заповнюється далеко не на 100 відсотків. Виділяються такі етапи діяльності кредитних союзів:1) залучення капіталів учасників;2) аналіз і вибір об’єктів інвестування;3) надання кредиту;4) повернення кредиту.

Розпорядження Про затвердження Змін до Положенняпро внесення інформації про кредитні спілкидо Державного реєстру фінансових установ

Керівник та головний бухгалтер кредитної спілки повинні відповідати Професійним вимогам до керівників та головних бухгалтерів фінансових установ, затверджених розпорядженням

Держфінпослуг від 13.07.2004 N 1590 ( z0955-04 ), зареєстрованим у Міністерстві юстиції України 02.08.2004 за N 955/9554 (із змінами).

Програмне забезпечення та спеціальне технічне обладнання кредитних спілок, пов'язане з наданням фінансових послуг, повинні відповідати Вимогам до програмного забезпечення та спеціального технічного обладнання кредитних спілок, пов'язаного з наданням фінансових послуг, затвердженим розпорядженням Держфінпослуг від 03.06.2005 N 4122 ( z0707-05 ), зареєстрованим у Міністерстві юстиції України 04.07.2005 за N 707/10987 (із змінами).

Кредитна спілка зобов'язана мати окреме приміщення з обмеженим доступом та сейф для зберігання грошей (грошових коштів) і документів, що унеможливлює їх викрадення (пошкодження)".

2.2 Визначення інформаційної системи досліджуваного об’єкта. Інформаційні ресурси, інформаційні потоки. Структурна схема інформаційної системи

Інформаційна система - це організаційно впорядкована сукупність інформаційних ресурсів, технічних засобів, технологій, що реалізують інформаційні процеси в традиційному або автоматизованому режимі для задоволення інформаційних потреб користувачів. Інформаційна система досліджуваного об'єкта має певну структуру, склад та порядок функціонування.

Сруктура інформаційної системи:

- Користувачі: працівники фірми, керівництво.

- Інформаційні ресурси: документи, база даних фірми, база знань фахівців організації, розміщена на сервері фірми.

- Носії інформації: фізична пам’ять комп'ютерів працівників та серверу фірми, зовнішні накопичувачі, документи, деяке обладнання мережі.

- Засоби передачі інформації: все обладнання мережі, а саме: Ethernet карти, комутатори, концентратори, кабелі (вита пара, волоконно оптичні), ipтелефонія, маршрутизатори.

Структурна схема інформаційної системи

2.3 Місце розташування об’єкту захисту інформації, схема приміщення, де розташовується об’єкт

Об‘єктом захисту інформації являється комп‘ютер у бухгалтерії кредитної спілки «MikeLarssonEncorporated».

Кредитна спілка – це юридична форма кооперування фізичних осіб з метою більш ефективного використання вільних грошових засобів учасників на основі взаємного кредитування, тобто шляхом видачі споживацьких та комерційних кредитів.

Кредитні спілки створюються на кооперативній основі з метою залучення особистих заощаджень громадян для взаємного кредитування. Кредитні спілки спеціалізуються, в основному, на обслуговуванні малозабезпечених верств населення. Пасивні операції їх формуються за рахунок пайових внесків у формі купівлі особистих акцій, за якими виплачуються відсотки, а також кредитів банків. Активні операції – 90 % усіх активів складають короткострокові позики, а інша частина формується за рахунок вкладів у цінні папери як приватні, так і державні.

Схема приміщення кредитної спілки «

MiLE

»

3 Проведення аналізу захищеності об’єкта

Вимога 1. Політика безпеки.

Система повинна підтримувати точно визначену політику безпеки. Можливість здійснення суб'єктами доступу до об'єктів повинна визначатися на підставі їхньої ідентифікації і набору правил керування доступом. Там, де це необхідно, повинна використовуватися політика мандатного керування доступом, що дозволяє ефективно реалізувати розмежування доступу до інформації різного рівня конфіденційності.

Вимога 2. Мітки.

З об'єктами повинні бути асоційовані мітки безпеки, що використовуються як вихідна інформація для процедур контролю доступу. Для реалізації мандатного керування доступом система повинна забезпечувати можливість присвоювати кожному об'єкту мітку чи набір атрибутів, що визначають ступінь конфіденційності (гриф таємності) об'єкта і режими доступу до цього об'єкта.

Вимога 3. Ідентифікація й автентифікація.

Усі суб'єкти повинні мати унікальні ідентифікатори. Контроль доступу повинен здійснюватися на підставі результатів ідентифікації суб'єкта й об'єкта доступу, підтвердження дійсності їхніх ідентифікаторів (автентифікації) і правил розмежування доступу. Дані, що використовуються для ідентифікації й автентифікації, повинні бути захищені від несанкціонованого доступу, модифікації і знищення і повинні бути асоційовані з всіма активними компонентами комп'ютерної системи, функціонування яких критично з погляду безпеки.

Вимога 4. Реєстрація й облік.

Для визначення ступеня відповідальності користувачів за дії в системі всі події, які відбуваються в ній, що мають значення з погляду безпеки, повинні відслідковуватися і реєструватися в захищеному протоколі. Система реєстрації повинна здійснювати аналіз загального потоку подій і виділяти з нього тільки ті події, що впливають на безпеку, для скорочення обсягу протоколу і підвищення ефективності його аналізу. Протокол подій повинен бути надійно захищеним від несанкціонованого доступу, модифікації і знищення.

Вимога 5. Безперервність захисту.

Усі засоби захисту (у т.ч. і ті, що реалізують дану вимогу) повинні бути захищені від несанкціонованого втручання і/чи відключення, причому цей захист повинний бути постійним і безупинним у будь-якому режимі функціонування системи захисту і КС у цілому. Дана вимога поширюється на весь життєвий цикл комп'ютерної системи. Крім того, його виконання є однією з ключових аксіом, що використовуються для формального доказу безпеки системи.

Вимога 6. Місце збереження.

Усі дані, що стосуються даної організації мають зберігатися в певних місцях, доступ до яких мають лише ті користувачі, які відповідають за зберігання, цілісність, розповсюдження, видачу цих даних. Тут можна прослідкувати певну ієрархію, тобто доступ до даних збільшується із підняттям по «кар’єрній драбині».

3.1

Види можливих погроз

.

Характер походження погроз

Комп‘ютеру у бухгалтерії кредитної спілки «MiLE» найбільше можуть загрожувати наступні погрози:

· Стихійні лиха і аварії(може привести до повної втрати бази данних членів кредитної спілки «MiLE», тому бажано всі бази записати на носій пам‘яті та сховати у внутрішньому сейфі)

· Збої і відмови устаткування(може привести до помилок розрахунків у програмі обробки рахунків вкладників та кредиторів)

· Наслідки помилок проектування і розробки компонентів АС(може привести до помилок розрахунків у програмі обробки рахунків вкладників та кредиторів)

· Помилки експлуатації(проведення інструктажів з техніки безпеки, інакше наслідки можуть бути такі ж, як і у вище описаних загрозах)

· Навмисні дії зловмисників і порушників(зловмисники можуть заволодіти цінною інформацією, такою, як – реквізити вкладників, номери рахунків кредитної спілки «MiLE» у банках, логін та пароль користувача – володіючи такою інформацією зловмисники можуть наважитися на пограбування як самих вкладників(адже будуть знати їх імена, суми вкладів та дату закінчення договору), так і кредитної спілки «MiLE» шляхом входу в систему через відомий логін-пароль та зміни даних договору(суми внеску, наприклад)

За природою виникнення:

· Природні загрози (загрози, що викликані впливами на АС та її компоненти об’єктивних фізичних процесів або стихійних природних явищ, що не залежать від людини).

· Штучні загрози (загрози, що викликані діяльністю людини).

За принципом НСД:

Фізичний доступ:

· подолання рубежів територіального захисту і доступ до незахищених інформаційних ресурсів(може призвести до втрати важливих документів);

· розкрадання документів і носіїв інформації(може призвести до втрати договору з вкладником(кредитором) через відсутність документальних підтверджень його вкладу(кредиту));

· перехоплення електромагнітних випромінювань.

Логічний доступ:

· доступ з використанням засобів комп’ютерної системи.

· Порушення конфіденційності (розкриття інформації).

· Порушення цілісності (повне або часткове знищення інформації, її спотворення, фальсифікація, дезінформація).

· Порушення доступності (відмова в обслуговуванні).

За характером впливу

· Активні (в ході реалізації загрози вносяться зміни в АС).

· Пасивний (спостереження).

За режимом НСД

· При постійній участі людини (в інтерактивному режимі), можливе застосування стандартного ПЗ.

· Без особистої участі людини (у пакетному режимі), найчастіше для цього застосовується спеціалізоване ПЗ.

За типом (причиною появи) використовуваних вразливостей:

· Недоліки політики безпеки.

· Помилки адміністративного керування.

· Недоліки алгоритмів захисту.

· Помилки реалізації алгоритмів захисту.

За способом впливу на об'єкт атаки

· Безпосередній вплив.

· Вплив на систему дозволу.

· Використання наосліп.

За шляхом НСД

· Прямий стандартний шлях доступу;

· Використання слабкостей політики безпеки;

· Використання недоліків адміністративного керування.

· Прихований нестандартний шлях доступу;

· Недокументовані особливості системи;

· Приховані канали.

За станом кінцевого об'єкта атаки

· Зберігання (як правило, об’єкт знаходиться на зовнішніх носіях).

· Обробка (як правило, об’єкт знаходиться в оперативній пам'яті).

· Передача (як правило, об’єкт знаходиться в лінії зв'язку)

За наявністю зворотного зв'язку

· Із зворотним зв'язком (атакуючий отримує відповідь системи на його вплив).

· Без зворотного зв'язку (атакуючий не отримує відповіді).

За рівнем моделі OSI, на якому здійснюється вплив:

· фізичний;

· канальний;

· мережний;

· транспортний;

· сеансовий;

· представницький;

· прикладний.

Всі ці можливі загрози у фінансовій установі Кредитна спілка «MiLE» можуть призвести до втрати важливих фінансових документів, реквізитів вкладників(кредиторів), що саме по собі може призвести до великих грошових втрат, оприлюднення компрометуючої інформації, пограбування чи тиск на вкладників, що може призвести до статті кримінального кодексу «Злочинна халатність».

3.2 Класи каналів несанкціонованого одержання інформації

До першого класу відносяться канали від джерела інформації при НСД до нього:

- крадіжка носія інформації(носій інформації може містити документацію кредитної спілки «MiLE»);

- копіювання інформації з носіїв (магнітних, лазерних та ін.) – може призвести до занесення невідомих вірусів чи троянських програм на комп‘ютер бухгалтера, що саме по собі може призвести до втрати великої кількості даних;

- підслуховування розмов (в тому числі аудіо запис) – зловмисники можуть дізнатися як компрометуючі данні, так і логін-пароль користувача бухгалтерського ПК, що може призвести до втрати чи можливого виправлення деяких документів/договорів;

- установка закладних пристроїв та передача інформації з їх допомогою;

- вивідування інформації в обслуговуючого персоналу на об’єкті(можна дізнатись точне розташування комп‘ютера та предметів інтер‘єру у бухгалтерії для зручного встановлення закладних пристров, або, якщо прослушка буде відбуватися через вікна приміщення – можна втратити таємність деяких документів, може бути розсекречені таємниці спілки);

- фотографування або відео зйомка інформації в приміщенні(перед знищенням документу він може бути знятий камерою та пізніше оприлюднений);

До другого класу відносять канали із засобів обробки інформації при НСД до них:

- зняття інформації з приладів електронної пам’яті;

- введення програмних продуктів, що дозволяють отримати інформацію;

- копіювання інформаціїз технічних засобів відображення (фотографування з моніторів тощо);

До третього класу відносять канали від джерела інформації без:

- отримання інформації по акустичних каналах (в системах вентиляції,);

- отримання інформації по віброакустичних каналах (з використанням акустичних датчиків, лазерних пристроїв);

- використання технічних засобів оптичної розвідки (біноклів, оптичних труб та ін.);

- використання технічних засобів оптико-електронної розвідки (зовнішніх телекамер, пристроїв нічного спостереження);

- огляд відходів і сміття;

- вивідування інформації у службового персоналу за межами об’єкту;

- вивчення відкритої інформації, що вийшла за межі об’єкта (публікації, рекламні проспекти та ін.);

До четвертого класу відносяться канали із засобів обробки інформації без НСД до них:

· електромагнітне випромінювання;

· паразитична генерація підсилювальних каскадів, паразитична

модуляція високочастотних генераторів низькочастотним сигналом, який має конфіденційну інформацію;

· електромагнітне випромінювання ліній зв’язку;

· підключення до ліній зв’язку;

· зняття наводок електричних сигналів з ліній зв’язку;

· зняття наводок з системи живлення;

· зняття наводок з системи заземлення;

· зняття наводок з системи тепло подачі;

· використання високочастотного нав’язування;

· зняття з ліній, що виходять за межі об’єкту, сигналів, утворених на технічних засобах за рахунок акустично-електричних перетворень;

· зняття випромінювання оптоволоконних ліній зв’язку;

Всі ці загрози будуть онульовані при правильному розміщенні комп‘ютера в приміщенні, при перевірці та докладному інструктажу персоналу, при недопусканні в приміщення бухгалтерії посторонніх людей, при повній професійності працівників серверної кімнати в цілому.

3.

3

Моделі загроз

Джерела погроз (розуміється безпосередній виконавець погрози в плані її негативної дії на інформацію):

· люди;

· технічні засоби;

· моделі, алгоритми, програми;

· технологічні схеми обробки;

· зовнішня середа

3.4 Можливі моделі порушника

Внутрішні порушники:

· відвідувачі;

· співробітники відділів, що супроводжують ПЗ;

· технічний персонал, що обслуговує офіс;

· співробітники служби безпеки;

· працівники фінансового відділу;

· керівники.

Зовнішні порушники.

Кваліфікація порушника:

Для аналізу загроз приймається висока кваліфікація.

Повноваження порушника в АС:

· запуск фіксованого набору задач (програм);

· створення і запуск власних програмних засобів;

· керування функціонуванням і внесення змін у конфігураціюсистеми;

· підключення чи зміна конфігурації апаратних засобів

3.

5

Потенційно можливі сценарії злочинних дій кожної моделі порушника

1). Відвідувачі.

Не виключена можливість того, що відвідувач офісу кредитної спілки може бути зловмисником. При вході в офіс порушник може одразу знати місце розташування офіса бухгалтера, внутрішню обстановку у ньому(у спільниках може бути працівник кредитної спілки), і, направляючись до бухгалтера з давно підготовленим питанням та, будучи чудовим психологом, задурюючи голову працівникові і відволікаючи його увагу від своєї персони – непомітно встановити підслуховуючий пристрій(відеокамеру) у давно задумане місце або за допомогою фотокамери сфотографувати розкладені на робочому столі документи. Не виключено, що серед звичайних паперів може лежати також логін-пароль для входу в систему та доступу до бухгалтерських файлів, або ж дізнатися дуже цінну інформацію щодо цього під час прослуховування(відеозапису) відбуваючих у офісі подій та, підбурюючи свого спільника - працівника технічного персоналу чи простого клерка на вхід в офіс бухгалтера у час, коли той відсутній та перегляду чи редагування конфіденційних даних власників рахунків, що може призвести до великих фінансових збитків спілки.

2). Співробітники відділів, що супроводжують ПЗ.

Вся інформація, збережена на комп‘ютері бухгалтера, зберігається на спеціальних накопичувачах, які називаються Raid-масиви, і згодом інформація з ПК бухгалтера може бути видалена

Працівник серверного відділу, якого не влаштовувала заробітна плата, просто відкрив ці файли та відредагував на свій устрій – відкривши договір свого близького друга(спільника) та змінивши сумму вкладу(або зменшивши суму кредиту), після чого система вже буде нараховувати більшу кількість грошових відсотків, що призведе до фінансових збитків спілки.

3). технічний персонал, що обслуговує офіс, співробітники служби безпеки, працівники фінансового відділу.

Можуть дізнатися конфіденційну інформацію, що зберігається на комп‘юторі бухгалтера, після чого або провернути фінансові афери самотушки, або за допомогою спільників, або оприлюднити конфіденційну(компрометуючу) інформацію.

Висновок

Під час проведенної курсової роботи я вивчав можливість захисту інформації комп‘ютера у бухгалтерії, що стоїть окремо, розглянув модель можливого порушника (зловмисника), який міг би завдати фінансових збитків як самій кредитній спілці «MiLE», так і ії вкладникам (кредиторам). Сконструював структурну схему інформаційної системи, з урахуванням правил безпеки. Розробив схему приміщення, кредитної спілки, та розташував в ньому комп’ютери таким чином, щоб звичайний персонал та робітники фірми, які не мають необхідного рівня доступу, не мали змоги заволодіти та змінити інформацію, яка належить безпосередньо бухгалтеру. Здійснив опис інформації, яка захищається, визначив її властивості, описав особливості інформації, як об’єкта права власності, визначив джерела походження інформації. Дав визначення інформаційної системи досліджуваного об’єкта. Провів аналіз захищеності об’єкта, описав види можливих погроз, визначив характер походження погроз, описав класи каналів несанкціонованого одержання інформації, сформував моделі загроз, побудував всі можливі моделі порушника,визначити потенційно можливий сценарій злочинних дій для кожної моделі порушника.

Список використаної літератури

1. http://www.klerk.ru/soft/all/?71490

2. http://www.refine.org.ua/pageid-2333-1.html

3. http://mndc.naiau.kiev.ua/Gurnal/9text/g9_23.htm

4. Громов В.И Васильєв В.А "ЭНЦИКЛОПЕДИЯ КОМПЬЮТЕРНОЙ БЕЗОПАСНОСТИ"(сборник)/Санкт-Петербург-2003р

5. Малюк А.А. – «Інформаційна безпека»

|