Содержание

1. Теоретическое сведение об АС класса 1

2. Цель создания КСЗИ

3. Функциональный профиль

4. Модель угроз.Модель нарушителя

5. Настройка ОС и и средства разграничения доступа

Выводы

1. Теоретические сведения

АС 1 – это одномашинный многопользовательский комплекс, который не имеет подключения к локальной сети или сети интернет (один компьютер, который может иметь несколько пользователей без подключения к другим компьютерам или сети интернет).

Мы проводим работы по построению КСЗИ АС класса 1 для обработки информации 3-й (гриф ограничения доступа – "Секретно") и 4-й (гриф ограничения доступа – "Для служебного пользования") категорий секретности.

В случае построения КСЗИ АС 1 для обработки информации с грифом ограничения доступа "Секретно" возможны 2 варианта:

- с использованием компьютера в защищенном исполнении;

Комплектация:

Аппаратное обеспечение:

• компьютер в защищенном исполнении (применяется специальное оборудование, исключающее излучение от ПК)

Программное обеспечение:

• Windows XP;

• антивирус;

• средства разграничения доступа.

Выполняемые работы:

• разработка документации;

• покупка, монтаж и настройка оборудования и ПО (в том числе ПК в защищенном исполнении);

• обучение пользователей;

• сопровождение государственной экспертизы;

• выдача аттестата соответствия.

Компьютер в защищенном исполнении – это персональный компьютер (ПК) изготовленный из специальных компонентов, имеющих повышенные экранирующие свойства, которые исключают электро-магнитные излучения от ПК.

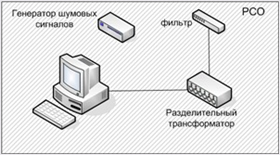

- с использованием обычного компьютера и комплекса защитных средств.

Комплектация:

Аппаратное обеспечение:

• обычный компьютер(не в защищенном исполнении);

• разделительный трансформатор;

• сетевой и помехоустойчивые фильтры;

• генератор шумовых сигналов.

Программное обеспечение:

• Windows XP;

• антивирус;

• средства разграничения доступа.

Выполняемые работы:

• разработка документации;

• покупка, монтаж и настройка защитных средств (аппаратных) и ПО;

• установка и подключение защитных средств;

• обучение пользователей;

• проведение обследования по побочным электро-магнитным излучениям (ПЭМИН);

• сопровождение государственной экспертизы;

Реклама

• выдача аттестата соответствия

С помощью комплекса технических средств достигается снижение уровня побочных электромагнитных излучений от компьютера до уровня, установленного требованиями нормативных документов.

Согласно требованиям нормативных документов, АС для обработки информации с грифом ограничения доступа "Секретно" должна размещаться в режимно-секретном отделе (РСО).

РСО – это отдел, в котором создается, обрабатывается и хранится информация с ограниченным доступом, а именно информация, которая содержит государственную тайну (информация с грифом "Секретно").

КСЗИ АС класса 1 для обработки информации с грифом ограничения доступа выглядит следующим образом:

Комплектация:

Аппаратное обеспечение:

• обычный компьютер (не в защищенном исполнении).

Программное обеспечение:

• Windows XP;

• антивирус;

средства разграничения доступа.

Выполняемые работы:

• разработка документации;

• настройка Windows;

• установка и настройка антивируса и средства разграничения доступа;

• сопровождение государственной экспертизы;

• выдача аттестата соответствия.

2. Цель создания КСЗИ

Целью созданияКСЗИявляется выявление ипротиводействиеугрозам безопасности информации сограниченнымдоступом (ИсОД),которая обрабатывается ихранится в автоматизированнойинформационной системе класса 1 (одномашинный многопользовательский комплекс без выхода в какую либо сеть) во всехрежимахеефункционирования сцелью предупреждения нарушенияконфиденциальности, целостностии доступностиИсОД. КСЗИдолжна создаватьсяв соответствии с требованиямипозащите информации отНСДи технической защитыинформации ипредставляет собой комплекспрограммных итехнических средств иорганизационных мероприятий.

Назначение КСЗИ:

В автоматизированной информационной системе обрабатывается открытая и конфиденциальная информация.

КСЗИдолжна обеспечивать выполнениеследующихзадач:

· разграничениеи контроль доступапользователейАСсогласно ихполномочий доИсОД.

· регистрациюданныхо событиях, происходящих всистемеи имеющие отношение к безопасности информации;

· выявлениеуязвимостейв операционныхсистемах;

· защитаотатакнарушителейбезопасности;

· защитаотпроникновения ираспространения компьютерныхвирусов;• контрольза функционированиемКСЗИ.

Общие требования политики безопасности.

Для реализации части политики безопасности информации, возлагается на программные средства защиты и соответствует реальной модели угроз, КСЗИ должна иметь следующие функциональные возможности:

Реклама

· обеспечение входа пользователя в систему и загрузки ОС при условии введения идентификатора и пароля;

· блокирование входа в систему после определенного количества неудачных попыток и после окончания срока действия пароля;

· регистрация действий пользователей по отношению к ресурсам системы;

· контроль за установкой программного обеспечения;

· разграничение доступа на уровне логических дисков, каталогов, файлов ОС;

· разграничение доступа и контроль за запуском программ и программных комплексов пользователями;

· разграничение доступа к объектам БД;

· блокировка сеанса работы пользователя с последующей его проверкой подлинности при отсутствии активности пользователя сверх установленного периода времени;

· антивирусную защиту;

· контроль целостности КСЗ.

3. Функциональный профиль

Цель введения классификации АС и стандартных функциональных профилей защищенности - облегчение задачи сопоставления требований к КСЗ вычислительной системы АС с характеристиками АС. Автоматизированная система представляет собой организационно-техническую систему, объединяющую ОС, физическую среду, персонал и обрабатываемую информацию. Требования к функциональному составу КCЗИ зависят от характеристик обрабатываемой информации, самой ОС, физической среды, персонала и организационной подсистемы. Требования к гарантий определяются прежде всего характером (важности) обрабатываемой информации и назначением АС. Стандартные функциональные профили строятся на основании существующих требований по защите определенной информации от определенных угроз и известных на сегодняшний день функциональных услуг, позволяющих противостоять данным угрозам и обеспечить выполнение требований, которые предъявляются.

Стандартный функциональный профиль защищенности представляет собой перечень минимально необходимых уровней услуг, которые должен реализовывать КСЗИ вычислительной системы АС, чтобы удовлетворять определенные требования по защищенности информации, обрабатываемой в данной АС.

Описание профилясостоит из трехчастей: буквенно-числовойидентификатор,знакаравенстваиперечняуровнейуслуг,взятого вскобки. Идентификаторвсвоюочередь включает: обозначениеклассаАС(1,2или 3),буквеннуючасть, характеризующийвидыугроз,откоторых обеспечиваетсязащита(К,и/илиЦ,и/илиД),номерпрофиляи необязательноебуквенноеобозначение версии.Всечастиидентификатораотделяютсядруг отдругаточкой.

1.КЦ.1 - функциональный профиль номер один, определяющий требования к АС класса 1, предназначенных для обработки информации, основным условием защиты является обеспечение конфиденциальности и целостности.

Основной задачей является установка и настройка защиты компьютера от несанкционированного съема информации и обеспечение основных свойств информации: конфиденциальности, доступности, целостности, наблюдаемости.

Исходя из этой цели мы организовываем нашу роботу. На данном компьютере мы установим базовое программное обеспечение:

1) Операционная система Microsoft Windows XP

2) Антивирус McAfee

3) Брандмауэр. В данной работе мы будем использовать встроенный брандмауэр в операционной системе, он удовлетворяет всем нашим требованиям.

После того как мы установили все необходимое программное обеспечение мы можем приступить к главном аспекте нашей защиты — разграничение доступа к информационным объектам на нашем компьютере. Для этого мы создадим четырех пользователей, для которых назначим разные уровни доступа к объектам, одни могу просматривать информацию, другие смогут не только просматривать но и модифицировать данные. И будет пользователь, который обладает всеми правами — администратор компьютера. Этот пользователь и назначает права доступа и подключения внешних устройств к АС для других пользователей.

4. Модель угроз. Модель нарушителя

Модель угроз для АС класса 1 – описание способов и средств осуществления существенных угроз для информационных ресурсов с указанием уровней предельно допустимых потерь, связанных с их возможными проявлениями в конкретных или предполагаемых условиях применения АС1.

Под угрозой понимается потенциально существующая возможность случайного или преднамеренного действия (бездействия), в результате которого могут быть нарушены основные свойства информации и систем ее обработки: доступность, целостность и конфиденциальность.

Табл. 1.

| Модели угроз |

| Угрозы |

Источники возникновения |

Методы и способы осуществления |

| Несанкционированный доступ к данным и ресурсам АС. |

Используются слабости установленной системы разграничения доступа и процесса административного управления. |

Выведение из строя различных видов систем безопасности и контроля доступа.

использование уязвимостей общесистемного и прикладного ПО.

|

| Устройства считывания данных с экрана компьютера. |

Развитие технологий, незащищенность экрана от просмотра, планирования объекта. |

Устройства считывания данных с экранов компьютеров. |

| Устройства считывания сигналов с клавиатуры. |

Развитие технологий, несовершенное планирование. |

Устройства считывания сигналов с клавиатуры. |

| Устройства, сканируют эл-маг излучения собственно компьютеров и кабелей, батарей, электрических проводов |

Достаточно большое "поле" излучений |

Устройства, сканируют эл-маг излучения |

Модель нарушителя

Нарушитель - это лицо, предпринявшее попытку выполнения запрещенных операций (действий) по ошибке, незнанию или осознанно со злым умыслом (из корыстных интересов) или без такового (ради игры или удовольствия, с целью самоутверждения и т.п.) и использующее для этого различные возможности, методы и средства. Злоумышленником будем называть нарушителя, намеренно идущего на нарушение из корыстных побуждений. Модель нарушителя отражает его практические и теоретические возможности, априорные знания, время и место действия и т.п. Для достижения своих целей нарушитель должен приложить некоторые усилия, затратить определенные ресурсы. Исследовав причины нарушений, можно либо повлиять на сами эти причины (конечно, если это возможно), либо точнее определить требования к системе защиты от данного вида нарушений или преступлений.

По отношению к АС нарушители могут быть внутренними (из числа персонала системы) или внешними (посторонними лицами).

Табл. 2.

| Модели нарушителей |

| Категории |

Цель |

Категория персонала |

Используемые методы и средства |

| Внутренние |

Похищение информации для предоставления ее другим лицам, объектам или субъектам |

пользователи (операторы) системы;

персонал, обслуживающий технические средства (инженеры, техники),

технический персонал, обслуживающий здания (уборщики, электрики, сантехники и другие сотрудники, имеющие доступ в здания и помещения, где расположены компоненты АС);

сотрудники службы безопасности АС;

|

пассивные средства (технические средства перехвата без модификации компонентов системы);

штатные средства и недостатки систем защиты для ее преодоления (несанкционированные действия с использованием разрешенных средств), а также компактные магнитные носители информации, которые могут быть скрытно пронесены через посты охраны;

методы и средства активного воздействия (модификация и подключение дополнительных технических средств, подключение к каналам передачи данных, внедрение программных закладок и использование специальных инструментальных и технологических программ).

|

| Похищение информации для собственного использования |

| Внешние |

Похищение аппаратных составляющих |

клиенты (представители организаций, граждане);

посетители (приглашенные по какому-либо поводу);

лица, случайно или умышленно нарушившие пропускной режим (без цели нарушить безопасность АС);

|

| Похищение информации |

Можно выделить три основных мотива нарушений:

безответственность, самоутверждение и корыстный интерес.

При нарушениях, вызванных безответственностью, пользователь целенаправленно или случайно производит какие-либо разрушающие действия, не связанные тем не менее со злым умыслом. В большинстве случаев это следствие некомпетентности или небрежности.

Некоторые пользователи считают получение доступа к системным наборам данных крупным успехом, затевая своего рода игру "пользователь - против системы" ради самоутверждения либо в собственных глазах, либо в глазах коллег.

Нарушение безопасности АС может быть вызвано и корыстным интересом пользователя системы. В этом случае он будет целенаправленно пытаться преодолеть систему защиты для доступа к хранимой, передаваемой и обрабатываемой в АС информации. Даже если АС имеет средства, делающие такое проникновение чрезвычайно сложным, полностью защитить ее от проникновения практически невозможно.

5. Настройка ОС и средства разграничения доступа

сеть интернет информация доступ угроза

На АС класса 1, т.е. на компьютере без сетевого соединения c установленной ОС Windows 7 создадим 4 пользователя, которым будут соответствовать 4 свойства защищаемой информации: конфиденциальности, целостности, доступности, наблюдаемости.

По умолчанию, будем полагать, что существует пользователь, который имеет наибольший набор прав на использование защищаемой информации – администратор. В ОС семейства Windows администратор подразумевает тип учетной записи пользователя, дающей полный доступ к компьютеру. Администраторы могут вносить любые необходимые изменения. Этот типа учетной записи не рекомендуется для ежедневного применения, им следует пользоваться только при необходимости.

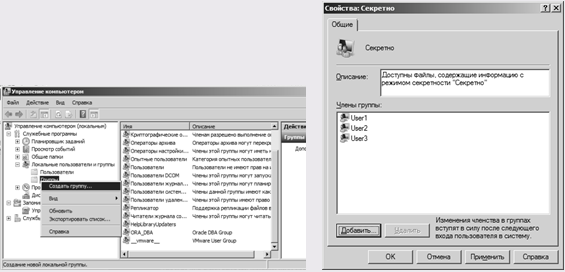

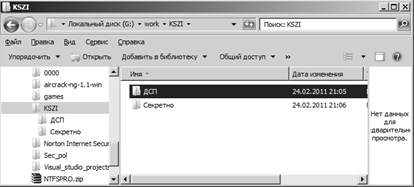

Теперь создадим группу пользователей, которой будет предоставлена возможность использования файлов с режимом "Секретно". Добавим в неё первые 3 пользователя.

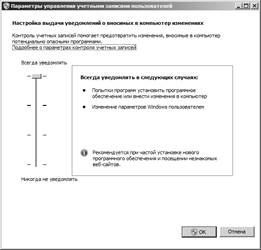

Чтобы повысить уровень безопасности информации на данной АС воспользуемся функцией ОС Windows 7 "Параметры контроля учетных записей". Контроль учетных записей (UAC) используется для уведомления пользователя перед внесением изменений, требующих прав администратора. По умолчанию уведомления контроля учетных записей отображаются при попытке изменения параметров компьютера программами, но при необходимости можно изменить частоту уведомлений контроля учетных записей.

Выберем правило "Всегда уведомлять":

| Параметр |

Описание |

Влияние на безопасность |

| Всегда уведомлять |

· Уведомления отображаются при попытке изменения программами файлов на компьютере или параметров Windows, требующих разрешений администратора.

· При получении уведомления рабочий стол становится недоступным, и перед продолжением работы необходимо либо принять, либо отклонить запрос в диалоговом окне контроля учетных записей. Отключение рабочего стола (безопасный рабочий стол) позволяет предотвратить выполнение программ.

|

· Это наиболее безопасный параметр.

· При отображении уведомления, прежде чем разрешить или запретить внесение изменений, необходимо внимательно ознакомиться с содержимым диалогового окна.

|

Анализ системы разграничения доступа

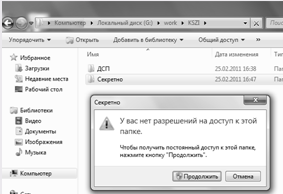

Зайдем под учетной записью администратора, которой могут пользоваться должностные лица, владеющие полнотой прав на пользование информацией уровня "Секретно" и "Для служебного пользования", создадим папку "Секретно" и скопируем в неё несколько файлов, которым будет соответствовать данный режим секретности информации. Положим, что данные документы содержат государственную тайну, а доступ к ним полагается только пользователям № 1-3. Пользователь №4 имеет доступ лишь к информации для служебного пользования, понятие которой охватывает всю остальную информацию на компьютере.

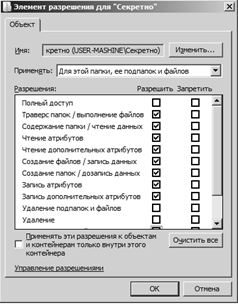

Настроим права доступа новых пользователей к папке "Секретно", а также к файлам внутри её. Для этого необходимо зайти в её свойства и во вкладке "Безопасность" изменить разрешения доступа. Уберем доступ к данной папке для группы Все, и оставим только права для администратора.

Предоставим группе пользователей Секретно все права кроме удаления. Очевидно Пользователь №4, не входящий в состав данной группы, не получит права доступа к данной папке.

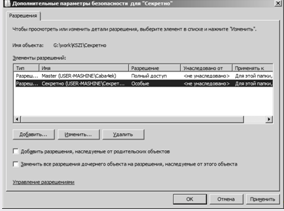

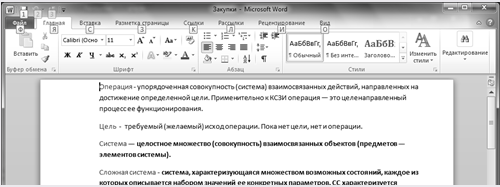

После того, как мы настроили доступ к данной директории, разберемся с правами на использование документа "Закупки.docx", хранящегося в ней.

В свойствах файла добавим правила доступа для пользователей №1-3 по отдельности. Для проверки средств ОС Windows на защиту свойства конфиденциальности информации запретим пользователю №1 права на изменение, чтение, выполнение, запись документа. Таким образом, пользователь сможет только ознакомиться с фактом наличия документа, но не сможет прочитать, изменить и записать его.

Пользователю №2 позволим лишь читать данный документ, но не модифицировать и записывать. Такой набор прав означает защиту свойства целостности информации. Права на чтение и изменение документа предоставим пользователю №3, показав свойство доступности информации.

Испытание средств разграничения доступа

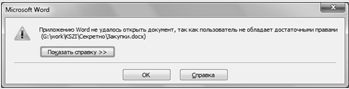

- Пользователь №1

Зайдем под учетной записью пользователя №1 и попытаемся открыть документ. При попытке доступа к файлу система вывела предупреждение о том, что пользователь не обладал необходимыми правами. Таким образом, ОС успешно справилась с защитой конфиденциальности информации на уровне разграничения доступа.

Как правило, это сообщение не появляется, если используемый диск отформатирован в системе FAT или FAT32. Это сообщение может появиться, если диски отформатированы в системе NTFS, HPFS или любой другой системе, позволяющей устанавливать разрешения для файлов.

- Пользователь №2

Под учетной записью пользователя №2 удалось открыть документ и ознакомится с его содержимым.

При попытке сохранить данный документ с изменениями его содержимого система заблокировала данную возможность. Ограничение на модификацию документа обеспечивает целостность файла и невозможность его подделать.

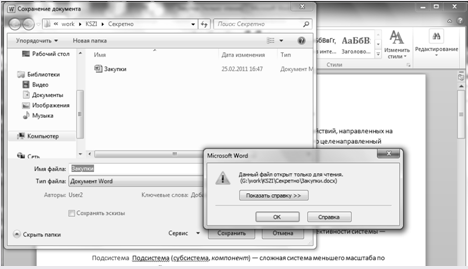

- Пользователь №3

Как и предполагалось, под учетной записью пользователя №3 можно было не только ознакомиться с содержимым документа, но и модифицировать и сохранить его.

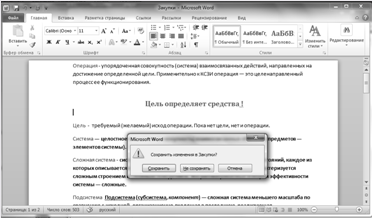

- Пользователь №4

Наконец, во время открытия пользователем №4 директории "Секретно" система выдала предупреждение о запрете. Однако для успешного выполнение данной задачи в качестве альтернативного решения было предложено ввести аутентификационные данные администратора.

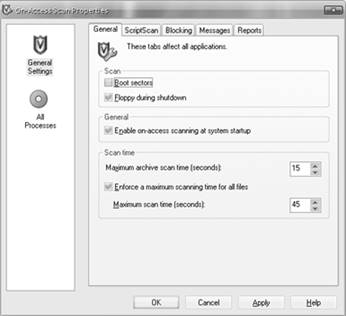

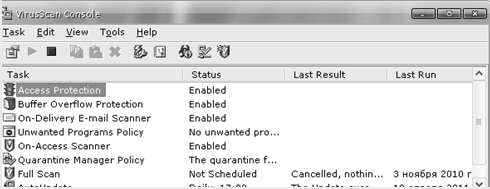

Установка и настройка антивируса:

Выводы

В компьютерных системах, обрабатывающих информацию с категорией секретности "Для служебного пользования" и "Секретно", законодательством Украины закреплено положение о необходимости использования системы защиты данной информации. На уровне ОС, как части компьютерной системы, предлагается один из таких механизмов.

В данной работе были проанализированы возможности ОС Windows 7 в области защиты информации, а именно средства разграничения доступа к отдельным файлам и папкам. Предоставленный комплекс разрешений и ограничений на доступ к информационным ресурсам ОС показал хороший результат. Хотя следует заметить, что данный механизм доступен при наличии определенной файловой системы (NTFS, HPFS и др.). Поэтому для обеспечения гарантированной защиты информации от НСД следует комплексно применять средства как самой ОС, так и используемого ПО, которое работает с определенными типами файлов. Например, для защиты текстовых документов от редактирования, можно воспользоваться функцией Microsoft Word "Защитить документ". В таком случае документ можно пометить как окончательный, зашифровать паролем, ограничить разрешения для пользователей, ограничить редактирование или добавить цифровую подпись.

|