Федеральное агентство по образованию

Государственное образовательное учреждение высшего профессиональногообразовательного образования

"Уральский государственный технический университет – УПИ

имени первого Президента России Б.Н. Ельцина"

Кафедра "Информационные системы и технологии"

Разработка и создание корпоративной локальной вычислительной сети в среде имитационного моделирования PacketTracer 5.0

КУРСОВОЙ ПРОЕКТ

Пояснительная записка

Руководитель Шадрин Д.Б.

Студент гр. ИТ-45010ди Л.Е.В.

Екатеринбург

2009г

Содержание

Введение

1. Основная часть

1.1 Настройка VLAN

1.2 Маршрутизация VLAN

1.3 Настройка DHCP

1.4 Настройка RIP

1.5 Настройка OSPF

1.6 Настройка DNS-сервера

1.7 Настройка HTTP-сервера

1.8 Настройка NAT

1.9 Настройка STP

Заключение

Список литературы

Приложение

Введение

Компания Cisco Systems Inc. является ведущим в мире поставщиком аппаратного и программного обеспечения для межсетевого взаимодействия. Cisco ежегодно устанавливает более 100 000 устройств, которые работают как в частных сетях, так и в сетях общего пользования. Сегодня эти устройства обслуживают более 80 процентов трафика сети Internet.

В состав этих устройств входит разработанная компанией специальная операционная система – межсетевая операционная система Cisco (CiscoInternetworkOperatingSystem – IOS). ОС IOS представляет собой сложную операционную систему реального времени, состоящую из нескольких подсистем и имеющую десятки тысяч возможных параметров конфигурирования.

Целью

данной работы является приобретение новых и закрепление полученных теоретических знаний, практических навыков и умений по дисциплине "Информационные сети" и вопросам проектирования и анализа современных информационных локальных и глобальных вычислительных сетей (ЛВС и ГВС).

Для достижения данной цели следует решить следующие задачи:

· Настройка VLAN;

· Настройка маршрутизации между VLAN;

· Настройка HTTP сервера;

· Настройка DNS сервера;

· Настройка DHCP сервера;

· Настройка протокола OSPF;

· Настройка протокола RIP;

· Настройка протокола STP;

· Настройка технологий NAT.

1. Основная часть

1.1 Настройка VLAN

VLAN (от англ. Virtual Local Area Network) – виртуальная локальная вычислительная сеть, известная так же как VLAN, представляет собой группу хостов с общим набором требований, которые взаимодействуют так, как если бы они были подключены к широковещательному домену, независимо от их физического местонахождения. VLAN имеет те же свойства, что и физическая локальная сеть, но позволяет конечным станциям, группироваться вместе, даже если они не находятся в одной физической сети. Такая реорганизация может быть сделана на основе программного обеспечения вместо физического перемещения устройств.

Реклама

В современных сетях VLAN – главный механизм для создания логической топологии сети, не зависящей от её физической топологии. VLAN'ы используются для сокращения широковещательного трафика в сети

Как правило, одному VLAN соответствует одна подсеть. Устройства, находящиеся в разных VLAN, будут находиться в разных подсетях. Но в то же время VLAN не привязан к местоположению устройств и поэтому устройства, находящиеся на расстоянии друг от друга, все равно могут быть в одном VLAN независимо от местоположения

Каждый VLAN – это отдельный широковещательный домен. Например, коммутатор – это устройство 2 уровня модели OSI. Все порты на коммутаторе, где нет VLANов, находятся в одном широковещательном домене. Создание VLAN на коммутаторе означает разбиение коммутатора на несколько широковещательных доменов. Если один и тот же VLAN есть на разных коммутаторах, то порты разных коммутаторов будут образовывать один широковещательный домен. Когда сеть разбита на VLAN, упрощается задача применения политик и правил безопасности. С VLAN политики можно применять к целым подсетям, а не к отдельному устройству. Кроме того, переход из одного VLAN в другой предполагает прохождение через устройство 3 уровня, на котором, как правило, применяются политики разрешающие или запрещающие доступ из VLAN в VLAN.

Порты коммутатора, поддерживающие VLAN'ы, можно разделить на два множества:

1. Тегированные порты (или транковые порты, trunk-порты

в терминологии Cisco).

2. Нетегированные порты (или порты доступа, access-порты

в терминологии Cisco);

Тегированные порты нужны для того, чтобы через один порт была возможность передать несколько VLAN'ов и, соответственно, получать трафик нескольких VLAN'ов на один порт. Информация о принадлежности трафика VLAN'у, как было сказано выше, указывается в специальном теге. Без тега коммутатор не сможет различить трафик различных VLAN'ов. Если порт нетегированный в каком-то VLAN'е, то трафик этого VLAN передается без тега. Нетегированным порт может быть только в одном VLAN. Если порт тегирован для нескольких VLAN'ов, то в этом случае весь нетегированный трафик будет приниматься специальным родным VLAN'ом (native VLAN). Если порт принадлежит только одному VLAN как нетегированный, то тегированный трафик, приходящий через такой порт, должен удаляться (как правило, но не всегда).

Реклама

Проще всего это понять, если "забыть" всю внутреннюю структуру коммутатора и отталкиваться только от портов. Допустим, есть VLAN с номером 111, есть два порта которые принадлежат к VLAN 111. Они общаются только между собой, с untagged/access-порта выходит нетегированный трафик, с tagged/trunk-порта выходит трафик тегированный в VLAN 111. Все необходимые преобразования прозрачно внутри себя делает коммутатор.

Обычно, по умолчанию все порты коммутатора считаются нетегированными членами VLAN 1. В процессе настройки или работы коммутатора они могут перемещаться в другие VLAN'ы.

Компьютер при отправке трафика в сеть даже не догадывается, в каком VLAN'е он размещён. Об этом думает коммутатор. Коммутатор знает, что компьютер, который подключен к определённому порту, находится в соответствующем VLAN'e. Трафик, приходящий на порт определённого VLAN'а, ничем особенным не отличается от трафика другого VLAN'а. Другими словами, никакой информации о принадлежности трафика определённому VLAN'у в нём нет.

Однако, если через порт может прийти трафик разных VLAN'ов, коммутатор должен его как-то различать. Для этого каждый кадр (frame) трафика должен быть помечен каким-то особым образом. Пометка должна говорить о том, какому VLAN'у трафик принадлежит.

Наиболее распространённый сейчас способ ставить такую пометку описан в открытом стандарте IEEE 802.1Q. Существуют проприетарные протоколы, решающие похожие задачи, например, протокол ISL от Cisco Systems, но их популярность значительно ниже.

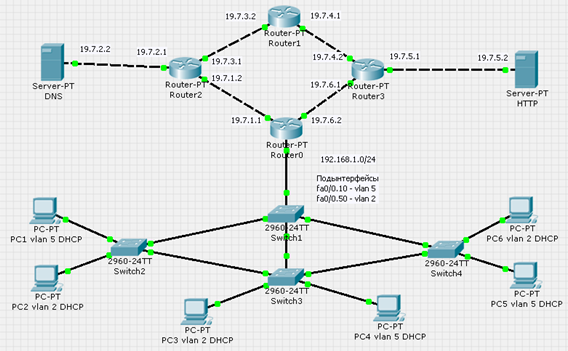

Согласно топологии сети (приложение 1) внутренняя сеть 192.168.1.0/24 на 4 подсети

| Идентификатор сети |

Диапазон адресов |

Маска подсети |

| 192.168.1.0 |

192.168.1.1 - 192.168.1.126 |

192.168.1.0 |

| 192.168.1.128 |

192.168.1.129 - 192.168.1.254 |

192.168.1.128 |

Произведем настройку коммутатора Switch3. Создадим vlan:

Switch>enable

Switch#configureterminal

Switch(config)#vlan 2

Switch(config-vlan)#name vlan2

Switch(config-vlan)#exit

Switch(config)#vlan 5

Switch(config-vlan)#name vlan5

Switch(config-vlan)#exit

Далеенастроиминтерфейсы:

Switch(config)#interface fastethernet0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 5

Switch(config-if)#exit

Switch(config)#interface fastethernet0/2

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 2

Switch(config-if)#exit

Один из портов будет выступать как trunk-порт:

Switch(config)#interface fastethernet0/3

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#exit

Коммутаторы Switch2 и Switch1 настраиваются аналогичным образом (приложение 4 и 5) . Стоит отметить, что на коммутаторе Switch1 все порты будут в trunk-режиме. Для просмотра информации о VLAN'ах на коммутаторе необходимо ввести команду showvlanbrief.

локальный корпоративный сеть протокол маршрутизация

1.2 Маршрутизация VLAN

На физическом интерфейсе маршрутизатора задается адрес из сети VLAN 1. По умолчанию трафик этого VLAN передается не тегированым, поэтому никаких дополнительных настроек делать не нужно. VLAN 1 в нашей сети не используется поэтому пропустим этот шаг.

Для логических подынтерфейсов необходимо указывать то, что интерфейс будет получать тегированный трафик и указывать номер VLAN соответствующий этому интерфейсу. Это задается командой в режиме настройки подынтерфейса:

(config-if)#encapsulation dot1q {vlan-id}

Создание логического подынтерфейса для VLAN 2:

Router(config)#interface FastEthernet0/0.10

Router(config-subif)#encapsulation dot1Q 2

Router(config-subif)#ip address 192.168.1.1 255.255.255.128

Router(config-subif)#exit

Создание логического подынтерфейса для VLAN 5:

Router(config)#interface FastEthernet0/0.50

Router(config-subif)#encapsulation dot1Q 5

Router(config-subif)#ip address 192.168.1.129 255.255.255.128

Router(config-subif)#exit

Соответствие номера подынтерфейса и номера VLAN не является обязательным условием. Однако обычно номера подынтерфейсов задаются именно таким образом, чтобы упростить администрирование. Листинг конфигурации Router0 можно посмотреть в приложении 6.

1.3 Настройка DHCP

DHCP (англ. Dynamic Host Configuration Protocol – протокол динамической конфигурации узла) – это сетевой протокол, позволяющий компьютерам автоматически получать IP-адрес и другие параметры, необходимые для работы в сети TCP/IP. Для этого компьютер обращается к специальному серверу, называемому сервером DHCP. Сетевой администратор может задать диапазон адресов, распределяемых среди компьютеров. Это позволяет избежать ручной настройки компьютеров сети и уменьшает количество ошибок. Протокол DHCP используется в большинстве крупных (и не очень) сетей TCP/IP.

DHCP является расширением протокола BOOTP, использовавшегося ранее для обеспечения бездисковых рабочих станций IP-адресами при их загрузке. DHCP сохраняет обратную совместимость с BOOTP.

Стандарт протокола DHCP был принят в октябре 1993 года. Действующая версия протокола (март 1997 года) описана в RFC 2131. Новая версия DHCP, предназначенная для использования в среде IPv6, носит название DHCPv6 и определена в RFC 3315 (июль 2003 года).

Протокол DHCP предоставляет три способа распределения IP-адресов:

Ручное распределение. При этом способе сетевой администратор сопоставляет аппаратному адресу (обычно MAC-адресу) каждого клиентского компьютера определённый IP-адрес. Фактически, данный способ распределения адресов отличается от ручной настройки каждого компьютера лишь тем, что сведения об адресах хранятся централизованно (на сервере DHCP), и потому их проще изменять при необходимости.

Автоматическое распределение. При данном способе каждому компьютеру на постоянное использование выделяется произвольный свободный IP-адрес из определённого администратором диапазона.

Динамическое распределение. Этот способ аналогичен автоматическому распределению, за исключением того, что адрес выдаётся компьютеру не на постоянное пользование, а на определённый срок. Это называется арендой адреса. По истечении срока аренды IP-адрес вновь считается свободным, и клиент обязан запросить новый (он, впрочем, может оказаться тем же самым).

Некоторые реализации службы DHCP способны автоматически обновлять записи DNS, соответствующие клиентским компьютерам, при выделении им новых адресов. Это производится при помощи протокола обновления DNS, описанного в RFC 2136.

Помимо IP-адреса, DHCP также может сообщать клиенту дополнительные параметры, необходимые для нормальной работы в сети. Эти параметры называются опциями DHCP. Список стандартных опций можно найти в RFC 2132.

Некоторыми из наиболее часто используемых опций являются:

· IP-адрес маршрутизатора по умолчанию;

· маска подсети;

· адреса серверов DNS;

· имя домена DNS.

Некоторые поставщики программного обеспечения могут определять собственные, дополнительные опции DHCP.

Протокол DHCP является клиент-серверным, то есть в его работе участвуют клиент DHCP и сервер DHCP. Передача данных производится при помощи протокола UDP, при этом сервер принимает сообщения от клиентов на порт 67 и отправляет сообщения клиентам на порт 68.

Настройка DHCP-пула на маршрутизаторе (аналогичным образом настраиваются пулы для каждой подсети) и указание шлюза по умолчанию для клиентов:

Настроим маршрутизатор Router0 для нашей сети

Router(config)# ip dhcp pool vlan2

Router(config-pool)# network 192.168.1.0 255.255.255.128

Router(config-pool)# default-router 19.7.1.1

Router(config-pool)# dns-server 19.7.2.2

Router(config)# ip dhcp pool vlan5

Router(config-pool)# network 192.168.1.128 255.255.255.128

Router(config-pool)# default-router 19.7.1.1

Router(config-pool)# dns-server 19.7.2.2

В данном случае шлюзом выступает 19.7.1.1, а DNS-сервер 19.7.2.2.

1.4 Настройка RIP

Согласно топологии внешняя сеть состоит из 6 сетей

| Идентификатор сети |

Диапазон адресов |

Маска подсети |

| 19.7.1.0 |

19.7.1.1 - 19.7.1.255 |

255.255.255.0 |

| 19.7.2.0 |

19.7.2.1 - 19.7.2.255 |

255.255.255.0 |

| 19.7.3.0 |

19.7.3.1 - 19.7.3.255 |

255.255.255.0 |

| 19.7.4.0 |

19.7.4.1 - 19.7.4.255 |

255.255.255.0 |

| 19.7.5.0 |

19.7.5.1 - 19.7.5.255 |

255.255.255.0 |

| 19.7.6.0 |

19.7.6.1 - 19.7.6.255 |

255.255.255.0 |

Перед настройкой RIP назначим IP-адреса на интерфейсах маршрутизаторов:

| Маршрутизатор |

Интерфейс |

IP-адрес |

| Router0 |

FastEthernet1/0 |

19.7.1.1 |

| FastEthernet2/0 |

19.7.6.2 |

| Router2 |

FastEthernet0/0 |

19.7.2.1 |

| FastEthernet1/0 |

19.7.1.2 |

| FastEthernet2/0 |

19.7.3.1 |

| Router1 |

FastEthernet0/0 |

19.7.3.2 |

| FastEthernet1/0 |

19.7.4.1 |

| Router3 |

FastEthernet0/0 |

19.7.5.1 |

| FastEthernet1/0 |

19.7.4.2 |

| FastEthernet2/0 |

19.7.6.1 |

Длянастройки IP-адреса на интерфейсе маршрутизатора необходимо ввести следующие команды:

Router(config)#interfaceFastEthernet1/0

Router(config-if)#ip address 19.7.1.1 255.255.255.0

Настроим интерфейсы на каждом маршрутизаторе аналогичным образом.

Протокол RIP (англ. Routing Information Protocol

) – один из наиболее распространенных протоколов маршрутизации в небольших компьютерных сетях, который позволяет маршрутизаторам обновлять маршрутную информацию (направление и дальность в хопах), получая ее от соседних маршрутизаторов.

Алгоритм маршрутизации RIP (алгоритм Беллмана - Форда) был впервые разработан в 1969 г., как основной для сети ARPANET. Прототиппротокола RIP – Gateway Information Protocol, частьпакета PARC Universal Packet.

Версия RIP, которая поддерживает протокол интернета, была включена в пакет BSD операционной системы Unix под названием routed

(route daemon), а также многими производителями, реализовавшими свою версию этого протокола. В итоге протокол был унифицирован в документе RFC 1058.

В 1994 г. был разработан протокол RIP2

(RFC 2453), который является расширением протокола RIP, обеспечивающим передачу дополнительной маршрутной информации в сообщениях RIP и повышающим уровень безопасности. Для работы в среде IPv6 была разработана версия RIPng

.

RIP – так называемый дистанционно-векторный протокол, который оперирует хопами

в качестве метрики маршрутизации. Максимальное количество хопов, разрешенное в RIP – 15 (метрика 16 означает "бесконечно большую метрику"). Каждый RIP-маршрутизатор по умолчанию вещает в сеть свою полную таблицу маршрутизации раз в 30 секунд, генерируя довольно много трафика на низкоскоростных линиях связи. RIP работает на прикладном уровне стека TCP/IP, используя UDP порт 520.

В современных сетевых средах RIP – не самое лучшее решение для выбора в качестве протокола маршрутизации, так как его возможности уступают более современным протоколам, таким как EIGRP, OSPF. Ограничение на 15 хопов не дает применять его в больших сетях. Преимущество этого протокола – простота конфигурирования.

Этот протокол маршрутизации предназначен для сравнительно небольших и относительно однородных сетей. Протокол разработан в университете Калифорнии (Беркли), базируется на разработках фирмы Ксерокс и реализует те же принципы, что и программа маршрутизации routed, используемая в ОC UNIX (4BSD). Маршрут здесь характеризуется вектором расстояния до места назначения. Предполагается, что каждый маршрутизатор является отправной точкой нескольких маршрутов до сетей, с которыми он связан.

Если сеть однородна, то есть все каналы имеют равную пропускную способность и примерно равную загрузку, что типично для небольших локальных сетей, то число шагов до цели является разумной оценкой пути (метрикой).

Описания этих маршрутов хранится в специальной таблице, называемой маршрутной. Таблица маршрутизации RIP содержит по записи на каждую обслуживаемую машину (на каждый маршрут). Запись должна включать в себя:

IP-адрес места назначения. Метрика маршрута (от 1 до 15; число шагов до места назначения). IP-адрес ближайшего маршрутизатора (gateway) по пути к месту назначения. Таймеры маршрута.

Первым двум полям записи мы обязаны появлению термина вектор расстояния

(место назначение – направление; метрика – модуль вектора). Периодически (раз в 30 сек) каждый маршрутизатор посылает широковещательно копию своей маршрутной таблицы всем соседям-маршрутизаторам, с которыми связан непосредственно. Маршрутизатор-получатель просматривает таблицу. Если в таблице присутствует новый путь или сообщение о более коротком маршруте, или произошли изменения длин пути, эти изменения фиксируются получателем в своей маршрутной таблице. Протокол RIP должен быть способен обрабатывать три типа ошибок:

1. Циклические маршруты. Так как в протоколе нет механизмов выявления замкнутых маршрутов, необходимо либо слепо верить партнерам, либо принимать меры для блокировки такой возможности.

2. Для подавления нестабильностей RIP должен использовать малое значение максимально возможного числа шагов (<16).

3. Медленное распространение маршрутной информации по сети создает проблемы при динамичном изменении маршрутной ситуации (система не поспевает за изменениями). Малое предельное значение метрики улучшает сходимость, но не устраняет проблему.

Несоответствие маршрутной таблицы реальной ситуации типично не только для RIP, но характерно для всех протоколов, базирующихся на векторе расстояния, где информационные сообщения актуализации несут в себе только пары кодов: адрес места назначение и расстояние до него.

RIP достаточно простой протокол, но, к сожалению не лишенный недостатков:

a. RIP не работает с адресами субсетей. Если нормальный 16-бит идентификатор ЭВМ класса B не равен 0, RIP не может определить является ли не нулевая часть cубсетевым ID, или полным IP-адресом.

b. RIP требует много времени для восстановления связи после сбоя в маршрутизаторе (минуты). В процессе установления режима возможны циклы.

c. Число шагов важный, но не единственный параметр маршрута, да и 15 шагов не предел для современных сетей.

Протокол RIP-2 (RFC-1388, 1993 год) является новой версией RIP, которая в дополнение к широковещательному режиму поддерживает мультикастинг; позволяет работать с масками субсетей.

Для настройки RIP версии введена маршрутизаторах следующие команды:

Router>enable

Router#configure terminal

Router(config)#router rip

Router(config-router)#version 2

Router(config-router)#network 19.7.0.0

Router(config-router)#exit

Для маршрутизатора Router0 введем еще одну сеть:

Router(config-router)#network 192.168.1.0

Листинги конфигурации маршрутизаторов Router0, Router1, Router2, Router3 d в приложении 6,7,8,9.

1.5 Настройка OSPF

OSPF (Open

Shortest

Path

First

) – протокол динамической маршрутизации, основанный на технологии отслеживания состояния канала (link-statetechnology) и использующий для нахождения кратчайшего пути Алгоритм Дейкстры (Dijkstra'salgorithm) маршрутизации.

Протокол OSPF является альтернативой RIP в качестве внутреннего протокола маршрутизации. OSPF представляет собой протокол состояния маршрута (в качестве метрики используется коэффициент качества обслуживания). Каждый маршрутизатор обладает полной информацией о состоянии всех интерфейсов всех маршрутизаторов (переключателей) автономной системы. Протокол OSPF реализован в демоне маршрутизации gated, который поддерживает также RIP и внешний протокол маршрутизации BGP.

Протокол OSPF был разработан IETF в 1988 году. Последняя версия протокола представлена в RFC 2328. Протокол OSPF представляет собой протокол внутреннего шлюза (Interior Gateway Protocol – IGP). Протокол OSPF распространяет информацию о доступных маршрутах между маршрутизаторами одной автономной системы.

OSPF предлагает решение следующих задач:

· Увеличение скорости сходимости (в сравнении с протоколом RIP2, т.к. нет необходимости выжидания многократных таймаутов по 30с);

· Поддержка сетевых масок переменной длины (VLSM);

· Достижимость сети (быстро обнаруживаются отказавшие маршрутизаторы, и топология сети изменяется соответствующим образом);

· Оптимальное использование пропускной способности (т.к. строится минимальный основной граф по алгоритму Дейкстры);

· Метод выбора пути.

Протокол работает следующим образом:

1. Маршрутизаторы обмениваются hello-пакетами через все интерфейсы, на которых активирован OSPF. Маршрутизаторы, разделяющие общий канал передачи данных, становятся соседями, когда они приходят к договоренности об определенных параметрах, указанных в их hello-пакетах.

2. На следующем этапе работы протокола маршрутизаторы будут пытаться перейти в состояние соседства с маршрутизаторами, находящимися с ним в пределах прямой связи (на расстоянии одного хопа). Переход в состояние соседства определяется типом маршрутизаторов, обменивающихся hello-пакетами, и типом сети, по которой передаются hello-пакеты. OSPF определяет несколько типов сетей и несколько типов маршрутизаторов. Пара маршрутизаторов, находящихся в состоянии соседства, синхронизирует между собой базу данных состояния каналов.

3. Каждый маршрутизатор посылает объявление о состоянии канала маршрутизаторам, с которыми он находится в состоянии соседства.

4. Каждый маршрутизатор, получивший объявление от соседа, записывает передаваемую в нём информацию в базу данных состояния каналов маршрутизатора и рассылает копию объявления всем другим своим соседям.

5. Рассылая объявления через зону, все маршрутизаторы строят идентичную базу данных состояния каналов маршрутизатора.

6. Когда база данных построена, каждый маршрутизатор использует алгоритм "кратчайший путь первым" для вычисления графа без петель, который будет описывать кратчайший путь к каждому известному пункту назначения с собой в качестве корня. Этот граф – это дерево кратчайшего пути.

7. Каждый маршрутизатор строит таблицу маршрутизации из своего дерева кратчайшего пути.

Типы сетей, поддерживаемые протоколом OSPF

· Широковещательные сети с множественным доступом (Ethernet, TokenRing)

· Точка-точка (T1, E1, коммутируемый доступ)

· Нешироковещательные сети с множественным доступом (NBMA) (Framerelay)

· Виртуальные каналы (virtual links)

Выделенный маршрутизатор (DR) и резервный выделенный маршрутизатор (BDR)

В сетях с множественным доступом отношения соседства должны быть установлены между всеми маршрутизаторами. Это приводит к тому, что рассылается большое количество копий LSA. Если, к примеру, количество маршрутизаторов в сети со множественным доступом равно n

, то будет установлено n(n-1)/2

отношений соседства. Каждый маршрутизатор будет рассылать n-1

LSA своим соседям, плюс одно LSA для сети, в результате сеть сгенерирует n²

LSA.

Для предотвращения проблемы рассылки копий LSA в сетях со множественным доступом выбираются DR и BDR.

Выделенный маршрутизатор (designated router, DR) – управляет процессом рассылки LSA в сети. Каждый маршрутизатор сети устанавливает отношения соседства с DR. Информация об изменениях в сети отправляется DR маршрутизатором обнаружившим это изменение, а DR отвечает за то, чтобы эта информация была отправлена остальным маршрутизаторам сети.

Недостатком в схеме работы с DR маршрутизатором является то, что при выходе его из строя должен быть выбран новый DR. Новые отношения соседства должны быть сформированы и, пока базы данных маршрутизаторов не синхронизируются с базой данных нового DR, сеть будет недоступна для пересылки пакетов. Для устранения этого недостатка выбирается BDR.

Резервный выделенный маршрутизатор (backup designated router, BDR). Каждый маршрутизатор сети устанавливает отношения соседства не только с DR, но и BDR. DR и BDR также устанавливают отношения соседства и между собой. При выходе из строя DR, BDR становится DR и выполняет все его функции. Так как маршрутизаторы сети установили отношения соседства с BDR, время недоступности сети минимизируется.

Маршрутизатор, выбранный DR или BDR в одной присоединённой к нему сети со множественным доступом, может не быть DR (BDR) в другой присоединённой сети. Роль DR (BDR) является свойством интерфейса, а не свойством всего маршрутизатора.

При разделении автономной системы на зоны, маршрутизаторам принадлежащим к одной зоне не известна информация о детальной топологии других зон.

Разделение на зоны позволяет:

· Снизить нагрузку на ЦП маршрутизаторов за счет уменьшения количества перерасчетов по алгоритму OSPF

· Уменьшить размер таблиц маршрутизации

· Уменьшить количество пакетов обновлений состояния канала

Каждой зоне присваивается идентификатор зоны (area ID). Идентификатор может быть указан в десятичном формате или в формате записи IP-адреса. Однако идентификаторы зон не являются IP-адресами и могут совпадать с любым назначенным IP-адресом.

Преимущества OSPF:

1. Для каждого адреса может быть несколько маршрутных таблиц, по одной на каждый вид IP-операции (TOS).

2. Каждому интерфейсу присваивается безразмерная цена, учитывающая пропускную способность, время транспортировки сообщения. Для каждой IP-операции может быть присвоена своя цена (коэффициент качества).

3. При существовании эквивалентных маршрутов OSFP распределяет поток равномерно по этим маршрутам.

4. Поддерживается адресация субсетей (разные маски для разных маршрутов).

5. При связи точка-точка не требуется IP-адрес для каждого из концов. (Экономия адресов!)

6. Применение мультикастинга вместо широковещательных сообщений снижает загрузку не вовлеченных сегментов.

Недостатки:

1. Трудно получить информацию о предпочтительности каналов для узлов, поддерживающих другие протоколы, или со статической маршрутизацией.

2. OSPF является лишь внутренним протоколом.

Для включения OSPF на маршрутизаторах введем команду:

Router(config)#routerospf 90

Добавим сети в OSPF на примере маршрутизатора Router0:

Router(config-router)#network 19.7.1.0 0.0.0.255 area 0

Router(config-router)# network 19.7.6.0 0.0.0.255 area 0

Router(config-router)#network 192.168.1.0 0.0.0.255 area 0

Для просмотра информации можно ввести команду: Showipospfneighbor.

1.6 Настройка DNS-сервера

DNS (англ. Domain Name System

– система доменных имён) – распределённая система (распределённая база данных), способная по запросу, содержащему доменное имя хоста (компьютера или другого сетевого устройства), сообщить IP адрес или (в зависимости от запроса) другую информацию. DNS работает в сетях TCP/IP. Как частный случай, DNS может хранить и обрабатывать и обратные запросы, определения имени хоста по его IP-адресу – IP-адрес по определённому правилу преобразуется в доменное имя, и посылается запрос на информацию типа "PTR".

DNS обладает следующими характеристиками:

· Распределённость хранения информации

. Каждый узел сети в обязательном порядке должен хранить только те данные, которые входят в его зону ответственности

и (возможно) адреса корневых DNS-серверов

.

· Кеширование информации

. Узел может

хранить некоторое количество данных не из своей зоны ответственности для уменьшения нагрузки на сеть.

· Иерархическая структура

, в которой все узлы объединены в дерево, и каждый узел может или самостоятельно определять работу нижестоящих узлов, или делегировать

(передавать) их другим узлам.

· Резервирование

. За хранение и обслуживание своих узлов (зон) отвечают (обычно) несколько серверов, разделённые как физически, так и логически, что обеспечивает сохранность данных и продолжение работы даже в случае сбоя одного из узлов.

DNS важна для работы Интернета, ибо для соединения с узлом необходима информация о его IP-адресе, а для людей проще запоминать буквенные (обычно осмысленные) адреса, чем последовательность цифр IP-адреса. В некоторых случаях это позволяет использовать виртуальные серверы, например, HTTP-серверы, различая их по имени запроса. Первоначально преобразование между доменными и IP-адресами производилось с использованием специального текстового файла HOSTS, который составлялся централизованно и обновлялся на каждой из машин сети вручную. С ростом Сети возникла необходимость в эффективном, автоматизированном механизме, которым и стала DNS.

DNS была разработана Полом Мокапетрисом в 1983 году; оригинальное описание механизмов работы описано в RFC 882 и RFC 883. В 1987 публикация RFC 1034 и RFC 1035 изменили спецификацию DNS и отменили RFC 882 и RFC 883 как устаревшие. Некоторые новые RFC дополнили и расширили возможности базовых протоколов.

Имя и IP-адрес не тождественны – один IP-адрес может иметь множество имён, что позволяет поддерживать на одном компьютере множество веб-сайтов (это называется виртуальный хостинг). Обратное тоже справедливо – одному имени может быть сопоставлено множество IP-адресов: это позволяет создавать балансировку нагрузки.

Протокол DNS использует для работы TCP- или UDP-порт 53 для ответов на запросы. Традиционно запросы и ответы отправляются в виде одной UDP датаграммы. TCP используется для AXFR-запросов.

Рассмотрим на примере работу всей системы.

Предположим, мы набрали в браузере адрес ru.wikipedia.org. Браузер спрашивает у сервера DNS: "какой IP-адрес у ru.wikipedia.org"? Однако, сервер DNS может ничего не знать не только о запрошенном имени, но даже обо всём домене wikipedia.org. В этом случае имеет место рекурсия

: сервер обращается к корневому серверу – например, 198.41.0.4. Этот сервер сообщает: "У меня нет информации о данном адресе, но я знаю, что 204.74.112.1 является авторитетным для зоны org.". Тогда сервер DNS направляет свой запрос к 204.74.112.1, но тот отвечает: "У меня нет информации о данном сервере, но я знаю, что 207.142.131.234 является авторитетным для зоны wikipedia.org.". Наконец, тот же запрос отправляется к третьему DNS-серверу и получает ответ – IP-адрес, который и передаётся клиенту – браузеру.

В данном случае при разрешении имени, то есть в процессе поиска IP по имени:

· браузер отправил известному ему DNS-серверу т. н. рекурсивный запрос

– в ответ на такой тип запроса сервер обязан вернуть "готовый результат", то есть IP-адрес, либо сообщить об ошибке;

· DNS-сервер, получив запрос от клиента, последовательно отправлял итеративные запросы

, на которые получал от других DNS-серверов ответы, пока не получил авторитетный ответ от сервера, ответственного за запрошенную зону.

В принципе, запрошенный сервер, мог бы передать рекурсивный запрос "вышестоящему" DNS-серверу и дождаться готового ответа.

Запрос на определение имени обычно не идёт дальше кэша DNS

, который сохраняет ответы на запросы, проходившие через него ранее. Вместе с ответом приходит информация о том, сколько времени разрешается хранить эту запись в кэше.

Наиболее важные типы DNS-записей:

1. Запись A (address record) или запись адреса связывает имя хоста с адресом IP. Например, запрос A-записи на имя referrals.icann.org вернет его IP адрес – 192.0.34.164

2. Запись AAAA (IPv6 address record) связывает имя хоста с адресом протокола IPv6. Например, запрос AAAA-записи на имя K.ROOT-SERVERS.NET вернет его IPv6 адрес – 2001:7fd::1

3. Запись CNAME (canonical name record) или каноническая запись имени (псевдоним) используется для перенаправления на другое имя

4. Запись MX (mail exchange) или почтовый обменник указывает сервер(ы) обмена почтой для данного домена.

5. Запись PTR (pointer) или запись указателя связывает IP хоста с его каноническим именем. Запрос в домене in-addr.arpa на IP хоста в reverse форме вернёт имя (FQDN) данного хоста (см. Обратный DNS-запрос). Например, (на момент написания), для IP адреса 192.0.34.164: запрос записи PTR 164.34.0.192.in-addr.arpa вернет его каноническое имя referrals.icann.org. В целях уменьшения объёма нежелательной корреспонденции (спама) многие серверы-получатели электронной почты могут проверять наличие PTR записи для хоста, с которого происходит отправка. В этом случае PTR запись для IP адреса должна соответствовать имени отправляющего почтового сервера, которым он представляется в процессе SMTP сессии.

6. Запись NS (name server) указывает на DNS-сервер для данного домена.

7. Запись SOA (Start of Authority) или начальная запись зоны указывает, на каком сервере хранится эталонная информация о данном домене, содержит контактную информацию лица, ответственного за данную зону, тайминги кеширования зонной информации и взаимодействия DNS-серверов.

Настроим наш DNS-сервер:

IP-адрес: 19.7.2.2 255.255.255.0

Шлюз: 19.7.2.1

Доменное имя: www.ya.ru 19.7.5.2

1.7 Настройка HTTP-сервера

HTTP-сервер или Веб-сервер – это сервер, принимающий HTTP-запросы от клиентов, обычно веб-браузеров и выдающий им HTTP-ответы, обычно вместе с HTML-страницей, изображением, файлом, медиа-потоком или другими данными. Веб-серверы – основа Всемирной паутины.

Веб-сервером называют как программное обеспечение, выполняющее функции веб-сервера, так и компьютер, на котором это программное обеспечение работает. Клиенты получают доступ к веб-серверу по URL адресу нужной им веб-страницы или другого ресурса.

HTTP (англ. HyperText Transfer Protocol

– "протокол передачи гипертекста") – протокол прикладного уровня передачи данных (изначально - в виде гипертекстовых документов). Основой HTTP является технология "клиент-сервер", то есть предполагается существование потребителей (клиентов), которые инициируют соединение и посылают запрос, и поставщиков (серверов), которые ожидают соединения для получения запроса, производят необходимые действия и возвращают обратно сообщение с результатом.HTTP в настоящее время повсеместно используется во Всемирной паутине для получения информации с веб-сайтов. HTTP используется также в качестве "транспорта" для других протоколов прикладного уровня, таких как SOAP, WebDav.

Основным объектом манипуляции в HTTP является ресурс

, на который указывает URI (англ. Uniform Resource Identifier

) в запросе клиента. Обычно такими ресурсами являются хранящиеся на сервере файлы, но ими могут быть логические объекты или что-то абстрактное. Особенностью протокола HTTP является возможность указать в запросе и ответе способ представления одного и того же ресурса по различным параметрам: формату, кодировке, языку и т. д. Именно благодаря возможности указания способа кодирования сообщения клиент и сервер могут обмениваться двоичными данными, хотя данный протокол является текстовым.

HTTP – протокол прикладного уровня, аналогичными ему являются FTP и SMTP. Обмен сообщениями идёт по обыкновенной схеме "запрос-ответ". Для идентификации ресурсов HTTP использует глобальные URI. В отличие от многих других протоколов, HTTP не сохраняет своего состояния. Это означает отсутствие сохранения промежуточного состояния между парами "запрос-ответ". Компоненты, использующие HTTP, могут самостоятельно осуществлять сохранение информации о состоянии, связанной с последними запросами и ответами. Браузер, посылающий запросы, может отслеживать задержки ответов. Сервер может хранить IP-адреса и заголовки запросов последних клиентов. Однако сам протокол не осведомлён о предыдущих запросах и ответах, в нём не предусмотрена внутренняя поддержка состояния, к нему не предъявляются такие требования.

Назначим нашему серверу IP-адрес 19.7.5.2 255.255.255.0

1.8 Настройка NAT

NAT – это трансляция сетевых адресов. Технология NAT позволяет отображать IP-адреса прозрачно для конечного пользователя. С помощью NAT решаются следующие задачи: во-первых, становится возможным использовать один ip-адрес для доступа в Интернет с нескольких компьютеров. Во-вторых, NAT позволяет скрыть внутреннюю структуру корпоративной сети. Преобразование адресов методом NAT может производиться почти любым маршрутизирующим устройством – маршрутизатором, сервером доступа, межсетевым экраном. Суть механизма состоит в замене адреса источника (source) при прохождении пакета в одну сторону и обратной замене адреса назначения (destination) в ответном пакете. Наряду с адресами source/destination могут также заменяться номера портов source/destination.Помимо source NAT (предоставления пользователям локальной сети с внутренними адресами доступа к сети Интернет) часто применяется также destination NAT, когда обращения извне транслируются межсетевым экраном на сервер в локальной сети, имеющий внутренний адрес и потому недоступный извне сети непосредственно (без NAT).

Существует 3 базовыхконцепциитрансляцииадресов: статическая (Static Network Address Translation), динамическая (Dynamic Address Translation), маскарадная (NAPT, PAT).

NAT выполняет две важных функции.

· Позволяет сэкономить IP-адреса, транслируя несколько внутренних IP-адресов в один внешний публичный IP-адрес (или в несколько, но меньшим количеством, чем внутренних).

· Позволяет предотвратить или ограничить обращение снаружи ко внутренним хостам, оставляя возможность обращения изнутри наружу. При инициации соединения изнутри сети создаётся трансляция. Ответные пакеты, поступающие снаружи, соответствуют созданной трансляции и поэтому пропускаются. Если для пакетов, поступающих снаружи, соответствующей трансляции не существует (а она может быть созданной при инициации соединения или статической), они не пропускаются.

Недостатки:

Не все протоколы могут "преодолеть" NAT. Некоторые не в состоянии работать, если на пути между взаимодействующими хостами есть трансляция адресов. Некоторые межсетевые экраны, осуществляющие трансляцию IP-адресов, могут исправить этот недостаток, соответствующим образом заменяя IP-адреса не только в заголовках IP, но и на более высоких уровнях (например, в командах протокола FTP). См. Application-levelgateway.

Из-за трансляции адресов "много в один" появляются дополнительные сложности с идентификацией пользователей и необходимость хранить полные логи трансляций.DOS со стороны узла, осуществляющего NAT – если NAT используется для подключения многих пользователей к одному и тому же сервису, это может вызвать иллюзию DOS атаки на сервис (множество успешных и неуспешных попыток). Например, избыточное количество пользователей ICQ за NAT’ом приводит к проблеме подключения некоторых пользователей из-за превышения допустимой скорости коннектов к серверу. Частичным решением проблемы является использование пула адресов (группы адресов), для которых осуществляется трансляция.

Сложности в работе с пиринговыми сетями, в которых необходимо не только инициировать исходящие соединения, но также принимать входящие.

В своей простейшей конфигурации транслятор сетевых адресов (NAT) функционирует на маршрутизаторе, соединяющем две сети; одна из этих сетей (спроектированная как внутренняя) адресуется с помощью либо частных, либо устаревших адресов, которые нужно конвертировать в легальные адреса, перед тем как пакеты направляются в другую сеть (спроектированную как внешняя). Трансляция происходит в конъюнкции с маршрутизацией, таким образом, при желании трансляцию NAT можно просто производить на маршрутизаторе доступа к клиентской части Internet.

Компонент NAT, установленный на маршрутизаторе, обеспечивает трансляцию сетевых адресов в адреса области RFC 1631. Целью NAT является обеспечение полной функциональности, как если бы частная сеть имела глобальные уникальные адреса и компонента NAT не существовало.

Команды конфигурации.

Команды конфигурации интерфейса:ip nat inside | outside

Нужно обозначить интерфейс как внешний или внутренний. Объектом трансляции будут пакеты, поступающие на обозначенный интерфейс.

Команды общей конфигурации:

Назначение пула

ipnatpool <name> <start-ip> <end-ip> netmask <netmask>

| prefix-length <prefix-length> [ type rotary ]

При назначении адресного пула используется начальный адрес, конечныйадрес и маска сети. При необходимости именно эти адреса будутраспределяться.Разблокировка трансляции адресов внутренних источников

ip nat inside source list <acl> pool <name> [overload] |static <local-ip><global-ip>

Первое выражение разблокирует динамическую трансляцию. Пакеты, отправленные из адресов, соответствующих адресам в списке простого доступа, транслируются, используя глобальные адреса, распределяемые из названного пула. Факультативное ключевое слово [overload] разблокирует трансляцию порта для UDP и TCP.

Разблокировка трансляции адресов внутренних пунктов назначения

ip nat inside destination list <acl> pool <name> |

static <global-ip> <local-ip>

Эта команда подобна команде "Разблокировка трансляции адресов внутренних источников". Чтобы динамическая трансляция осуществлялась, пул следует определить как ротационный.

Разблокировка трансляции адресов внешних источников

ip nat outside source list <acl> pool <name> |

static <global-ip> <local-ip>

Первое выражение (list..pool..) разблокирует динамическую трансляцию. Пакеты, отправленные из адресов, соответствующих адресам в списке простого доступа, транслируются, используя глобальные адреса, распределяемые из названного пула. Второе выражение (static...) задает одиночную статическую трансляцию

Показ активной трансляции.

show ip nat translations [ verbose ]

Настройку будем производить на маршрутизаторе Router0

| Действие |

Команда |

| Определить пул адресов, состоящий из адресов реальных узлов |

ip nat pool nats 19.7.1.1 19.7.1.20 netmask 255.255.255.0 |

| Определить список доступа, разрешающий адрес виртуального узла |

ip nat inside source list 1 interface FastEthernet1/0 overload |

| Указать внутренний интерфейс |

interface FastEthernet0/0 |

| Пометить данный интерфейс, как принадлежащий внутренней сети |

ip nat inside |

| Указать внешний интерфейс |

interface FastEthernet1/0 |

| Пометить данный интерфейс, как принадлежащий внешней сети |

ip nat outside |

Просмотреть текущее состояние NAT можно при помощи следующих команд:

| Действие |

Команда |

| Показать активные трансляции |

show ip nat translations [verbose] |

| Показать статистику трансляций |

show ip nat statistics |

1.9 Настройка STP

Spanning Tree Protocol – сетевой протокол, работающий на втором уровне модели OSI. Основан на одноимённом алгоритме, разработчиком которого является Радья Перлман.

Основной задачей STP является приведение сети Ethernet с множественными связями к древовидной топологии, исключающей циклы пакетов. Происходит это путём автоматического блокирования ненужных в данный момент для полной связности портов. Протокол описан в стандарте IEEE 802.1D.

Принцип действия

1. В сети выбирается один корневой мост (Root Bridge

).

2. Далее каждый, отличный от корневого, мост просчитывает кратчайший путь к корневому. Соответствующий порт называется корневым портом (Root Port

). У любого не корневого коммутатора может быть только один корневой порт!

3. После этого для каждого сегмента сети просчитывается кратчайший путь к корневому порту. Мост, через который проходит этот путь, становится назначенным для этой сети (Designated Bridge

). Непосредственно подключенный к сети порт моста – назначенным портом.

4. Далее на всех мостах блокируются все порты, не являющиеся корневыми и назначенными. В итоге получается древовидная структура (математический граф) с вершиной в виде корневого коммутатора.

Важные правила

1. Корневым (root-овым) коммутатором назначается коммутатор с самым низким BID (Bridge ID)

2. Возможны случаи, когда приоритет у двух и более коммутаторов будет одинаков, тогда выбор корневого коммутатора (root-а) будет происходит на основании MAC-адреса коммутатора, где корневым (root) коммутатором станет коммутатор с наименьшим MAC-адресом.

3. Коммутаторы, по умолчанию, не измеряют состояние сети, а имеют заранее прописанные настройки.

4. Каждый порт имеет свою стоимость (cost) соединения, установленную либо на заводе-изготовителе (по умолчанию), либо вручную.

Алгоритмдействия STP (Spanning Tree Protocol)

· После включения коммутаторов в сеть, по умолчанию каждый (!) коммутатор считает себя корневым (root).

· Затем коммутатор начинает посылать по всем портам конфигурационные Hello BPDU пакеты раз в 2 секунды.

· Исходя из данных Hello BPDU пакетов, тот или иной коммутатор приобретает статус root, т.е. корня.

· После этого все порты кроме root port и designated port блокируются.

· Происходит посылка Hello-пакетов раз в 2 секунды, с целью препятствия появления петель в сети.

Эволюцияирасширения

Rapid Spanning Tree Protocol (RSTP)

Rapid STP (RSTP) характеризуется значительными усовершенствованиями STP, среди которых необходимо отметить уменьшение времени сходимости и более высокую устойчивость. Описан в стандарте IEEE 802.1w (впоследствии включен в 802.1D-2004).

Per-VLANSpanningTree (PVST)

Per-VLAN STP (PVSTP) в соответствии с названием расширяет функционал STP для использования VLAN. В рамках данного протокола в каждом VLAN работает отдельный экземпляр STP. Является проприетарным расширением Cisco, впоследствии стал с незначительными ограничениями поддерживаться другими производителями . Изначально протокол PVST работал только через ISL-транки, потом было разработано расширение PVST+, которое позволяло работать через гораздо более распространённые 802.1Q-транки. Существуют реализации, объединяющие свойства PVST+ и RSTP, поскольку эти расширения затрагивают независимые части протокола, в результате получается (в терминологии Cisco) rapid-pvst.

Multiple Spanning Tree Protocol (MSTP)

Multiple STP (MSTP) является наиболее современной стандартной реализацией STP, учитывающей все достоинства и недостатки предыдущих решений. Описана в стандарте IEEE 802.1s (впоследствии включен в 802.1Q-2003). В отличие от PVST+, в котором число экземпляров связующего дерева (spanning tree) равно числу виртуальных сетей, MSTP предполагает конфигурирование необходимого количества экземпляров вне зависимости от числа виртуальных сетей (VLAN) на коммутаторе. В один экземпляр MST могут входить несколько виртуальных сетей. Однако, все свичи, участвующие в MST, должны иметь одинаково сконфигурированные группы виланов (MST instances), что ограничивает гибкость при изменении конфигурации сети.

Корневым мостом в нашей сети будет коммутатор Switch1 для включения STP наберем:

Switch(config)#spanning-tree mode pvst

Switch(config)#spanning-tree vlan 2,5 root primary

Заключение

Одним из наиболее важных факторов в обеспечении быстрой и устойчивой работы сети является ее проектирование. Неудачное проектирование может привести к возникновению множества непредвиденных проблем, а рост сети будет затруднен или станет невозможным.

Цели проектирования локальных сетей включают в себя функциональность, расширяемость, адаптируемость и управляемость.

Процесс проектирования включает в себя следующие этапы:

• сбор пользовательских требований и ожиданий;

• определение нагрузки в настоящее время и в будущем, с учетом возможного роста сети и характера размещения серверов;

• определение всех устройств 1-го, 2-го и 3-го уровней наряду с топологиями локальной и распределенной сети;

• документирование физической и логической реализации сети.

Основная цель моей работы – проектирование современных информационных локальных и глобальных вычислительных сетей (ЛВС и ГВС) – достигнута. Из приложения видно, что настройки сети были произведены правильно.

Список литературы

1. Амато Вито. Основы организации сетей Cisco, том 1. М.: Издательский дом "Вильяме", 2004. – 512с.

2. Амато Вито. Основы организации сетей Cisco, том 2. М.: Издательский дом "Вильяме", 2004. – 464с.

3. http://chtotakoe.info/articles/vlan_403.html

4. http://ru.wikipedia.org/wiki/VLAN

5. http://xgu.ru/wiki/VLAN

6. http://xgu.ru/wiki/802.1Q

7. http://ru.wikipedia.org/wiki/DHCP

8. http://www.citforum.ru/internet/tifamily/dhcpcon.shtml

9. http://book.itep.ru/4/44/rip44111.htm

10. http://book.itep.ru/4/44/osp44112.htm

11. http://ru.wikipedia.org/wiki/DNS

12. http://www.citforum.ru/internet/dns/

13. http://info.nic.ru/st/8/

14. http://ru.wikipedia.org/wiki/HTTP

15. http://ru.wikipedia.org/wiki/NAT

16. http://www.eserv.ru/NAT

17. http://ru.wikipedia.org/wiki/STP

18. http://xgu.ru/wiki/STP_%D0%B2_Cisco

Приложения

1. Топология сети

2. Сети и подсети

Внешняя сеть

| Идентификатор сети |

Диапазон адресов |

Маска подсети |

| 19.7.1.0 |

19. 7.1.1 - 19. 7.1.255 |

255.255.255.0 |

| 19. 7.2.0 |

19.7.2.1 - 19.7.2.255 |

255.255.255.0 |

| 19. 7.3.0 |

19.7.3.1 - 19.7.3.255 |

255.255.255.0 |

| 19. 7.4.0 |

19.7.4.1 - 19.7.4.255 |

255.255.255.0 |

| 19.7.5.0 |

19.7.5.1 - 19.7.5.255 |

255.255.255.0 |

| 19.7.6.0 |

19.7.6.1 - 19.7.6.255 |

255.255.255.0 |

Внутренняя сеть 192.168.1.0/24 на 2 подсети

| Идентификатор сети |

Диапазон адресов |

Маска подсети |

| 192.168.2.0 |

192.168.1.1 - 192.168.1.126 |

192.168.1.0 |

| 192.168.1.128 |

192.168.1.129 - 192.168.1.254 |

192.168.1.128 |

3. Листингконфигурации Switch4

Switch>enable

Switch#configure terminal

Switch(config)#vlan 2

Switch(config-vlan)#name vlan2

Switch(config-vlan)#exit

Switch(config)#vlan 5

Switch(config-vlan)#name vlan5

Switch(config-vlan)#exit

Switch(config)#interface fastethernet0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 5

Switch(config-if)#exit

Switch(config)#interface fastethernet0/2

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 2

Switch(config-if)#exit

Switch(config)#interface fastethernet0/3

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#interface fastethernet0/4

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#exit

4. Листинг конфигурации Switch2

Switch>enable

Switch#configure terminal

Switch(config)#vlan 2

Switch(config-vlan)#name vlan2

Switch(config-vlan)#exit

Switch(config)#vlan 5

Switch(config-vlan)#name vlan5

Switch(config-vlan)#exit

Switch(config)#interface fastethernet0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 5

Switch(config-if)#exit

Switch(config)#interface fastethernet0/2

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 2

Switch(config-if)#exit

Switch(config)#interface fastethernet0/3

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#interface fastethernet0/4

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#exit

5. Листинг конфигурации Switch3

Switch>enable

Switch#configure terminal

Switch(config)#vlan 2

Switch(config-vlan)#name vlan2

Switch(config-vlan)#exit

Switch(config)#vlan 5

Switch(config-vlan)#name vlan5

Switch(config-vlan)#exit

Switch(config)#interface fastethernet0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 2

Switch(config-if)#exit

Switch(config)#interface fastethernet0/2

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 5

Switch(config-if)#exit

Switch(config)#interface fastethernet0/3

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#interface fastethernet0/4

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#interface fastethernet0/5

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#exit

6. Листингконфигурации Switch1

Switch>enable

Switch#configure terminal

Switch(config)#vlan 2

Switch(config-vlan)#name vlan2

Switch(config-vlan)#exit

Switch(config)#vlan 5

Switch(config-vlan)#name vlan5

Switch(config-vlan)#exit

Switch(config)#interface fastethernet0/1

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#interface fastethernet0/2

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#interface fastethernet0/3

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#interface fastethernet0/4

Switch(config-if)#switchport mode trunk

Switch(config-if)#exit

Switch(config)#spanning-tree mode pvst

Switch(config)#spanning-tree vlan 2,5 root primary

Switch(config)#exit

7. Листингконфигурации Router0

Router>enable

Router#configure terminal

Router(config)#interface FastEthernet0/0

Router(config-if)#no shutdown

Router(config-if)#ip nat inside

Router(config-if)#exit

Router(config)#interface FastEthernet0/0.10

Router(config-subif)#encapsulation dot1Q 2

Router(config-subif)#ip address 192.168.1.1 255.255.255.128

Router(config-subif)#exit

Router(config)#interface FastEthernet0/0.50

Router(config-subif)#encapsulation dot1Q 5

Router(config-subif)#ip address 192.168.1.129 255.255.255.128

Router(config-subif)#exit

Router(config)#ip dhcp pool vlan2

Router(config-pool)#network 192.168.1.0 255.255.255.128

Router(config-pool)#default-router 19.7.1.1

Router(config-pool)#dns-server 19.7.2.2

Router(config)# ip dhcp pool vlan5

Router(config-pool)#network 192.168.1.128 255.255.255.128

Router(config-pool)#default-router 19.7.1.1

Router(config-pool)#dns-server 19.7.2.2

Router(config)#interface FastEthernet 1/0

Router(config-if)#ip address 19.7.1.1 255.255.255.0

Router(config-if)#ip nat outside

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#interface FastEthernet2/0

Router(config-if)#ip address 19.7.6.2 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#router rip

Router(config-router)#version 2

Router(config-router)#network 19.7.0.0

Router(config-router)#network 192.168.1.0

Router(config-router)#exit

Router(config)#router ospf 90

Router(config-router)#network 19.7.1.0 0.0.0.255 area 0

Router(config-router)#network 19.7.6.0 0.0.0.255 area 0

Router(config-router)#network 192.168.1.0 0.0.0.255 area 0

Router(config-router)#exit

Router(config)#ip nat pool nats 19.7.1.1 19.7.1.20 netmask 255.255.255.0

Router(config)#ip nat inside source list 1 interface FastEthernet1/0 overload

Router(config)#access-list 1 permit 192.168.1.0 0.0.0.255

8. Листинг конфигурации Router2

Router>enable

Router#configure terminal

Router(config)#interface FastEthernet 0/0

Router(config-if)#ip address 19.7.2.1 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#interface FastEthernet 1/0

Router(config-if)#ip address 19.7.1.2 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#interface FastEthernet 2/0

Router(config-if)#ip address 19.7.3.1 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#router rip

Router(config-router)#version 2

Router(config-router)#network 19.7.0.0

Router(config-router)#exit

Router(config)#router ospf 90

Router(config-router)#network 19.7.1.0 0.0.0.255 area 0

Router(config-router)#network 19.7.2.0 0.0.0.255 area 0

Router(config-router)#network 19.7.3.0 0.0.0.255 area 0

Router(config-router)#exit

9. Листингконфигурации Router1

Router>enable

Router#configure terminal

Router(config)#interface FastEthernet 0/0

Router(config-if)#ip address 19.7.3.2 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#interface FastEthernet 1/0

Router(config-if)#ip address 19.7.4.1 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#router rip

Router(config-router)#version 2

Router(config-router)#network 19.7.0.0

Router(config-router)#exit

Router(config)#router ospf 90

Router(config-router)#network 19.7.3.0 0.0.0.255 area 0

Router(config-router)#network 19.7.4.0 0.0.0.255 area 0

Router(config-router)#exit

Router(config)#exit

10. Листинг конфигурации Router3

Router>enable

Router#configure terminal

Router(config)#interface FastEthernet 0/0

Router(config-if)#ip address 19.7.5.1 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#interface FastEthernet 1/0

Router(config-if)#ip address 19.7.4.2 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#interface FastEthernet 2/0

Router(config-if)#ip address 19.7.6.1 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#router rip

Router(config-router)#version 2

Router(config-router)#network 19.7.0.0

Router(config-router)#exit

Router(config)#router ospf 90

Router(config-router)#network 19.7.4.0 0.0.0.255 area 0

Router(config-router)#network 19.7.5.0 0.0.0.255 area 0

Router(config-router)#network 19.7.6.0 0.0.0.255 area 0

Router(config-router)#exit

Router(config)#exit

|