Содержание

Введение

1. Автономные и сетевые системы контроля и управления доступом

1.1 Автономные СКУД

1.2 Сетевые системы контроля и управления доступом

1.3 Семейство СКУД «Flex»

2. Биометрические СКУД

3. Интегрированные СКУД

3.1 ИСБ «CONCEPT»

3.2 ИСБ «AdvisorMaster»

3.3 ИСБ «ЦирконийС 2000»

3.4 ИСБ «TSS2000Profi» и «TSS20000ffice»

3.5 ИСБ «ФокусОПД»

3.6 ИСБ «OnGuardAccess»

4. Основные рекомендации по выбору средств и систем контроля доступа

4.1 Общие вопросы выбора СКУД

4.2 Выбор СКУД по техническим показателям

4.3 Выбор СКУД по

4.4 Выбор биометрических СКУД

Вывод

Литература

Введение

Тема курсовой работы «Выбор систем контроля и управления доступом».

Защита любого объекта включает несколько рубежей, число которых зависит от уровня режимности объекта. При этом во всех случаях важным рубежом будет система управления контроля доступом (СКУД) на объект.

Хорошо организованная с использованием современных технических средств СКУД позволит решать целый ряд задач.

При реализации конкретных СКУД используют различные способы и реализующие их устройства для идентификации и аутентификации личности. Следует отметить, что СКУД являются одним из наиболее развитых сегментов рынка безопасности как в России, так и за рубежом. По данным ряда экспертов ежегодный прирост рынка СКУД составляет более 25 %. Число специалистов, работающих в сфере технических систем безопасности, превысило 500 тыс. человек.

Важной особенностью рынка СКУД является то, что потребители стали покупать более дорогие исполнительные устройства, причем иностранного производства. Другой особенностью современных СКУД является внедрение технологии смарткарты, вместо классических проксимитикарт, технологии дальней идентификации (частоты 800900 МГц и 2,45 ГГц).

Цель работы – ознакомиться с различными системами СКУД и на основе полученных знаний уметь выбрать на практике.

1. Автономные и сетевые системы контроля и управления доступом

1.1 Автономные СКУД

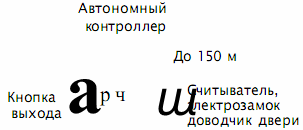

1. СКУД «ПроходА» (рис 1) и СКУД «ПроходМА» (рис. 2). Обе системы являются автономными. Первая предназначена для контроля доступа на одну точку прохода (в данном случае дверь), вторая на несколько точек прохода и состоит из отдельных автономных систем. В каждой автономной системе управление доступом осуществляется автономно работающим контроллером и служит для контроля входов людей в помещение (офис, комнату, кабинет, склад, зону и т.д.).

Реклама

Рис. 1. Структурная схема СКУД «ПроходА»

Каждый сотрудник или посетитель предприятия получает идентификатор (электронный ключ) пластиковую карточку или брелок с содержащимся в ней индивидуальным кодом. Загрузка кодов электронных ключей в контроллер и задание времени разблокировки пункта прохода осуществляется с помощью мастеридентификатора (мастеркарты). Пользователь имеет возможность самостоятельно определить любую из используемых карт в качестве мастеркарты путем манипуляций с микропереключателем на плате контроллера. Удаление кодов электронных ключей, используемых для прохода, осуществляется с помощью повторной записи или перезаписи мастеркарты.

Рис. 2. Структурная схема СКУД «ПроходМА»

У входа в помещение устанавливается считыватель, который считывает с карточек их код и передает эту информацию в контроллер системы. Индикация считывания кода, разблокировки двери, отказа в доступе (например, при предъявлении «неизвестной карты»), а также текущего режима при программировании и загрузке кодов карт осуществляется с помощью управляемого светодиода или биппера (звукового индикатора) считывателя, подключенного к контроллеру.

В системе каждому коду поставлена в соответствие информация о разрешении доступа владельца карточки в помещение. На основе сопоставления этой информации контроллер открывает или блокирует проход через дверь, т. е. управляет исполнительным устройством (электрозамком или электрозащелкой), подключенным к контроллеру. Кроме считывателя и исполнительного устройства к контроллеру подключается кнопка выхода, после нажатия на которую можно выйти из помещения, а на дверь устанавливается доводчик.

Преимущества первой системы: энергонезависимая память, проксимити и Вигандасчитыватели, наличие индикатора падения напряжения, диапазон рабочих температур (0...40) °С, питание 12,6 В.

Типовой состав оборудования системы с одним пунктом прохода через дверь в варианте с проксимитисчитывателями контроллер TSS201W/p, карточки HID, считыватель на вход ProxPoint, в варианте с «тачмемори» считывателями контроллер TSS201AT/p, считыватель на вход ТМ05, ключбрелок Dallas. Для обоих вариантов дополнительное оборудование включает кнопку выхода RTE, доводчик двери TS77, электрозамок CISA 15004.

Реклама

Во второй системе, если сотруднику разрешен доступ в несколько помещений, то код его электронного ключа заносится в соответствующие контроллеры этих помещений. Таким образом, сотрудник пользуется только одним «ключом» для доступа в нужную ему комнату. Для системы на основе контроллера TSS201W характерно: энергонезависимая память, наличие индикатора падения напряжения, использование проксимити, Вигандасчитывателей. Возможен вариант системы с «тачмемори»считывателями.

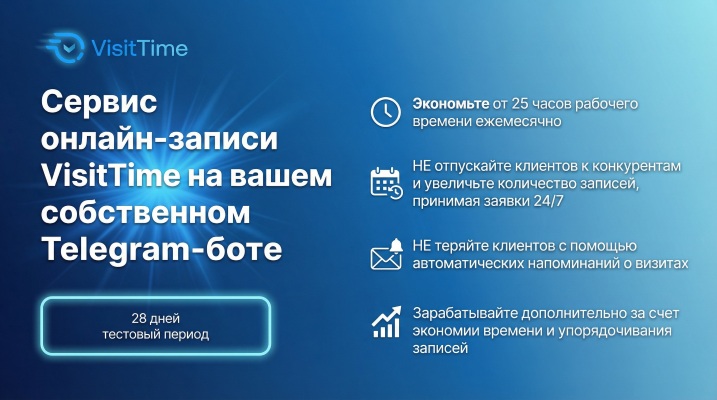

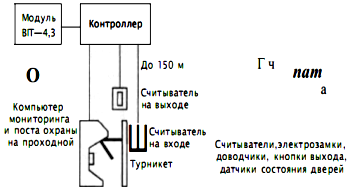

2. СКУД «Проходная1» система контроля и управления доступом с одной точкой прохода через турникет, выполненная на базе программного комплекса TSS2000Profi. Система «Проходная1» предназначена для решения задачи автоматизированного контроля и управления проходом на территорию предприятия и выходом с нее персонала и посетителей через одну точку прохода турникет. Число контролируемых пунктов прохода может быть легко увеличено включением в систему дополнительных контроллеров и оборудования точек прохода. Система также позволяет организовать учет рабочего времени сотрудников и может быть использована на небольших предприятиях и организациях. Структурная схема СКУД «Проходная1» приведена на рис. 3.

Каждый сотрудник или посетитель предприятия получает идентификатор (электронный ключ) пластиковую карточку или брелок с содержащимся в ней индивидуальным кодом. Электронные ключи выдаются в результате регистрации перечисленных лиц с помощью средств системы. Паспортные данные, фото (видеоизображение) и другие сведения о владельце электронного ключа заносятся в персональную электронную карточку. Персональная электронная карточка владельца и код его электронного ключа объединяются и заносятся в специально организованные компьютерные базы данных.

Рис. 3. Структурная схема СКУД «Проходная1»

У входа на предприятие на панели турникета или рядом с ним устанавливаются считыватели, которые считывают с карточек их код и передающие эту информацию в контроллер системы. Работник организации или посетитель, имеющий электронный ключ, подходит к турникету и предъявляет его считывателю.

Одновременно с этим на экране компьютера, установленного на проходной, появляется изображение и основная информация о владельце «ключа», занесенная в базу данных системы. В системе каждому коду поставлена в соответствие информация о правах доступа владельца карточки. На основе сопоставления этой информации и ситуации, при которой была предъявлена карточка, система принимает решение: контроллер открывает или блокирует проход через турникет.

Если в данное время для владельца предъявленного электронного ключа разрешен проход через данный турникет, система автоматически разблокирует его. Если же действует запрет на проход или предъявлен не зарегистрированный «ключ», то турникет останется в заблокированном состоянии, а на экране компьютера поста охраны появится надпись о запрете с указанием причины отказа в доступе. Одновременно с этим компьютер воспроизводит соответствующее речевое сообщение. Например: «Вход заблокирован. Истек срок действия ключа!» или «Запрет по времени!», «Внимание! Предъявлен неизвестный ключ!» и т.п.

Сотрудник службы безопасности, который дежурит на проходной, в любой момент времени может вмешаться в работу системы сравнить фотографию на экране и входящего человека, а затем заблокировать или разблокировать турникет, нажав кнопку клавиатуры компьютера или выносного пульта управления турникетом.

Все факты предъявления «ключей» и связанные с ними действия (проходы, факты срабатывания датчика и нажатия кнопки турникета и т. д.) фиксируются в контроллере, автоматически заносятся в журнал событий («системный журнал»), связанных с проходом через турникет проходной и сохраняются в компьютере. Причем для каждого события указывается: его характер, дата, время, код предъявляемого «ключа» и Ф. И. О. его владельца или дежурного оператора, нажавшего кнопку.

Подобным же образом регулируется и выход с предприятия. Причем в том случае, если выходящий человек является посетителем организации, получившим разовый пропуск (ключ), система напомнит дежурному на проходной о необходимости изъятия у него временно выданного ключа звуковым или речевым сообщением типа: «Внимание, гость! Просьба забрать ключ».

Информация о событиях, вызванных предъявлением карточек, может быть использована в дальнейшем для получения отчетов по учету рабочего времени, нарушениям трудовой дисциплины и др. Момент первого входа через проходную, интерпретируется системой в процессе учета рабочего времени как начало, а момент последнего выхода как конец рабочего дня владельца предъявленного электронного ключа.

Если в течение рабочего дня какому-либо сотруднику необходимо неоднократно входить и выходить через проходную, то при формировании отчетов о рабочем времени, система суммирует отдельные промежутки времени пребывания его на территории организации.

В системе «Проходная» применен контроллер TSS-Office, который предназначен для обработки информации от считывателей карточек («ключей»), принятия решения и управления исполнительным устройством (турникетом) в режиме реального времени.

Контроллер обеспечивает контроль прохода сотрудников и посетителей через турникет, формирует базу событий, хранит коды ключей (карточек), поддерживает связь с компьютером через интерфейсный модуль BIT 4,3. В эту серию контроллеров входят двухпортовые контроллеры 2 типов Т и W, предназначенные, соответственно, для подключения двух считывателей «тач-мемори»идентификаторов или двух считывателей с интерфейсом Виганда (2648 бит).

Наличие встроенного календаря-часов и энергонезависимой памяти, в которой могут храниться коды идентификаторов, назначенные для них ограничения доступа, а также значительное число сообщений о событиях, позволяют контроллеру системы функционировать без подключения к компьютеру длительное время. В памяти контроллера сохраняется 504 кода, 7444 сообщения, 16 временных зон, 256 расписаний доступа по определенным датам.

Элементы оборудования пункта прохода через проходную включают: считыватели на вход и на выход (считывают код карточкиключа пользователя и обеспечивают его ввод в контроллер при проходе через турникет), турникет, пульт (кнопка) управления турникетом.

Компьютер проходной является компьютером мониторинга системы и непосредственно компьютером проходной. Компьютер выводит данные из базы (электронная форма пропуска) непосредственно охраннику на пункт прохода при прохождении через турникет владельца пропуска. В составе системы используются обычные IBM-совместимые компьютеры со следующими параметрами: процессор типа Pentium, Celeron, оперативная память объемом не менее 64 Мбайт, SVG-Aмонитор и видеокарта, поддерживающими разрешение не менее 800 х 600 точек и глубину цвета 24 бит (16,7 млн. цветов).

Система может функционировать в автономном режиме работы через 3 с после отключения связи между контроллером и компьютером в результате повреждения линии связи, отключения сети питания в здании, при выходе из строя компьютера. В этом случае работает только режим контроля прохода через турникет, а режимы показа фотографий не работают.

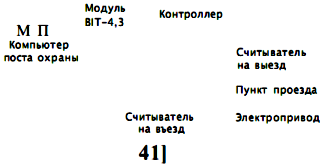

3. СКУД «Проходная-М» система контроля и управления доступом с одной точкой прохода через турникет и организацией контроля доступа для четырех точек прохода внутри предприятия. Система выполнена на базе программного комплекса TSS2000-Profi и предназначена для решения задачи автоматизированного контроля и управления входом/выходом на территорию предприятия персонала и посетителей через проходную, а также для контроля доступа во внутренние помещения предприятия (в данном случае четыре комнаты). Система также позволяет организовать учет рабочего времени сотрудников, получать разнообразные отчеты о событиях в системе. Структурная схема СКУД «Проходная-М» приведена на рис. 4.

Рис. 4. Структурная схема СКУД «ПроходнаяМ»

Сотрудники или посетители предприятия получают идентификатор (электронный ключ) пластиковую карточку или брелок с содержащимся в ней индивидуальным кодом. Электронные ключи выдаются в результате регистрации перечисленных лиц с помощью средств системы. Паспортные данные и другие сведения о доступе владельца электронного ключа заносятся в персональную электронную карточку. Персональная электронная карточка владельца и код его электронного ключа объединяются и заносятся в специально организованные компьютерные базы данных. Имеется возможность поиска, сортировки и отбора в базе данных электронных карточек зарегистрированных владельцев ключей по самым различным критериям. Затем происходит загрузка кодов электронных ключей в контроллер и программирование контроллера с помощью программного обеспечения.

Система позволяет:

просто и наглядно загружать и выборочно удалять из памяти контроллера коды электронных ключей, предназначенных для прохода;

задавать объектовые и временные ограничения доступа как для отдельных владельцев ключей, так и для групп владельцев, выделенных по какому-либо признаку;

для каждого из зарегистрированных в системе ключей определить срок его действия;

при установке ограничений доступа для владельца ключа можно задать номера зон доступа, представляющих собой списки дверей, через которые данный владелец может входить и выходить из помещений и здания.

СКУД «Проходная-М» функционирует аналогично СКУД «Проходная-1», описанной выше.

В системе также осуществляется контроль доступа во внутренние помещения предприятия (в рассматриваемой системе 4 комнаты). Причем в особо важных помещениях (например, бухгалтерия, склад или др.) считыватели устанавливаются на входе и выходе, а в других комнатах только на входе.

Выход из этих помещений осуществляется при нажатии на кнопку выхода.

На основе сопоставления информации о правах доступа и ситуации, при которой был предъявлен «ключ», система принимает решение: контроллер открывает или блокирует проход через двери, переводит помещение в режим охраны, включает сигнал тревоги и т.д.

Программное обеспечение системы позволяет вести учет рабочего времени сотрудников и посетителей, которым выданы «ключи», получать разнообразные отчеты о событиях в системе за выбранные промежутки времени.

Например, все события (информация о всех или произвольно выбранных событиях), нарушения (информация о нарушениях рабочего графика), проходы (информация о проходах в помещения всех или выбранных лиц, рабочее время (учет рабочего времени всех или выбранных лиц).

Если в течение рабочего дня какомулибо сотруднику необходимо неоднократно входить и выходить через проходную, то при формировании отчетов о рабочем времени система суммирует отдельные промежутки времени пребывания его на территории организации. Важной особенностью системы является то, что любой владелец ключа, проникший в здание, минуя проходную (код его ключа не был считан считывателем на входе проходной), не сможет войти ни в одну из контролируемых системой дверей.

При необходимости проводить визуальный мониторинг объектов можно также и в режиме отображения поэтажных планов, на которых наглядно отображается ситуация в здании. Контролируемые пункты прохода в помещения обозначаются на планах пиктограммами или значками, вид или цвет которых может меняться в зависимости от состояния соответствующего объекта. (Например, в случае блокировки оператором какой-либо двери, ее пиктограмма на поэтажном плане приобретает желтую подсветку, а при взломе двери периодически вспыхивает красным цветом.) В момент возникновения нештатного события на экране компьютера автоматически или по команде пользователя разворачивается план нужного этажа, на котором указывается место или объект, с которым связано тревожное событие. Это позволяет даже наиболее слабо подготовленному оператору быстро оценить ситуацию, подтвердить получение сигнала тревоги и принять правильное решение.

Система может круглосуточно функционировать в двух основных режимах: в комплексном, когда работой системы управляет компьютер мониторинга, и в автономном режиме работы контроллера.

В автономный режим система переходит:

по команде администратора системы (например, в случае необходимости замены или подключения какого-либо элемента, перед проведением профилактики и т.д.);

автоматически через 3 с после отклячения связи между контроллером и компьютером в результате повреждения линии связи, отключения сети питания в здании, при выходе из строя компьютера.

В этом режиме контроллер управляет проходом через проходную и доступом в помещения владельцев тех электронных ключей, коды которых были занесены в память контроллера, а также фиксирует в памяти информацию о событиях, связанных с проходами через эти точки прохода. После запуска программного обеспечения и перехода системы в сетевой режим эта информация автоматически переписывается в «системный журнал» компьютера.

Продолжительность автономной работы системы в случае отсутствия электропитания в сети может достигать 8 ч. Доступ к базе электронных карточек, содержащих информацию о зарегистрированных владельцах ключей, открыт только для уполномоченных сотрудников после ввода личного кода.

Контроллеры серии TSS2018W, TSS2018T имеют восемь портов, к каждому из которых можно подключить оборудование одной точки прохода.

Каждый из портов контроллера имеет канал для подключения считывателя, датчика состояния пункта прохода (двери), кнопки открывания двери и релейный выход для управления исполнительным устройством.

Контроллер имеет энергонезависимую память, встроенный календарь часы. Интерфейс подключаемых считывателей: Т для считывателей идентификаторов типа «тачмемори», W для считывателей с интерфейсом Виганда (2648 бит).

4. СКУД «Проезд» система контроля и управления въездом/выездом автотранспорта, выполненная на базе программного комплекса TSS2000Profi. Исполнительные устройства: шлагбаум или управляемые ворота.

Идентификаторы: магнитные и проксимтикарты, ключи «тач-мемори» или автомобильные: проксимитиметки (автотаги). Система может быть использована на предприятиях, автобазах, складских, товарных, продуктовых и др. базах для учета парка собственного автотранспорта, для автоматического учета времени въезда/выезда собственного транспорта, а также транспорта поставщиков и потребителей. Структурная схема СКУД «Проезд» приведена на рис. 5.

Рис. 5. Структурная схема СКУД «Проезд»

Сотрудник или посетитель предприятия, въезжающий на объект получает идентификатор (электронный ключ) пластиковую карточку с содержащимся в ней индивидуальным кодом. Паспортные данные, сведения об автотранспорте и другие сведения о владельце электронного ключа заносятся в персональную электронную карточку. Персональная электронная карточка владельца и код его электронного ключа объединяются и заносятся в специально организованные компьютерные базы данных.

У въезда на территорию устанавливаются считыватели, которые считывают с карточек их код и передают эту информацию в контроллер системы.

Самый надежный и эффективный вариант использование проксимитикарт, позволяющих проводить идентификацию на расстоянии. При въезде на территорию водителю не нужно выходить из машины или даже подъезжать вплотную к считывателю. Достаточно держать проксимитикарту сбоку у окна автомобиля на сравнительно большом расстоянии.

Среди предлагаемых систем есть системы, которые позволяют идентифицировать не только водителя, но и сам автомобиль. Например, разработаны специальные проксимтиметки (автотаги), которые крепятся на днище машины. Для считывания таких меток применяются считыватели с большой дальностью действия. Например, считыватель Maxi Prox фирмы HID может прочитать на расстоянии до 2 м. Автомашина подъезжает к воротам или шлагбауму, останавливается перед соответствующей разметкой на асфальте, и метка автоматически считывается.

В системе каждому коду поставлена в соответствие информация о правах въезда на территорию владельца карточки. На основе сопоставления этой информации и ситуации, при которой была предъявлена карточка, система принимает решение: контроллер открывает или блокирует шлагбаум или автоматические ворота, включает сигнал тревоги и т. д.

Все факты предъявления карточек и связанные с ними действия (въезды, выезды, тревоги и т. д.) фиксируются в контроллере, автоматически заносятся в журнал событий, связанных с проездом через ворота или шлагбаум и сохраняются в компьютере.

Система может круглосуточно функционировать в двух основных режимах: в комплексном, при котором работой системы управляет компьютер мониторинга, и в автономном режиме работы контроллера. В автономный режим система переходит:

по команде администратора системы (например, в случае необходимости замены или подключения какоголибо элемента, перед проведением профилактики и т. д.);

автоматически через 3 с после отключения связи между контроллером и компьютером, между компьютерами удаленных объектов в результате повреждения линии связи, отключения сети питания в здании, при выходе из строя компьютера.

В этом режиме контроллер управляет проездом через ворота или шлагбаум владельцев тех электронных ключей, коды которых были занесены в память контроллера, а также фиксирует в памяти информацию о событиях, связанных с проездом через эти точки. После запуска программного обеспечения и перехода системы в сетевой режим эта информация автоматически переписывается в «системный журнал» компьютера.

Информация о событиях, вызванных предъявлением карточек, может быть использована в дальнейшем для получения различных отчетов по учету рабочего времени, нарушениям трудовой дисциплины и др.

В эту серию контроллеров входят двухпортовые контроллеры для подключения двух считывателей идентификаторов.

В памяти контроллера сохраняются 504 кода идентификаторов пользователей, 7444 сообщения о событиях, а также сведения о расписании доступа по определенным датам (16 временных зон, 256 праздников).

Наличие встроенного календарячасов и энергонезависимой памяти, в которой могут храниться коды идентификаторов, назначенные для них ограничения доступа, а также значительное число сообщений о событиях, позволяют контроллерам системы функционировать без подключения к компьютеру длительное время.

Для организации нескольких контролируемых пунктов проезда на территорию можно расширить систему, т. е. добавить в нее оборудование, аналогичное описанному (контроллер и элементы оборудования пункта проезда), в соответствии с необходимым числом контролируемых пунктов. Компьютер в данном случае один на всю систему в целом.

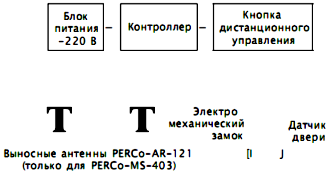

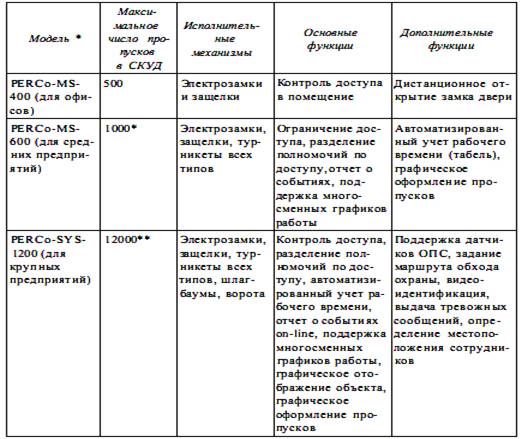

5. СКУД серии «PERCoMS400». Обобщенная функциональная схема системы СКУД серии «PERCoMS400» приведена на рис. 6.

Рис. 6. Структурная схема СКУД серии «PERCoMS400»

Системы серии PERCoMS400 с открыванием замка по предъявлению

бесконтактных карт доступа эффективны при установке на входные двери, на двери кабинетов и служебных (подсобных) помещений офисов, банков, складов, магазинов.

При установке системы на входные двери дополнительно могут быть подключены переговорные (аудио) видеоустройства.

Системы серии PERCoMS400 могут использоваться в сочетании с более сложными системами контроля и управления доступом. При этом одни и те же карточки могут служить пропусками на все разрешенные к доступу объекты. Максимальное число пользователей для систем PERCoMS400 составляет примерно 500 человек. В настоящее время серия PERCoMS400 имеет несколько моделей. Для предприятия с большей численностью сотрудников целесообразно рассмотреть использование систем PERCoS600 или PERCoSYSTEM12000.

Система контроля доступа PERCoMS401 предназначена для работы с бесконтактными карточками фирмы Motorola. Имеет простую (для монтажа) компактную моноблочную конструкцию. Состоит из контроллера PERCo

СМ401 со встроенным считывателем и блока питания. Дальность считывания карт составляет примерно 10 см. Система рассчитана на работу при температуре от 10 до +45 °С и влажности до 95 % при 25 °С.

Система контроля доступа PERCoMS402 предназначена для работы с бесконтактными карточками фирмы НЮ. Состоит из компактного контроллера PERCoCM402 со встроенным считывателем и блока питания. Дальность считывания карт до 10 см. Контроллер выпускается в варианте для наружного (уличного) применения и может работать при температуре от 25 до +50 °С и влажности до 95 % при 25 °С.

Система контроля доступа PERCoMS403 предназначена для работы с бесконтактными карточками HID. Состоит из компактного контроллера PERCoRE121, малогабаритной выносной антенны PERCoAR121 и блока питания. Контроллер устанавливается внутри охраняемого помещения. К одному контроллеру можно подключить одну или две выносных антенны. Антенна размещается в пластиковом корпусе, залитом компаундом, защищающим ее как от механических повреждений, так и от воздействий внешней среды. Она обеспечивает дальность считывания карт до 10 см. Система рассчитана на работу при температуре от 40 до +50 °С и влажности до 100 %.

PERCoMS403 отличается от других систем серии повышенной вандалозащищенностыо и возможностью эксплуатации в неблагоприятных климатических условиях.

Система контроля доступа PERCoMS404 предназначена для работы с бесконтактными карточками HID. Состоит из компактного контроллера PERCoСМ404, малогабаритной выносной антенны PERCoAR301 (позволяет не доставать карту из бумажника или сумки, чтобы открыть замок) и блока питания.

Она обеспечивает дальность считывания карт до 30 см. Система рассчитана на работу при температуре от 25 до +50 °С и влажности до 98 %.

Система /шаткого доступа PERCoS700 предназначена для управления доступом и автоматизации расчетов. В качестве билетов в системе используются бесконтактные смарткарты или карты с магнитной полосой. Сфера применения системы: горнолыжные курорты, выставочные центры, аттракционы, спортивнооздоровительные комплексы, аквапарки, пляжи, плавательные бассейны т.п.

Для системы PERCoS700 характерна автономная работа всех компонентов без объединения в сеть. Работа системы PERCoS700 основана на использовании пластиковых карт в качестве «электронных кошельков», в которые заносится вся необходимая информация о типе карты и произведенном платеже. Поскольку вся информация находится на самой карте, то отпадает необходимость передачи данных об оплаченных картах в контроллеры, управляющие турникетами в пунктах прохода. В качестве билетов в системе используются бесконтактные смарткарты или контактные карты с магнитной полосой. Система обеспечивает решение следующих задач:

организацию доступа владельца карты к месту предоставления оплаченных услуг;

кодирование карт доступа (условия доступа, вид и объем предоплаченных услуг);

регистрация действий оператора при выдаче карт доступа;

регистрация всех событий при пользовании оплаченными услугами владельца карты;

информирование владельца карты о текущем статусе карты;

формирование отчетов: интенсивность пользования услугами, загрузка кассиров, число проданных билетов за определенный промежуток времени и т.п.

Программное обеспечение PERCoS700 предназначено для описания параметров функционирования системы, а также сбора и обработки информации, поступающей от них. ПО системы имеет удобный и понятный пользователям интерфейс и не требует специального обучения.

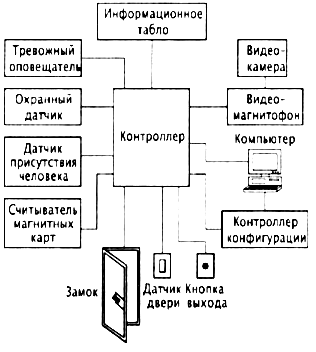

6. Система ограничения доступа к банкомату PERCoS800 предназначена для обеспечения безопасности клиентов при совершении операций и предотвращения вандализма. Структурная схема СКУД «PERCoS800» приведена на рис. 7.

Система решает следующие задачи:

организация доступа к банкомату владельцев пластиковой карты платежной системы из числа обслуживаемых данным банкоматом,

ограничение доступа к банкомату лиц, у которых отсутствует пластиковая карта и лиц, имеющих карту с истекшим сроком действия;

слежение за датчиком присутствия человека в зоне самообслуживания и датчиком охранной сигнализации;

световая индикация присутствия человека в помещении;

реакция на тревожную ситуацию оповещение о тревоге на пульт охраны или оповещатель, включение видеозаписи.

Система управляет замком, установленным на дверь, закрывающую доступ к банкомату. Для того чтобы попасть в помещение, где расположен банкомат, клиент предъявляет считывателю любую банковскую карту, обслуживаемую данным банкоматом.

Рис. 7. Структурная схема СКУД «PERCoS800»

Пока клиент не завершит необходимые банковские операции и не покинет помещение, нажав кнопку «Выход», система не впустит в помещение других лиц. Этим обеспечивается безопасность клиента во время нахождения в зоне самообслуживания банкомата. Охрана помещения обеспечивается с помощью датчиков объема и охраны. Если было разбито стекло на двери или превышено допустимое время нахождения у банкомата, система подает сигнал тревоги и включает видеозапись. Объемный датчик позволяет отслеживать такие ситуации, когда человек предъявил карту, открыл дверь, но передумал входить и захлопнул дверь. В этом случае блокировка замка будет снята и доступ к банкомату следующего посетителя не будет запрещен.

Система распознает магнитные пластиковые карты 10 любых платежных систем.

В ее состав входят: контроллер управления доступом, контроллер конфигурации системы, считыватель магнитных карт, мастеркарта, электромеханический замок, датчик двери и датчики объема. Дополнительно в состав системы может входить информационное табло «Занято/Свободно» и устройство видеозаписи (видеомагнитофон с подключенной к нему видеокамерой). Контроллер управления доступом обеспечивает доступ клиента в зону самообслуживания банкомата, слежение за датчиками охраны и присутствия человека около банкомата, управление замком, информационным табло, сигнализатором тревоги и устройством включения видеомагнитофона. Один контроллер конфигурации (и одно программное обеспечение) может обслуживать любое число банкоматов. Вместо контроллера конфигурации может использоваться переносной компьютер.

Программное обеспечение системы PERCoS800 предназначено для настройки параметров конфигурации системы, например, списка карт, обслуживаемых данным банкоматом, предельного времени нахождения клиента в зоне самообслуживания банкомата, необходимости контроля срока действия карты. Оно работает под управлением MS Windows 98/NT/2000 и имеет удобный современный интерфейс.

Доступ к управлению системой PERCoS800 защищается системой паролей.

1.2 Сетевые системы контроля и управления доступом

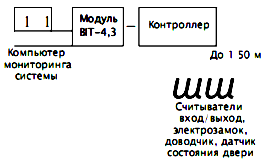

1. СКУД «ПроходС» система контроля доступа на одну точку прохода с организацией учета рабочего времени Является сетевой (компьютерной) системой, выполненной на базе программного комплекса TSSOffice. Это программноаппаратный комплекс, управляемый компьютером мониторинга.

Система предназначена для контроля входа/выхода людей в помещение (офис, комнату, кабинет, склад, зону и т. д.). Система также позволяет организовать учет рабочего времени сотрудников, получать разнообразные отчеты о событиях в системе. Структурная схема СКУД «ПроходС» показана на рис. 8.

Рис. 8. Структурная схема СКУД «ПроходС»

При проходе сотрудник или посетитель предприятия получает идентификатор (электронный ключ) пластиковую карточку или брелок с содержащимся в них индивидуальным кодом. Электронные ключи выдаются в результате регистрации перечисленных лиц с помощью средств системы. Паспортные данные и другие сведения о доступе владельца электронного ключа заносятся в персональную электронную карточку. Персональная электронная карточка владельца и код его электронного ключа объединяются и заносятся в специально организованные компьютерные базы данных. При загрузке кодов электронных ключей в контроллер задаются временные ограничения доступа для каждого ключа. На входе в помещение и на выходе из него устанавливаются считыватели, которые считывают с карточек их код и передающие эту информацию в контроллер системы. Для каждого из зарегистрированных в системе ключей можно определить срок его действия. На основе сопоставления информации и ситуации, при которой была предъявлена карточка, система принимает решение: контроллер открывает или блокирует проход через дверь, переводит помещение в режим охраны, включает сигнал тревоги и т. д. Все факты предъявления карточек и связанные с ними действия (проходы, тревоги и т. д.) фиксируются в контроллере, автоматически заносятся в специальную базу данных на жестком диске компьютера («системный журнал»).

Доступ к базе электронных карточек, содержащих информацию о зарегистрированных владельцах ключей, открыт только для уполномоченных сотрудников после ввода личного кода.

Программное обеспечение системы позволяет вести учет рабочего времени сотрудников и посетителей, которым выданы «ключи», получать разнообразные отчеты о событиях в системе за выбранные промежутки времени. Система может круглосуточно функционировать в двух основных режимах: в комплексном, при котором работой системы управляет компьютер мониторинга, и в автономном режиме работы контроллера.

В автономный режим система переходит:

по команде администратора системы (например, в случае необходимости замены или подключения какоголибо элемента, перед проведением профилактики и т. д.);

автоматически через 3 с после отключения связи между контроллером и компьютером в результате повреждения линии связи, отключения сети питания в здании, при выходе из строя компьютера.

В этом режиме контроллер управляет доступом в помещение владельцев тех электронных ключей, коды которых были занесены в память контроллера, а также фиксирует в памяти информацию о событиях, связанных с доступом в помещение. После запуска программного обеспечения и перехода системы в сетевой режим эта информация автоматически переписывается в «системный журнал» компьютера, продолжительность автономной работы системы в случае отсутствия электропитания в сети может достигать 8 ч.

Контроллер системы ограничения доступа одной точки прохода TSS-Office предназначен для обработки информации от считывателей карточек, принятия решения и управления исполнительными устройствами в режиме реального времени. Контроллер обеспечивает контроль прохода сотрудников и посетителей через дверь, формирует базу событий, хранит коды ключей (карточек), поддерживает связь с компьютером через интерфейсный модуль В1Т4,3. В используемую серию контроллеров входят двухпортовые контроллеры двух типов Т и W, предназначенные, соответственно, для подключения двух считывателей идентификаторов «тачмемори» или двух считывателей с интерфейсом Виганда (2648 бит). В памяти контроллера сохраняются 504 кода, 7444 сообщения, 16 временных зон, 256 расписаний доступа по определенным датам. Элементы оборудования пункта прохода через дверь стандартные.

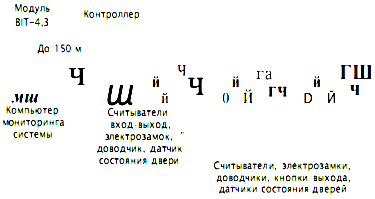

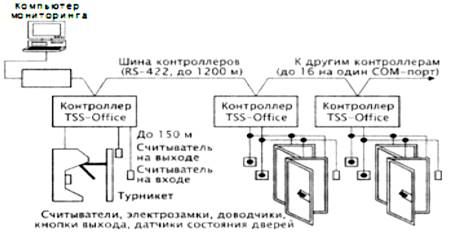

2. СКУД «ПроходМС» сетевая система контроля доступа для нескольких точек прохода с организацией учета рабочего времени, выполненная на базе программного комплекса TSSOffice. Система предназначена для контроля входа/выхода людей в офис и доступ во внутренние помещения офиса (в данном случае шесть комнат). Система также позволяет организовать учет рабочего времени сотрудников, получать разнообразные отчеты о событиях в системе. Структурная схема СКУД «ПроходМС» приведена на рис. 9. Функционирует аналогично СКУД «ПроходС».

Рис. 9. Структурная схема СКУД «ПроходМС»

Допуск осуществляется с использованием идентификатора (электронного ключа) пластиковой карточки или брелка с содержащимся в них индивидуальным кодом. Паспортные данные и другие сведения о доступе владельца электронного ключа заносятся в персональную электронную карточку. Персональная электронная карточка владельца и код его электронного ключа объединяются и заносятся в специально организованные компьютерные базы данных.

В системе каждому коду поставлена в соответствие информация о правах доступа владельца электронного ключа. Считыватели также устанавливаются на входах дверей во внутренние помещения офиса. Причем в особо важных помещениях (например, бухгалтерия, склад и др.) считыватели устанавливаются на входе и выходе, а в других комнатах только на входе. Выход из этих помещений осуществляется при нажатии на кнопку выхода.

Регулирование доступа осуществляется только с учетом полных запретов на доступ в то или иное помещение, а временные интервалы запрета доступа не учитываются.

Контроллеры серии TSS2018W, TSS2018T, TSS имеют восемь портов, к каждому из которых можно подключить оборудование одной точки прохода.

Каждый из портов контроллера имеет каналы для подключения считывателя, датчика состояния пункта прохода (двери), кнопки открывания двери и управления исполнительным устройством. Контроллер имеет энергонезависимую память и встроенный календарьчасы. В памяти контроллера сохраняются 2000 кодов и 2000 сообщений о событиях.

Интерфейс подключаемых считывателей: Т для считывателей идентификаторов типа «тачмемори», W для считывателей с интерфейсом Виганда (2648 бит).

Элементы оборудования пункта прохода через дверь: считыватели на вход и на выход, датчик состояния двери, электрозамок, доводчик двери.

Компьютер (обычный IBMсовместимый) является компьютером мониторинга системы, хранит базу данных пользователей, формирует журналы событий и учета рабочего времени.

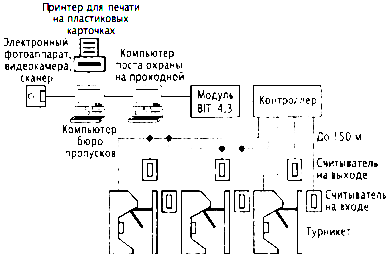

3. СКУД «Проходная бюро нропусков» система контроля и управления доступом с поддержкой всех функций бюро пропусков и проходной для трех точек прохода, оборудованных турникетами, а также автоматизированной выдачи электронных пропусков. Система позволяет вести протоколирование событий доступа, действий операторов и данных о работе оборудования в «системном журнале», а также вести учет рабочего времени, формировать отчеты на основе выбранных критериев с возможностью просмотра на экране и печати на принтере. Система выполнена на базе программного комплекса TSS2000Profi. Структурная схема СКУД СКУД «Проходная бюро пропусков» приведена на рис. 10.

В качестве идентификатора (электронного ключа) используется пластиковая карточка или брелок с содержащимся в них индивидуальным кодом. Перед выдачей электронного ключа его код и данные о его будущем владельце заносятся в базу данных системы.

Рис. 10. Структурная схема СКУД «Проходная бюро пропусков»

Необходимые текстовые данные (Ф. И. О., должность, подразделение, паспортные данные и т. д.) вводятся в поля с помощью клавиатуры компьютера. В специальное окно «карточки» заносится изображение владельца электронного ключа. В процессе задания ограничений доступа можно указать начальную и конечную дату периода действия «ключа», а также доступные пункты прохода (турникеты) и интервалы времени по дням недели, в течение которых можно пройти через указанные турникеты с помощью данного электронного ключа. Причем ограничения доступа, заданные для какого-либо из сотрудников или посетителей, можно с помощью нажатия двух клавиш автоматически распространить на всех или на выбранных по какому-либо критерию владельцев «ключей» (например, на работников определенного отдела). Полная процедура регистрации занимает не более 23 мин.

У входа на предприятие на панели турникета или рядом с ним устанавливаются считыватели, которые считывают с карточек их код и передающие эту информацию в контроллер системы. В системе каждому коду поставлена в соответствие информация о правах доступа владельца карточки. На основе сопоставления этой информации и ситуации, при которой была предъявлена карточка, система принимает решение: контроллер открывает или блокирует проход через турникет. Все факты предъявления «ключей» и связанные с ними действия (проходы, факты срабатывания датчика и нажатия кнопки турникета и т. д.) фиксируются в контроллере, автоматически заносятся в журнал событий, связанных с проходом через турникет проходной, и сохраняются в компьютере.

Причем для каждого события указывается: его характер, дата, время, код предъявляемого «ключа» и Ф. И. О. его владельца или дежурного оператора, нажавшего кнопку. Подобным же образом регулируется и выход с предприятия. Информация о событиях, вызванных предъявлением карточек, может быть использована в дальнейшем для получения отчетов по учету рабочего времени, нарушениям трудовой дисциплины и др.

Контроллеры серии TSS2018W, TSS2018T имеют восемь портов, к каждому из которых можно подключить оборудование одной точки прохода. Контроллер имеет энергонезависимую память и встроенный календарьчасы. В памяти контроллера сохраняются 2000 кодов и 2000 сообщений о событиях.

Интерфейс подключаемых считывателей: Т для считывателей идентификаторов типа «тачмемори», W для считывателей с интерфейсом Виганда. Компьютер бюро пропусков работает под управлением компьютера мониторинга, хранит базу данных пользователей, вносит в нее изменения, управляет вводом фотоизображений в базу данных, управляет печатью карточек-пропусков, автоматически формирует журналы событий и учета рабочего времени, формирует временные режимы доступа на объект для каждого пользователя. Электронный фотоаппарат обеспечивает ввод фотографии в компьютер, принтер предназначен для печати пластиковых карт, служебный считыватель считывает коды ключейкарточек пользователей при внесении их в базу данных и заполнении личных карточек.

Система может круглосуточно функционировать в двух основных режимах: в комплексном, когда работой системы управляет компьютер мониторинга, и в автономном режиме работы контроллера.

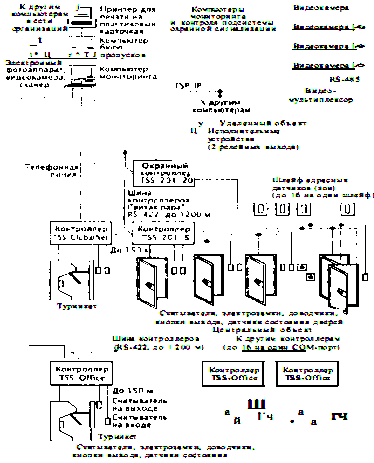

4. СКУД «Центр» система контроля доступа с контролем центральной проходной и пунктов прохода на удаленном объекте из головного офиса, выполненная на базе программного комплекса TSS2000Profi. В данной системе на удаленном объекте контролируется проход через проходную и в два помещения внутри здания. Система также позволяет организовывать учет рабочего времени сотрудников, получать разнообразные отчеты о событиях в системе. Вся информация в реальном режиме отображается на экранах компьютеров системы, в том числе на планах этажей зданий или планах территории. Структурная схема СКУД «Центр» приведена на рис. 11.

Рис. 11. Структурная схема СКУД «Центр»

Перед выдачей электронного ключа его код и данные о его будущем владельце заносятся в базу данных системы. Для занесения кода «ключа» оператору достаточно коснуться им контрольного считывателя, установленного на рабочем месте рядом с компьютером. Необходимые текстовые данные (Ф. И. О., должность, подразделение, паспортные данные и т. д.) вводятся в поля с помощью клавиатуры компьютера. В специальное окно «карточки» заносится изображение владельца электронного ключа. В процессе задания ограничений доступа можно указать начальную и конечную дату периода действия «ключа», а также доступные пункты прохода (турникеты) и интервалы времени по дням недели, в течение которых можно пройти через турникеты с помощью данного электронного ключа. Полная процедура регистрации занимает не более 23 мин.

При выходе посетителя в момент считывания кода система автоматически переводит выданный ему «ключ» в разряд свободных, а компьютер поста охраны на проходной выдает речевое сообщение типа: «Внимание! Гость организации, просьба забрать ключ!» После возвращения гостевого ключа в бюро пропусков он вновь может быть выдан очередному посетителю, а вся информация об ушедшем госте сохраняется в базе данных.

У входа на предприятие на панели турникета или рядом с ним устанавливаются считыватели, которые считывают с карточек их код и передающие эту информацию в контроллер системы. В системе каждому коду поставлена в соответствие информация о правах доступа владельца карточки. На основе сопоставления этой информации и ситуации, при которой была предъявлена карточка, система принимает решение: контроллер открывает или блокирует проход через турникет. Подобным образом регулируется и выход с предприятия. Информацию об этих событиях в любой момент можно просмотреть на экране компьютера.

В системе также осуществляется контроль доступа во внутренние помещения предприятия. Причем в особо важных помещениях (например, бухгалтерия, склад или др.) считыватели устанавливаются на входе и выходе. На основе сопоставления информации о правах доступа и ситуации, при которой был предъявлен «ключ», система принимает решение: контроллер открывает или блокирует проход через двери, переводит помещение в режим охраны, включает сигнал тревоги и т. д.

Все факты предъявления «ключей» и связанные с ними действия (проходы, факты срабатывания датчика и нажатия кнопки турникета и т. д.) фиксируются в контроллере, автоматически заносятся в журнал событий, связанных с проходом через турникет проходной и сохраняются в компьютере.

Причем для каждого события указывается: его характер, дата, время, код предъявляемого «ключа» и Ф. И. О. его владельца или дежурного оператора, нажавшего кнопку. Программное обеспечение системы позволяет вести учет рабочего времени сотрудников и посетителей, которым выданы «ключи», получать разнообразные отчеты о событиях в системе за выбранные промежутки времени. Если в течение рабочего дня какому-либо сотруднику необходимо неоднократно входить и выходить через проходную, то при формировании отчетов о рабочем времени система суммирует отдельные промежутки времени его пребывания на территории организации.

Важной особенностью системы является то, что любой владелец ключа, проникший в здание, минуя проходную (код его ключа не был считан считывателем на входе проходной), не сможет войти ни в одну из контролируемых системой дверей.

При значительных расстояниях между компьютерами, входящими в сеть системы, обмен данными может быть организован по оптоволокну, по телефонным линиям с помощью модемов, через Интернет. При необходимости проводить визуальный мониторинг объектов можно также и в режиме отображения поэтажных планов, на которых наглядно отображается ситуация в здании. В момент возникновения нештатного события на экране компьютера автоматически или по команде пользователя разворачивается план нужного этажа, на котором указывается место или объект, с которым связано тревожное событие. Это позволяет даже наиболее слабо подготовленному оператору быстро оценить ситуацию, подтвердить получение сигнала тревоги и принять правильное решение. Планы могут иметь иерархическую структуру типа «Общий подробный». В этом случае ситуация в зданиях отображается на общем схематичном плане, а при возникновении экстренного события раскрывается подробный план соответствующего этажа или помещения.

Система может круглосуточно функционировать в двух основных режимах: в комплексном, когда работой системы управляет компьютер мониторинга, и в автономном режиме работы контроллера.

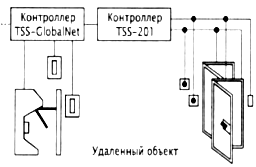

Продолжительность автономной работы системы в случае отсутствия электропитания в сети может достигать 24 ч.При использовании универсального программируемого контроллера TSSGlobalNet вместе с подключенными к нему контроллерами серии TSS201 (рис. 12) в случае повреждения всей компьютерной сети и обесточивания здания будет обеспечен контроль доступа и управление оборудованием с учетом всех расписаний и ограничений по дате, времени, зонам, а также сохранность всей информации, связанной с работой системы.

Рис. 12. Структурная схема СКУД с контроллерами TSSGlobalNet и TSS201

В случае обрыва линии связи система удаленного объекта функционирует самостоятельно и в полном объеме, а события, связанные с ее работой, сохраняются в локальном «системном журнале», хранящемся в контроллере TSSGlobalNet объекта. После восстановления связи локальный «системный журнал» и база основного объекта автоматически синхронизируются без остановки нормального функционирования системы.

Контроллеры серии TSS2018W, TSS2018T имеют восемь портов, к каждому из которых можно подключить оборудование одной точки прохода.

Интерфейс подключаемых считывателей: Т для считывателей идентификаторов типа «тачмемори», W для считывателей с интерфейсом Виганда (2648 бит).

В составе системы используются обычные IBMсовместимые компьютеры со следующими параметрами: процессор типа Pentium, Celeron, оперативная память объемом не менее 64 Мбайт, SVGAмонитор и видеокарта, поддерживающие разрешение не менее 800 х 600 точек и глубину цвета 24 бит (16,7 млн цветов).

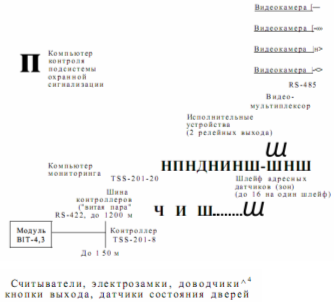

5. СКУД «ОфисИ» система контроля и управления доступом с организацией контроля прохода и контроля датчиков сигнализации и видеоконтроля, дистанционного управления видео и телекамерами. Система позволяет получать изображение от камер на экране компьютера, а также вести запись изображения как по команде пользователя, так и в автоматическом режиме по факту срабатывания какоголибо из контролируемых датчиков. Система также обеспечивает учет рабочего времени сотрудников, получение разнообразных отчетов о событиях в системе. Вся информация в реальном режиме отображается на экранах компьютеров системы, в том числе на планах этажей зданий или планах территории. Рассматриваемая система выполнена на базе программного комплекса TSS2000Profi. Структурная схема СКУД «ОфисИ» приведена на рис. 13.

На входе в офис и на выходе из него устанавливаются считыватели информации идентификаторов. Считыватели также устанавливаются на входах дверей во внутренние помещения офиса. Причем в особо важных помещениях (например, бухгалтерия, склад и др.) считыватели устанавливаются на входе и выходе.

В системе каждому коду поставлена в соответствие информация о правах доступа владельца электронного ключа. На основе сопоставления этой информации и ситуации, при которой был предъявлен «ключ», система принимает решение: контроллер открывает или блокирует проход через дверь, переводит помещение в режим охраны, включает сигнал тревоги и т.д.

В процессе мониторинга контролируемых объектов информация о всех событиях, связанных с доступом в контролируемые помещения, датчиками сигнализации и работой системы, а также действия операторов фиксируется в специальной базе данных на жестком диске компьютера («системный журнал»). Имеется возможность поиска, сортировки и отбора в базе данных электронных карточек зарегистрированных владельцев ключей по самым различным критериям.

Рис. 13. Структурная схема СКУД «Офис И»

Программное обеспечение системы позволяет вести учет рабочего времени сотрудников и посетителей, которым выданы «ключи», получать разнообразные отчеты о событиях в системе за выбранные промежутки времени. Помимо контроля и управления доступом в помещения система способна контролировать самые различные контрольные кнопки, пожарные извещатели и датчики сигнализации. Причем датчики, входящие в состав системы, могут быть как отдельными адресными сенсорами, так и датчиками, входящими в так называемые адресные группы датчиков (зоны). В момент срабатывания датчика система автоматически в соответствии с заранее заданной установкой может включить или выключить то или иное устройство (сирену, насосы пожаротушения), разблокировать двери и т. п. Событие фиксируется в «системном журнале».

Централизованная постановка и снятие с охраны осуществляется с рабочего места (компьютера) администратора системы или дежурного оператора. Кроме этого, отдельные помещения или этажи могут ставиться и сниматься с охраны уполномоченным сотрудником организации. Информация о том, какие помещения и проходы находятся под охраной или сняты с охраны, отображается на поэтажных планах здания.

В состав системы может быть включено оборудование для видео-наблюдения (видеокамеры, видео-мультиплексор) в необходимых зонах. Изображение от видеокамер передается на экраны компьютеров системы и/или записывается в базу данных после срабатывания определенного датчика или по таймеру. Число выходов видео-мультиплексора и его параметры зависят от его типа.

При необходимости проводить визуальный мониторинг объектов можно также и в режиме отображения поэтажных планов, на которых наглядно отображается ситуация в здании. Если система имеет достаточно сложную структуру и контролирует объекты, расположенные в многоэтажном здании или в отдельных зданиях, планы могут иметь иерархическую структуру типа «Общий подробный». В этом случае ситуация в зданиях отображается на общем схематичном плане, а при возникновении экстренного события раскрывается подробный план соответствующего этажа или помещения. Система может круглосуточно функционировать в двух основных режимах: в комплексном, когда работой системы управляет компьютер мониторинга, и в автономном режиме работы контроллера. Продолжительность автономной работы системы в случае отсутствия электропитания в сети может достигать 24 часов. Двухрежимность работы системы особенно важна при контроле датчиков сигнализации. Все факты срабатывания датчиков в автономном режиме сохраняются в памяти контроллера с указанием времени, места (зоны) и типа датчика. При переходе в комплексный режим накопившиеся в автономном режиме сообщения о срабатывании датчиков выдаются на экран компьютера и автоматически переписываются в «системный журнал».

Контроллер TSS-GlobalNet обладает возможностью передачи на компьютеры системы, записи и сохранения видеоизображения от подключенных видеокамер в режиме «stand alone» по команде пользователя, по факту срабатывания датчика и/или по расписанию.

Контроллеры серии TSS2018W, TSS2018T имеют восемь портов, к каждому из которых можно подключить оборудование одной точки прохода.

Интерфейс подключаемых считывателей: Т для считывателей идентификаторов типа «тач-мемори», W для считывателей с интерфейсом Виганда (264 8 бит).

При необходимости может быть установлен компьютер контроля подсистемы охранной сигнализации. Он предназначен для:

мониторинга датчиков сигнализации с отображением состояния на планах этажей, выдачей текстовых и речевых (звуковых) сообщений и ведения протокола событий;

дистанционной постановки и снятия с охраны этажей, помещений и отдельных датчиков.

На экранах компьютеров может отображаться изображение от видеокамер.

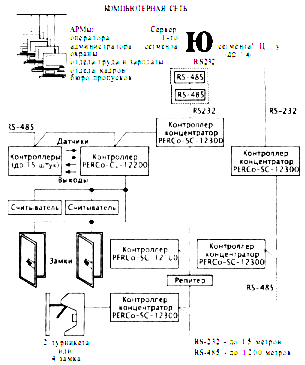

6. СКУД PERCoS600 система контроля доступа, построенная на основе сети контроллеров, подключаемых к компьютеру. Связь с контроллерами осуществляется через конвертер интерфейса, который подключается к последовательному порту компьютера (скорость обмена данными 19200 бит/с).

Максимальное число контроллеров в системе равно 64. Длина магистрали достигает 1200 м.

В качестве исполнительных устройств в системе могут использоваться электромагнитные и электромеханические замки, различные турникеты и калитки. Пропусками в системе PERCoS600 служат бесконтактные электронные карты форматов HID или EMMarin. Максимальное число карт в системе составляет 64000. В состав системы могут входить 2 типа контроллеров: контроллеры замка и контроллеры турникета. Структурная схема СКУД «PERCoSбОО» приведена на рис. 14. В ряде случаев (например, при установке на наружную дверь) возможно использование модели, в которой имеется выносная антенна, что повышает вандалозащищенность системы. Контроллер замка с переговорным устройством (модель, не имеющая сегодня аналогов на рынке) совмещает в себе функции контроллера управления доступом (видео) и аудио-домофона. В его вандалозащищенном корпусе одновременно находятся: считыватель бесконтактных карт, контроллер и переговорное (видео) аудиоустройство. Это не только удобно, но и позволяет заметно снизить затраты на оборудование входа в офис.

На входе в офис и на выходе из него устанавливаются считыватели информации идентификаторов. Считыватели также устанавливаются на входах дверей во внутренние помещения офиса. Причем в особо важных помещениях (например, бухгалтерия, склад и др.) считыватели устанавливаются на входе и выходе.

Каждый контроллер замка управляет одним замком, поддерживает список из 1000 карт, и имеет энергонезависимый буфер на 3500 событий. Контроллеры турникета управляют широким спектром исполнительных устройств: турникетами триподами, тумбовыми, роторными турникетами и калитками.

Каждый контроллер турникета управляет одним турникетом, поддерживает список из 2000 карт, а также имеет энергонезависимый буфер на 2000 событий. С помощью дополнительного модуля памяти М600 число событий, хранимых в энергонезависимой памяти контроллера турникета или калитки, можно увеличить до 6000.

Сетевое программное обеспечение (ПО) системы позволяет организовать необходимое число автоматизированных рабочих мест (отдел кадров, бюро пропусков, администратор, охрана, бюро труда и заработной платы).

Рис. 14 Структурная схема СКУД «PERCoSбОО» АРМ автоматизированное рабочее место

ПО работает под управлением Windows 98 SE, Windows NT или Windows 2000 и имеет удобный русскоязычный интерфейс, напоминающий большинство современных Windowsприложений. В зависимости от решаемых задач можно использовать две версии ПО: базовое и с разграничением доступа по времени.

Система PERCoS600 обеспечивает эффективное решение следующих задач:

контроль и управление доступом,

контроль трудовой дисциплины и учет рабочего времени;

защита материальных ценностей и информации;

комфортные условия работы руководителя;

автоматизированный кадровый учет, оформление и выдача пропусков;

оперативное управление оборудованием.

7. СКУД PERCoSYSTEM12000 гибкая система контроля и управления доступом, которая дает возможность комплексно решать такие проблемы, как контроль доступа и перемещения персонала и посетителей, охрана территории, кадровый учет, трудовая дисциплина и учет рабочего времени.

Система может применяться разных объектах: в банках, офисах, на промышленных предприятиях, в административных учреждениях, на военных и стратегических объектах, на автостоянках, атомных и гидроэлектростанциях, на вокзалах, в аэропортах. Структурная схема СКУД «PERCoSYSTEM12000» приведена на рис. 15.

PERCoSYSTEM12000 представляет собой сеть контроллеров PERCoSC12100, PERCoSC12100P, PERCoCL12200 и концентраторов PERCoSC12200 (до 255). Каждый контроллер в системе обслуживает одно или два исполнительных устройства и один или два считывателя карт доступа. Для идентификации пользователей в системе используются бесконтактные или магнитные пластиковые карты доступа.

Рис. 15. Структурная схема СКУД «PERCoSYSTEM12000» АРМ автоматизированное рабочее место

Программное обеспечение системы работает под управлением Windows 98 или Windows NT. Имеются несетевая версия ПО и сетевая версия для распределенных систем на неограниченное число рабочих мест операторов.

Программное обеспечение организовано по модульному принципу: можно приобрести базовое ПО, а затем дополнительно к нему модуль учета рабочего времени, модуль удаленного контроля (с видео-идентификацией) модуль обхода территории охраной.

В качестве исполнительных устройств могут применяться электромеханические замки, турникеты, шлагбаумы, ворота, светофоры. Контроллер имеет входы для подключения различных датчиков, например датчиков охранно-пожарной сигнализации. Возможна интеграция PERCoSYSTEM12000 с системой охранно-пожарной сигнализации и организация на ее основе Центрального поста наблюдения.

Система PERCoSYSTEM12000 обеспечивает эффективное решение следующих задач:

разграничение доступа на объекты контролируемой территории;

контроль передвижения персонала по территории предприятия;

охрана, т. е. получение в режиме реального времени информации о тревожных событиях на контролируемых объектах;

учет присутствия и учет рабочего времени персонала предприятия;

обход охраны;

модуль оформления пропусков.

1.3 Семейство СКУД «Flex»

Семейство СКУД «F1ех»(производитель ЗАО «Контур безопасности»

Россия, Украина) относится к классу систем, позволяющих выстраивать необходимые конфигурации из стандартных блоков, учитывая все особенности предприятия. Управление системой осуществляется ключами lButton («тачмемори») или проксимитикартами. Разработаны и производятся следующие версии системы «Flex»: автономные на одну дверь до 1000 ключей (серия 900), охранные на одну дверь (серия 1020), сетевые до 4000 ключей на одну точку прохода (серия 800), сетевые с функциями охраны (серия 1010).

Разнообразие версий СКУД «Flex» позволяет подобрать оптимальные варианты оснащения того или иного объекта именно тем оборудованием, которое для него требуется, не заставляя заказчика оплачивать большое число избыточных функций.

Процессорные блоки сетевых версий СКУД «Flex» используются для построения систем с рассредоточенной логикой, в которых каждый блок является полностью функционально законченным модулем. Данная архитектура имеет следующие преимущества:

связь с блоками осуществляется через конвертер, который поставляется в отдельном корпусе и подключается к СОМ-порту или может быть встроен в компьютер;

в режиме OFF LINE (оф-лайн) компьютер требуется в основном для формирования баз данных, управления графиком проходов и централизованного съема и обработки данных с подключенных процессорных блоков;

режим ON LINE (он-лайн) позволяет управлять системой, аккумулировать данные, выводить их на монитор и обрабатывать в реальном времени. При отключении компьютера в режиме ON LINE система автоматически переходит в режим OFF LINE, полностью сохраняя свою работоспособность;

все функции точки прохода сохраняются в полном объеме;

позволяет объединять в сеть до 256 точек прохода на один компьютер;

устойчива к неблагоприятным внешним воздействиям;

линии связи в системе защищены от злоумышленников аппаратно и программно (применяется специальный протокол обмена);

для управления замками и другими исполнительными устройствами на процессорной плате имеются транзистор и реле с НЗ/НО-контактами;

на плате предусмотрен дополнительный источник стабилизированного питания 12 В, 3 А.

Процессорные блоки компьютерных версий СКУД «Flex» используются в качестве сетевых для построения систем с сосредоточенной логикой, в коорых каждый блок является полностью функционально законченным модулем. Данная архитектура, позволяющая объединить в сеть до 32 считывателей, весьма удобна в проектировании и монтаже.

Программное обеспечение для всех основных сетевых версий СКУД «Flex» хорошо отлажено и защищено. Программы могут быть доработаны в соответствии с потребностями и запросами клиентов. Последняя разработка DigiFlex 5.10_Рго расширенная версия DigiFlex 5.10_9600. Программное обеспечение состоит из программ «Клиент» и «Сервер».

Ниже перечислены особенности DigiFlex 5.10_Рго:

модульная структура с возможностью работы по компьютерной сети.

программа «Клиент» производит только обслуживание контроллеров, учитывает число посещений (данные поступают от контроллеров) и выполняет ряд простых функций. «Клиент» устанавливается на удаленных компьютерах, к которым подключаются отдельные ветки контроллеров;

программа «Сервер» устанавливается на выделенном компьютере и выполняет функции комплексного управления всеми контроллерами сети, а также обработки данных, поступающих от программ «Клиентов». «Сервер» поддерживает в реальном времени мониторинг состояния и отображение событий от контроллеров;

фотоидентификация при касании ключом считывателя при выходе или входе на экране компьютера появляется фотография владельца ключа;

поэтажные планы;

программа может быть встроена в другие системы управления и контроля доступа;

на основе программ «Клиент» (которые фактически накапливают только события от контроллеров номер карты + время касания + вход/выход) можно строить интегрированные системы учета рабочего времени персонала на предприятии, учитывающие все индивидуальные особенности объекта. В этом случае в роли «Сервера» будет выступать программа, разработанная специально для конкретного заказчика.

Автономные версии «Flex» при умеренной стоимости обеспечивают все необходимые функции системы контроля доступа. По необходимости любой ключ можно сделать мастерключом, т. е. управляющим. В схеме предусмотрена защита от стирания ключей при аварийном отключении системы. Имеются два независимых канала управления с общей таблицей ключей на одной плате, что позволяет использовать ее для создания тамбура. Возможны варианты входа/выхода по устройству идентификации либо свободный выход (при выходе замок открывается простым нажатием кнопки или напряжением от домофона). Практически все перечисленные функции автономных версий имеются и в контроллерах магнитных замков серии 900, причем процессорная плата в данном случае устанавливается внутри замка и питается от внешнего источника постоянного или переменного тока.

Охранные версии являются специализированной разновидностью автономных систем СКУД «Flex», в которых предусмотрена охрана одной зоны.

Охраняемая зона может включать датчики любого типа с нормально замкнутыми контактами, число которых ограничено лишь возможностями питания.

Процессорная плата поддерживает два считывающих устройства (на входе для снятия с охраны и на выходе для постановки на охрану), замок, шлейф охранных датчиков (геркон, ИК и пр.) и сирену. Постановка системы на охрану и снятие с охраны производятся одним касанием ключа к считывателю при выходе и при входе. При отключении питания 220 В система переключается на аккумулятор.

Охранные СКУД «Flex» могут работать автономно, предоставляя своему хозяину весь набор «вахтерских» услуг, которые комбинируются с надежной охранной сигнализацией. Также возможно включение системы «Flex» в любую стандартную систему охранной или охранно-пожарной сигнализации, с которой она будет согласованно работать в рамках интегрированной системы безопасности данного объекта.

Таким образом, очевидно, что СКУД «Flex» идеально подходят как для малых объектов с контролем от одной до двух дверей, так и для объектов, на которых необходимо ставить под полный контроль большое число дверей и требуется не только организация контроля доступа, но и учет рабочего времени персонала.

2. Биометрические СКУД

В качестве примера реализации систем биометрической идентификации рассмотрим биометрическое устройство идентификации по отпечатку пальца FingerScan V20 и его модификации VStation.

В FingerScan V20 использована технология биометрического контроля доступа ID Safe (сканер). FingerScan V20 имеет простую процедуру инсталляции и разработан для применения как в сети, так и несетевых системах. Здесь обеспечена возможность эргономичной интеграции со счетчиком карт, что позволяет производить чтение карты и параметров пальца одновременно и обеспечивает высокую скорость доступа.

Система просто интегрируется с другими приложениями и вписывается в любую уже существующую или только планируемую для установки систему контроля доступа, использующую протокол Виганда. Сканер также может функционировать без подключения к какимлибо другим устройствам, т. е. в одиночном режиме для управления и контроля за дверным проемом. В этом случае не требуется никаких дополнительный контроллеров.

Объединение в сеть нескольких устройств FingerScan V20 позволяет пользователям пройти регистрацию с помощью любого сканера, входящего в систему. Биометрические показатели нового пользователя посылаются остальным сканерам автоматически. Сетевое функционирование может осуществляться посредством стандартного интерфейса RS485 или благодаря модемному или Ethernetсоединениям.

FingerScan V20 обладает следующими возможностями:

контроль состояния замка и мониторинг состояния двери,

использование протокола Виганда для интеграции с уже существующими системами доступа по карточкам;

работа с сетью или без нее;

передача данных по сети с помощью протоколов RS485 или RS232, а также по модемному или Ethernet-соединениям;

для регистрации достаточно одного касания;

число пользователей может варьироваться от 512 до 32 ООО;

полная обратная совместимость с устройствами TouchLockll и предыдущими моделями FingerScan производства компании Identix;

эффективная Intel-архитектура, имеющая широкие возможности масштабирования.

Технические характеристики:

среднее время подтверждения доступа: 1 с;

среднее время чтения отпечатка при регистрации: 5 с;

средний размер маски пальца: 300 байт;

идентификационный номер: от 1 до 9 цифр или прочтение карточки;

число хранимых транзакций: 8000;

виды связи: RS485, Wiegand, RS232, TTL и опционально Ethernet и модем;

скорость передачи информации в бодах: 300;

число пользователей: стандартно 512, максимум 32 000 ;

чтение карточек: Виганда, проксимити, с магнитной полосой, смарт, со штрих-кодом;

число временных зон: 30;

монитор: 2 линии, 16 символов;

размеры (В(мм) х Ш(мм) х Г(мм)): 172 х 165 х 89, вес 0,9 кг.

VStation — биометрическая СКУД по отпечатку пальца компании Bioscrypt (США). Представляет собой дальнейшее развитие считывателей серии «Very». Его основное отличие от других считывателей данной серии наличие встроенной клавиатуры и ЖКдисплея. Клавиатура, состоящая из 12 цифровых и 3 функциональных клавиш, позволяет программировать считыватель VStation без использования компьютера. VStation может работать в режиме ПИНкод + палец. Различные модификации VStation повторяют весь остальной модельный ряд считывателей серии «Very», добавляя к ним клавиатуру. Особенности системы:

программирование как с компьютера, так и со встроенной клавиатуры считывателя;

встроенный 80символьный ЖКдисплей, упрощающий работу со считывателем;

встроенный сетевой интерфейс Ethernet, существенно упрощающий процедуру ввода новых отпечатков пальцев, когда в системе используются несколько считывателей;

простая интеграция в любые СКУД через встроенный интерфейс Виганда;

считыватели VStation (В, Р) имеют буфер памяти на 3000 отпечатков пальцев и позволяют автономно хранить до 7500 событий с привязкой к дате и времени возникновения,

модификация VStation S обеспечивает хранение 200 отпечатков пальцев и работу в режиме идентификации: 1 х 200;

буфер памяти моделей VStation (М и I) ограничен только мощностью контроллера СКУД, к которому они подключаются, поскольку хранение шаблона осуществляется на смарткарте;

диапазон входного напряжения от 12 до 24 В.

Модификации VStation

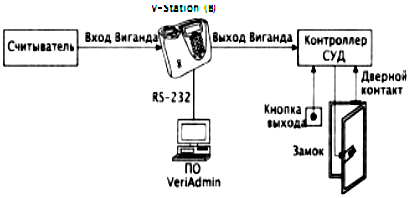

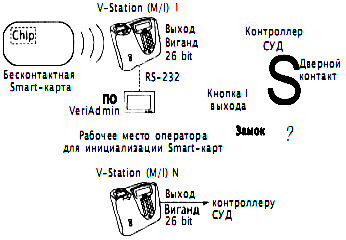

1. VStation (В). Базовая модель: биометрический считыватель на 3 тыс. пользователей (клавиатура, ЖКдисплей, RS232, RS485, Ethernet, Виганда, часы Realtime, размеры: 143 х 168 х 67 мм, 12В, 1,5А). Осуществляет верификацию в режиме ПИНкод + палец или Ключ + палец (в качестве ключа может выступать любой идентификатор, считываемый на внешнем считывателе, подключенном к VStation по интерфейсу Виганда по аналогии со считывателем VFlex). ПО для программирования считывателя VeriAdmin. Структурная схема биометрической СКУД «VStation (В)» приведена на рис. 16.

Рис. 16. Структурная схема биометрической СКУД «VStation (В)»

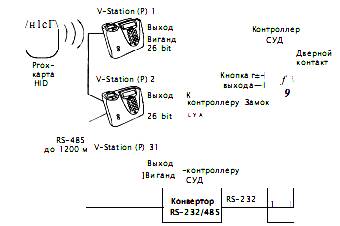

2. VStation (Р). Биометрический считыватель, включающий все характеристики базовой модели со встроенным считывателем HID. Базовая модель + встроенный проксимитисчитыватель HID (развитие идеи Vprox). ПО для программирования считывателя VeriAdmin. Структурная схема биометрической СКУД «VStation (Р)» приведена на рис. 17.

Рис. 17. Структурная схема биометрической СКУД «VStation (Р)»

3. VStation (М). Биометрический считыватель, включающий все характеристики базовой модели со встроенным считывателем смарткарт MIFARE.

Базовая модель + встроенный считыватель бесконтактных смарткарт Mifare (развитие идеи VSmart отпечаток пальца хранится на смарткарте).

4. VStation (I). Биометрический считыватель, включающий все характеристики базовой модели со встроенным считывателем смарткарт iClass. Базовая модель + встроенный считыватель бесконтактных смарткарт iCLASS (развитие идеи VSmart iCLASS отпечаток пальца хранится на смарткарте). ПО для программирования считывателя VStation (M/I) VeriAdmin. Структурная схема биометрической СКУД «VStation (M/I)» приведена на рис. 18.

Рис. 18. Структурная схема биометрической СКУД «VStation (M/I)»

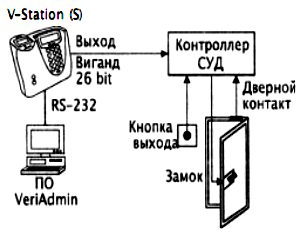

5. VStation (S). Биометрический считыватель, включающий все характеристики базовой модели с дополнительной возможностью идентификации до 200 пользователей (аналогично считывателю VPass). Базовая модель + проведение идентификации 1:200 (развитие идеи VPass). ПО для программирования считывателя VeriAdmin. Структурная схема биометрической СКУД «VStation (S)» приведена на рис. 19.

Рис. 19. Структурная схема биометрической СКУД «VStation (S)»

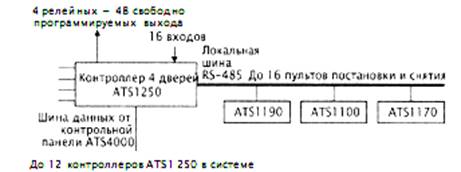

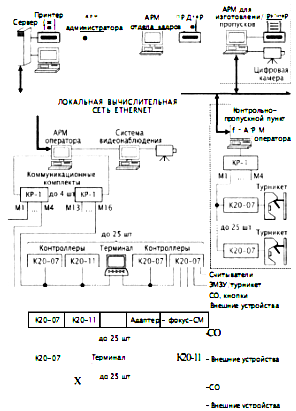

3. Интегрированные СКУД

Интегрированные системы безопасности (ИСБ), системы комплексного обеспечения безопасности (СКОБ), интеллектуальное здание все эти термины в последнее время все чаще встречаются на страницах научных и популярных изданий.

Специалисты отмечают целый ряд преимуществ ИСБ от других систем обеспечения безопасности.

Среди основных преимуществ ИСБ отметим следующие:

более быстрая реакция на происходящее;

точный и развернутый анализ текущих событий;

упрощение проектирования;

снижение затрат на оборудование, его установку, монтаж и эксплуатацию;

экономия проводной и кабельной продукции;

удобство в управлении подсистем.

ИСБ необходимо монтировать из совместимых модулей, лучше всего одной фирмы. Модульная структура ИСБ и, прежде всего, СКУД позволит решать следующие задачи:

1. Разделять сотрудников и посетителей по правам доступа.

2. Получать информацию обо всех лицах, чьи данные занесены в базу данных.

3. Создавать уровни доступа (например, проход по генеральному ключу везде и всегда), последовательность двух и более идентификаторов (ключей, карт ПИНкодов и биометрических отличий).

4. Осуществлять блокировку дверей на определенное время, открывать их надолго, например для прохождения группы людей.

5. Выполнять ряд специфических функций (невозможность передачи ключа другому лицу и проходу по одному и тому же пропуску двоим и больше людям и др.).

На рис. 20 представлен вариант ИСБ с составляющими СКУД.

Рассмотрим несколько ИСБ, предлагаемых на рынке систем безопасности.

3.1 ИСБ «CONCEPT»

«CONCEPT» интегрированная система безопасности и контроля для обеспечения санкционированного доступа, управления охранно-пожарной сигнализацией, управления лифтами, учета рабочего времени, контроля за автостоянками, управления автоматикой здания.

«CONCEPT» может иметь до 250 независимых подсистем, каждая из которых работает как независимая контрольная панель. Охранно-пожарная сигнализация, система санкционированного доступа и система управления автоматикой здания в каждой из подсистем работают автономно. Выдача сигналов тревоги по различным каналам (передача сигнала на пульт централизованного наблюдения, на телефон или на пейджер, передача информации на удаленный ПК) для каждой подсистемы также может осуществляться независимо.

Подсистема охранно-пожарной сигнализации «CONCEPT» поддерживает до 2000 зон обнаружения. Каждая такая зона защищена от несанкционированного вмешательства извне, и ее состояние регулярно проверяется. Информация о состоянии подсистемы может быть передана на центральный пункт наблюдения. Это обеспечивается встроенным цифровым коммуникатором, который поддерживает различные протоколы (Contact ID, 4+2 Ir Fast и др.). Кроме того, сигналы тревоги могут передаваться на телефон (в т.ч. на мобильный), на пейджер или через модем на удаленный компьютер. Все события в подсистеме регистрируются в энергонезависимой памяти и в дальнейшем могут быть просмотрены или распечатаны на принтере пользователем, а также переданы или прочитаны дистанционно с помощью ПК.

Рисунок 20

Подсистема санкционированного доступа «CONCEPT» поддерживает управление и контроль более чем 250 точек прохода. Это могут быть контроллеры дверей, ворот или турникетов. Предлагаемое программное обеспечение позволяет организовать гибкую систему санкционированного доступа с заданием прав доступа в то или иное помещение, с разграничением доступа по времени и дням недели. Кроме того, существует возможность формирования различных отчетов по каждой точке прохода и по каждому пользователю, что может быть полезно при рассмотрении различных спорных ситуаций и для учета рабочего времени при начислении зарплаты.

Управление и контроль состояния системы «CONCEPT» предусматривает разграничение прав по доступу к возможностям системы. Они задаются при программировании администратором ИСБ. Оператор системы имеет возможность полностью управлять пользователями, правами доступа по каждому контроллеру и по каждому пользователю, а также режимами работы системы в целом. Можно задать графический план объекта и вести базу данных фотографий пользователей. Это позволяет оператору снизить до минимума ошибки при допуске пользователя в то или иное помещение. После того как пользователь ввел код доступа или приложил карту доступа, на экран оператора выводится фотография данного человека и после сравнения фотографии с внешностью пользователя на мониторе принимается окончательное решение о допуске в помещение.

Подсистема управления лифтами организована на базе тех же карт, которые используются в подсистемах санкционированного доступа. После ввода кода или предъявления карточки доступа пользователю предоставляется возможность прохода на те этажи, которые разрешены для посещения данному пользователю. Другие этажи для него будут недоступны. Эта функция особенно необходима для многоэтажных зданий, в которых находится большое число организаций и они расположены в здании поэтажно.

В той части здания, к которой предъявляются повышенные требования безопасности, необходимо устанавливать дополнительные средства защиты, такие, как шлюзы. Система «CONCEPT» имеет возможность управления данными устройствами. Логика работы шлюзов заключается в том, что вторая дверь не будет разблокирована до тех пор, пока не будет закрыта первая дверь.

Подсистема управления автоматикой здания позволяет оптимизировать потребление тепловой и электрической энергии, а также минимизировать потери от их неэкономного использования. Например, система автоматически включит освещение при обнаружении движения в помещении и выключит при отсутствии движения в контролируемом объеме в течение заданного промежутка времени. Можно задавать логику включения (или выключения) освещения только при недостатке естественного света (в этом случае к расширителям входов аналогового сигнала подключаются фотосенсоры). К расширителям входов аналогового сигнала могут также подключаться датчики температуры, влажности и др. По сигналам этих датчиков можно контролировать состояние вентиляции и отопительных приборов.

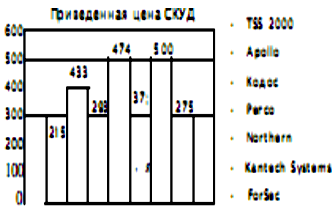

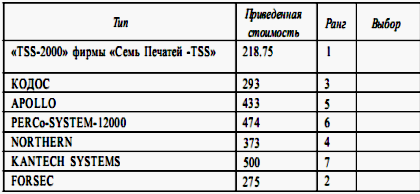

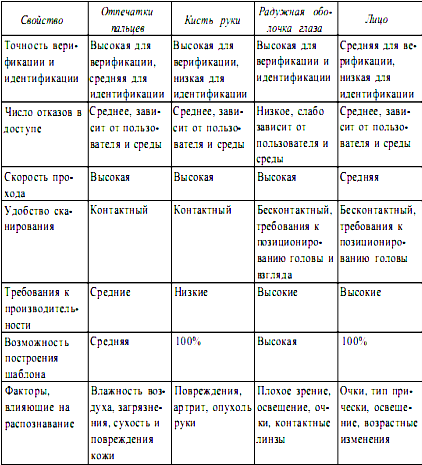

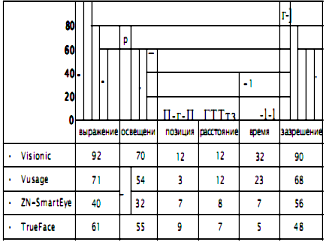

В системе «CONCEPT» каждому пользователю как временному, так и постоянному может быть выдана карта доступа, разрешающая доступ только в определенный оператором период времени, и только в определенные помещения (этажи здания). Для временных пропусков может быть задан режим, позволяющий аннулировать пропуск сразу же после его первого использования.