1. Системи електронних грошей

Гроші виконують п'ять головних функцій: міри вартості, засобів обігу, засобів платежу, засобів нагромадження вартості та світових грошей. Кожну із цих функцій вони виконують, набираючи однієї з форм, в якій можуть існувати. Наприклад, грошовий обіг є рух грошей у готівковій та безготівковій формі під час обслуговування кругообігу товарів та послуг.

Як засоби платежу та нагромадження гроші функціонують у готівковій формі.

У безготівковій формі гроші існують як записи на рахунках у кредитних і фінансових установах. Ці записи донедавна велися, здебільшого, на паперових носіях і безпосередньо сприймалися та оброблялися людиною. Зрозуміло, що коли такого роду інформація зберігається не на паперових, а на магнітних і машинних носіях, сприймається й обробляється електронними пристроями й машинами, то це також гроші в безготівковій формі, які можна назвати електронними грошима — ЕЛГ.

Коли йдеться про готівкову форму грошей, носіями вартості можуть бути предмети найрізноманітнішої форми та вигляду. Головне — вони мають забезпечувати учасникам «угоди» (платежу) можливість читати, точніше сприймати з них інформацію про розмір відображуваної ними вартості.

Отже, загалом під електронними грошима розуміють такі носії сприйманої електронними системами обробки даних інформації про грошову вартість, які беруть участь в операціях з оплати куплених товарів і наданих послуг. Конкретний вигляд ЕЛГ залежить від носія зазначеної інформації. Це можуть бути пластикові чи магнітні картки або інші машинні носії (зокрема дискети).

Нині найпоширенішою формою електронних грошей є магнітні пластикові картки (МПК), які успішно виконують певні функції грошей, насамперед як засобу платежу. Спершу МПК як ЕЛГ застосовувалися у вигляді кредитних карток (КК), щоб організувати оплату куплених у кредит товарів і отриманих послуг. Кредитні картки містять здебільшого інформацію про саму картку (унікальний номер картки, який ідентифікує її та складається з номера емітента і додаткових службових символів); дві дати — видачі картки та закінчення терміну її дії; повне найменування власника картки, а іноді й зразок його підпису на зворотному боці, а також специфічні дані — наприклад, ліміт платежу, код обслуговування і т. ін.

Реклама

Зауважимо, що найменування власника, номер картки і дата її видачі, як правило, друкуються опуклим шрифтом. Це потрібно для того, щоб під час купівлі можна було й уручну ставити на чеках копії підпису із МПК.

Згідно з традиційною схемою використання МПК як кредитних карток у торговельних точках — ТТ створювалися три копії чека про покупку, кожна з підписом клієнта-покупця. Продавець звіряв ці підписи зі зразками на КК (тобто ідентифікував клієнта-покупця), і в разі їх збігу «угода» вважалася дійсною. Перший примірник чека передавався покупцеві, другий — продавцеві і третій надсилався компанії (банку), яка видала кредитну картку й надала кредит. При потребі продавець міг зателефонувати до цієї компанії й пересвідчитися в тому, що картка й кредит справжні.

Сучасна технологія використання МПК як КК для оплати товарів у кредит передбачає наявність у торговельних точках спеціального пристрою — касового розрахункового термінала — КРТ, призначеного для автоматичного зчитування інформації з магнітної стрічки й виписування чека про покупку. Передбачається також, що після вводу кредитної картки й персонального коду її власника за допомогою такого термінала ідентифікуються покупець і організація, яка видала картку — емітент КК. Окрім того, передбачається зв'язок касового розрахункового термінала через модем із центральним комп'ютером (ЦК) компанії, котра видала кредитну картку, або з комп'ютером розрахункового (процесингового) центру, який обслуговує відповідну торговельну точку та являє собою спеціалізований інформаційно-обчислювальний центр, де зосереджується й обробляється інформація про отримані товари чи послуги пред'явниками карток та ініціюється оплата їх вартості з рахунків у банківських установах. Завдання ЦК — перевірити й підтвердити наявність КК, а також те, що кредит не перевищений, тобто покупка можлива. Такий оперативний автоматичний режим зв'язку КРТ у ТТ із ЦК потрібний, щоб перешкодити діям шахраїв та зекономити час, потрібний на різні уточнення.

На початку кожного місяця власникові КК надходить повідомлення (виписка) від компанії, яка видала картку й оплачувала далі його витрати. У повідомленні наводяться всі його витрати за минулий місяць (дата, місце, кількість, сума тощо) та загальна їх сума. Вона має бути оплачена, здебільшого, до кінця місяця, в якому отримано повідомлення, або протягом 25 днів від дня його отримання. У противному разі рахунок конвертується в позику, яку потрібно негайно погасити.

Реклама

Зауважимо, що запроваджена нині система оплати за міжміські телефонні розмови з домашнього телефону базується, по суті, на використанні КК. Щоправда, КК не має тут фізичного відповідника, а кредит вважається необмеженим для всіх власників телефонів, тобто КК існує в неявному вигляді. Коли за такої системи клієнт не може оплатити використаний кредит за проведену розмову, йому відмикають телефон. Отже, система надання автоматичних розмов пов'язана з ризиком. Останній супроводжує видачу КК у будь-якій системі, оскільки ніколи повністю не виключається, що клієнт буде не в змозі повернути використаний кредит (смерть, банкрутство і т. ін.).

Використовувати КК вигідно і користувачеві, який може отримувати послуги та брати товари в кредит, і банку, котрий за кредитування фізичних осіб бере комісійну винагороду.

Емісію КК виконують лише банки. Банк-емітент здійснює облік за кожною КК окремо, тому процесингові центри готують окремі платіжні документи стосовно кожної операції за кредитною карткою і надсилає їх до банку-емітента.

Видаючи КК клієнтові, з ним укладають договір на обслуговування, де зазначається тип кредиту та формулюються умови його надання. Водночас до КК заносять номер розрахункового або кредитного рахунку клієнта, його прізвище та ім'я, інші дані, а також персональний ідентифікаційний номер.

Великі та середні покупки оплачують, як правило, у режимі прямого зв'язку платіжного термінала торговельної точки із процесинговим центром і (або) банком, перевіряючи допустимість ліміту кредиту на спеціальному рахунку клієнта. Для малих сум (тобто таких, які менші від заданої величини) оплата може виконуватися й у режимі офф-лайн (непрямого зв'язку).

У разі використання КК гарантом платежу є банк-емітент, а тому після того як зроблено покупку, її суму перераховують на тимчасовий рахунок або вираховують із кредитного ліміту, і в наступних операціях участі вона не бере. Розмір кредитного ліміту КК установлюють, укладаючи договір із клієнтом.

Якщо КК загублено, усі операції з нею в режимі прямого зв'язку блокуються, а операції з непрямого зв'язку виконуються й далі згідно з чинними в системі правилами.

Власник МПК використовує її як картку банківських автоматів (банкоматів) для одержання готівки. Для цього картку вставляють в автомат і з допомогою спеціальної клавіатури набирають секретний особистий код — так званий ПІН

— персональний ідентифікаційний номер. У багатьох країнах банкомати працюють протягом 24 год на добу, але існують обмеження або щодо разової суми, або щодо суми, яку можна одержати впродовж одного дня. Видана за карткою готівкова сума знімається з рахунку клієнта в тому банку, якому належить банкомат (банкомат зв'язаний із ЦК банку, сума кредиту контролюється).

Коло операцій з використанням карток дедалі розширюється. Вони зокрема використовуються як: електронний гаманець (ЕГ), дебетова картка (ДК), розрахункова картка (РК) і, як уже зазначалося, КК.

Електронний гаманець, як і кредитна картка, має забезпечувати розрахунки клієнта за послуги й товари, а також отримання ним готівки. Існують два основні варіанти ЕГ: індивідуальний, або персоніфікований, ЕГ (ІЕГ) та анонімний ЕГ (АЕГ). Різниця між ними полягає ось у чому.

1.ІЕГ містить індивідуальні дані власника, у тому числі номер його розрахункового рахунку, номер договору про обслуговування і т. ін. АЕГ таких даних не має.

2.ІЕГ видає банк-емітент або його філія на підставі індивідуального договору, укладеного з клієнтом. Видача АЕГ значно простіша, оскільки договір із клієнтом не укладається, достатньо лише його згоди керуватися правилами використання гаманця. Більш того, банк заздалегідь готує АЕГ з нульовим балансом і первинним ПІН, а клієнт може придбати АЕГ в банку-емітенті або навіть у агента банку.

Первинний персональний ідентифікаційний код (номер) клієнта установлює банк і повідомляє його клієнтові, коли укладається договір. Клієнт, отримавши ЕГ, може змінити цей код.

Занесення грошей (вірніше, інформації про них) до ЕГ називають «завантаженням». Завантаження, як і дозавантаження електронного гаманця, завжди виконується на банківському терміналі або на спецобладнанні в режимі он-лайн до ЦК банку-емітента і з обов'язковим пред'явленням ПІН.

3.Платежі, здійснювані з допомогою ІЕГ та АЕГ, не різняться між собою. Вони виконуються в режимі оф-лайн на касовому розрахунковому терміналі, як правило, без набору ПІН. Завдяки цьому процедура оплати істотно спрощується, стаючи схожою на процедуру з використанням звичайного гаманця.

4.Якщо ІЕГ загублено або викрадено, він може бути заблокований для подальшого використання, хоча залишки грошей клієнтові не повертаються. На відміну від індивідуального, анонімний електронний гаманець в подібній ситуації не блокується і може використовуватися для оплати товарів та послуг будь-ким доти, доки в ньому є гроші.

Специфіка обробки ЕГ полягає в тому, що гроші всіх клієнтів з гаманцями заносяться на узагальнений (консолідований) «рахунок гаманців» у банку-емітенті, тобто гроші втрачають належність конкретному власникові. Проценти на гроші в ЕГ не нараховуються, але при цьому загальна база виданих та завантажених ЕГ ведеться.

Користуватися ЕГ вигідно всім учасникам системи, і насамперед із таких міркувань:

1.Власник ЕГ має змогу тримати при собі небагато готівки, а отже, менше ризикує в разі, коли загубить гроші чи буде пограбований. Крім того, він економить час, що витрачався раніше на розрахунки за різні послуги (торговельні, комунікаційні і т. ін.).

2.Підприємства торгівлі та послуг завдяки використанню ЕГ скорочують витрати на роботу з готівкою. Водночас зменшується ризик неоплаченого кредиту через відсутність грошей на рахунку власника картки.

3.Для банку-емітента ЕГ є засобом залучення грошових коштів, що по суті рівносильне залученню вкладів фізичних осіб. Окрім того, банк, скоротивши витрати на роботу з готівкою, має потенційну можливість надавати дохідні послуги із завантаження гаманців.

Дебетова картка — ДК, так само як і ЕГ, є передоплатною карткою багатоцільового призначення. Тому характеристика індивідуального ЕГ багато в чому стосується й ДК. Основна відмінність ДК від ЕГ полягає в тому що:

1.Кожна ДК має в банку-емітенті свій рахунок, де відображаються всі операції, виконувані з її допомогою (на відміну від загального рахунку електронних гаманців).

2.ДК використовується для середніх та великих платежів, тому частина платежів може виконуватися в режимі он-лайн. Проте не виключається використання ДК для платежів малими сумами.

3.Під час усіх операцій із ДК використовується здебільшого персональний ідентифікаційний код.

4.За залишками рахунку нараховуються проценти.

До переваги ДК порівняно з ЕГ належать вища безпечність та гарантованість повернення грошових коштів у разі загублення картки. Недоліком ДК є вища порівняно з ЕГ вартість однієї трансакції.

Розглянемо загальну технологію роботи з ДК.

Дебетові картки видаються у банку або його філії під час укладання індивідуального договору на обслуговування клієнта. Останньому відкривається рахунок для обслуговування з допомогою ДК, а до самої ДК записується номер цього рахунку, прізвище клієнта й інші дані, зокрема номер його розрахункового рахунку. ПІН формується банком і передається клієнтові.

Коли видається ДК, гроші клієнта заносяться на рахунок ДК у банку-емітенті. Гроші на цьому рахунку є коштами конкретного клієнта-власника, а тому процесинговий центр формує окремі дебетові платіжні документи за кожною операцією з ДК і надсилає їх до банку-емітента. (Щодо ЕГ це один платіжний документ на всі операції всіх гаманців даного банку.) Загальна база унікальних номерів ДК обов'язково формується в банку-емітенті, облік іде по кожній окремій дебетовій картці.

Завантажується ДК найчастіше в банку-емітенті. Верхня межа суми завантаження для кожного клієнта є індивідуальною, а нижня дорівнює нулю. Дозавантажуватися ДК може з допомогою спеціального обладнання, у банківських автоматах, але завжди в режимі он-лайн до банку-емітента. При цьому клієнт завжди пред'являє ПІН, який відразу може й змінити. Оплачуються товари або послуги так само, як і при застосуванні ЕГ, але обов'язково з використанням ПІН.

Загублену чи вкрадену ДК, за аналогією до ЕГ уміщують у стоп-листок, запобігаючи її використанню, але залишок суми на ДК, на відміну від гаманця, повертається її власникові згідно з відповідними правилами.

Розрахункова картка (РК) призначена для управління розрахунковим рахунком клієнта. Вона також є карткою багаторазового використання й багатоцільового призначення. РК і ДК принципово відрізняється ось у чому:

1. РК не містить даних про залишок на розрахунковому рахунку (він може змінюватися й у результаті операцій без РК). З огляду на це всі операції з РК можуть здійснюватися лише в режимі он-лайн (прямого доступу).

2.Гарантом операцій із РК є банк, тому після авторизації РК (і відповідно клієнта) та підтвердження покупки потрібна сума знімається з РР і надходить на тимчасовий рахунок, а далі в операціях участі не бере.

3.РК, як і ДК, розрахована на середні та великі платежі, тому операції з нею виконуються в он-лайн, причому завжди використовується ПІН.

Право емісії РК можуть мати лише ті банки, які ведуть РР клієнта.

Вигоди від застосування РК такі самі, як і від ЕГ, але для підприємств торгівлі зменшується ризик того, що платіж згодом буде визнаний недійсним через відсутність такого РР або коштів на ньому. Грошові кошти, якими керує РК, у банку певним чином індивідуалізовано. Тому процесинговий центр, як і для ДК, формує дебетовий платіжний документ за кожною операцією з РК і надсилає його до банку, де зберігається РР клієнта. У банку зберігається й загальна база всіх виданих РК.

Картки банк видає так само, як і ДК. Завантаження РК зводиться фактично до розміщення клієнтом грошових коштів на своєму PP.

Під час оплати платежу чи послуги, виконуваної в режимі прямого доступу і з пред'явленням ПІН, перевіряється також наявність залишку на РР клієнта. За РК можна отримати й готівку в будь-якій сумі, що не перевищує залишку на PP. Якщо РК загублено, усі операції з нею можуть бути заблоковані.

2. Основні елементи та загальна структура електронних грошей

У звичайній торговельній операції є принаймні два учасники: власник товару (продавець) і власник грошей (покупець). У системі з електронними грошима діють уже щонайменше три учасники: власник товару, власник електронних грошей (ЕЛГ) і банк. При цьому, як правило, на останнього покладено головну відповідальність за роботу всієї системи ЕЛГ. Банк випускає ЕЛГ і забезпечує роботу електронних автоматів для занесення грошей та їх приймання від торгівців; забезпечує торговельні точки (ТТ) спеціальним обладнанням — касово-розрахунковими терміналами (КРТ), які можуть сприймати ЕЛГ; відповідає за діяльність усіх інших елементів системи загалом, за їх взаємодію та виконання відповідних платежів

Якщо безпосередньо використовується готівка, виконується тільки одна операція — покупець оплачує вартість товару, передаючи торгівцю певну суму грошей, яку останній може вмістити на свій рахунок у банку. Отже, у розрахунку за покупку банк безпосередньої участі не бере. Якщо безпосередньо використовується готівка, виконується тільки одна операція — покупець оплачує вартість товару, передаючи торгівцю певну суму грошей, яку останній може вмістити на свій рахунок у банку. Отже, у розрахунку за покупку банк безпосередньої участі не бере.

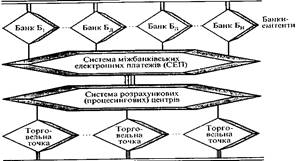

Коли йдеться про електронні гроші, банк безпосередньо бере участь у розрахунках за покупку. Обіг грошей при використанні ЕЛГ у загальному вигляді можна розбити на такі етапи (рис. 2.1):

1)оплата вартості товару покупцем — власником ЕЛГ;

2)занесення банком відповідних сум на рахунок продавця;

3)зняття зазначених сум із рахунку клієнта-покупця в банку.

Рис. 2.1. Схема обігу грошей у системі ЕЛГ

Розглянемо головні елементи системи ЕЛГ.

1.Магнітні пластикові картки — носії інформації про вартість — являють собою безпосереднє вираження грошей.

2.Касово-розрахункові термінали (КРТ), що розташовані в торговельних точках для виконання розрахунків із покупцями — власниками ЕЛГ.

3.Банківські автомати для завантаження сум на МПК.

4.Картка торгівця (КТ), де зосереджується інформація про всі операції, що їх було виконано з ЕЛГ в даній ТТ протягом певного часу.

5.Система обробки банківської інформації, зокрема розрахункові (процесингові) центри.

На кожний з елементів системи покладаються певні функції. Так, КРТ у ТТ виконує такі головні операції:

1)забезпечує з'єднання з двома картками-носіями: МПК-ЕЛГ та карткою торгівця;

2)відображає покупцеві-власнику ЕЛГ поточну суму грошей;

3)відображає вартість покупки;

4)дає змогу власникові ЕЛГ:

виражати згоду щодо покупки;

вводити свій персональний ідентифікаційний номер (ПІН);

5)друкує та видає паперовий документ (квитанцію, рахунок) про здійснення покупки;

6)веде журнал обліку операцій для торгівця, який його надсилає до банку.

Зауважимо, що КРТ не може заносити гроші на картку. Проте він дає «добро» на продаж, якщо сума грошей достатня для покупки (не менша за вартість товару).

Система електронних грошей може бути загальнонаціональною, тоді до неї входять численні банки та розрахункові палати (центри). Створювати систему починають, здебільшого, на базі одного банку, щоб її можна було випробувати, перш ніж поширювати в національному масштабі.

Якщо система ЕЛГ складається з багатьох банків і багатьох торговельних точок, постає проблема взаєморозрахунків між банками в разі, якщо власник ЕЛГ робить покупки в ТТ, які не мають розрахункового рахунку в банку-емітенті ЕЛГ. Певною мірою ця проблема аналогічна до проблеми розрахунків між клієнтами, які обслуговуються різними банками.

Справді, нехай клієнт Кд

, котрий має картку (ЕЛГ), видану банком Бд

, який перебуває, скажімо, у Донецьку, зробив покупку на суму Ск

у торговельній точці ТТЛ

, яка міститься у Львові і має відкритий розрахунковий рахунок у львівському банку Бл

. У такому разі потрібні міжбанківські розрахунки з перерахування суми Ск

із банку Бд

на розрахунковий рахунок ТТЛ

у банку Бл

. Такі розрахунки можна здійснити, скориставшись системою міжбанківських електронних платежів НБУ та сформувавши відповідні трансакції банку Бл

до банку Бд

.

З огляду на масовість таких платежів і велику кількість ТТ у загальному випадку до системи крім банків і ТТ включають розрахункові (процесингові) центри. Ці структурні елементи системи ЕЛГ приймають (по каналах зв'язку або безпосередньо на картках торгівця) і групують дані від торговельних точок (ТТ), які працюють з ЕЛГ, а також формують і маршрутизують платіжні документи до відповідних банків, котрі функціонують у системі.

Зрозуміло, що заради зручності та надійності роботи такі центри можуть бути розміщені в окремих банках-емітентах, організовуватися й працювати на корпоративній основі. Загальну структурну схему системи масових платежів із застосуванням ЕЛГ (система масових електронних платежів) унаочнює рис. 2.2.

Рис. 2.2. Загальна схема масових електронних платежів

Як показує практика, найповніше функцію готівкових грошей виконують смарт-картки, або інакше — інтелектуальні картки. Така картка не лише зберігає дані, як це робить звичайна МІЖ, а й оперує ними, обробляє їх згідно із заданими правилами. Це досягається вмонтуванням у картку мікросхеми, яка має процесор, пам'ять, ввід/вивід і власну операційну систему. Фактично смарт-картка — це маленький комп'ютер, потужність якого цілком порівнювана з потужністю ЕОМ початку 80-х років. Характеристики смарт-картки: тактова частота — близько 3 МГц, ємність ОЗУ — 256 байт, обсяг постійної пам'яті — близько 10 кбайт.

Завдяки мікросхемі в самій картці можна зберігати ліміт наявних грошей, обліковувати витрати та визначати баланс і розмір фактичного залишку, не звертаючись до комп'ютера банку або до розрахункового центру. Сума ліміту «видається» в банку, записується в смарт-картку на одному пристрої за певними правилами (технологією), а сума поточних витрат і поточний залишок визначаються в місці покупки в ТТ, де є спеціалізовані розрахункові термінали.

Розрахункові термінали, контактуючи зі смарт-карткою, активізують у ній відповідні поля й змінюють розміри витрат і залишків грошей, а також «знімають» ідентифікатор клієнта, номер його РР, суму покупки й ідентифікатор банку-платника. На підставі цих даних формується картка торгівця, встановлюється зв'язок ТТ із банком і на рахунок ТТ нараховуються гроші.Загальна технологія використання смарт-картки в системах електронних платежів майже така сама, як МПК: банк видає таку картку, а магазини та інші установи торгівлі, які працюють у системі, приймають її до оплати.

Купуючи товар, покупець пред'являє касирові свої покупки і смарт-картку. Остання вставляється у спеціальний касово-розрахунковий термінал, де є рідер (спеціальний пристрій) для її читання. За допомогою ПІН перевіряють, чи дійсна картка та чи є на ній сума, достатня для оплати покупки. Якщо ні, то відбувається «повернення» товару — покупка відкладається. У противному разі дебетується смарт-картка і кредитується касовий апарат. Усе це виконується за лічені секунди, без жодного зв'язку із центром або комп'ютером банку.

Грошові кошти для оплати покупок пересилаються по каналах зв'язку на банківський рахунок продавця (як правило, у кінці дня за один сеанс зв'язку з банком). Вважається, що розрахунковий рахунок ТТ ведеться в банку, який видав смарт-картку. Якщо зв'язку з банком по каналах немає, то в торговельній установі заповнюється спеціальна смарт-картка — картка торгівця протягом певного часу, яку можна доставити безпосередньо до банку.

У світі нині плануються й реалізуються численні проекти, де використовуються смарт-картки. В Україні з ініціативи НБУ створено AT «Укркарт», яке розробляє проект застосування платіжних карток типу смарт-карток для розрахунків із фізичними та юридичними особами.

Завантажена смарт-картка містить готівку, котру можна використовувати як замінник монет і банкнот. Такі електронні гроші допомагають усувати труднощі, які пов'язані з використанням готівкових грошей (наприклад, оплатою експлуатаційних витрат і т. ін.). їх можна ефективно використовувати для оплати невеликих покупок у магазинах і торговельних точках.

3. Забезпечення захисту даних у системі електронних платежів

Необхідно зазначити, що на сучасному етапі практично забезпечене конституційне право кожного вільно шукати, одержувати, передавати, проводити і поширювати інформацію будь-яким законним способом.

Істотні позитивні зміни відбулися в інформаційному забезпеченні державної політики. Активно розвивається інфраструктура єдиного інформаційного простору України. Українські інформаційні і телекомунікаційні системи і мережі зв'язку реально інтегруються в світовий інформаційний простір.

Вони побудовані з використанням останніх досягнень в сфері інформаційних технологій, які широко представлені на ринку, де активно діють практично всі крупні зарубіжні компанії-розробники. Інформаційні технології ефективно використовуються в діяльності практично всіх організацій і установ, державних органів і значної частини фізичних осіб.

З метою здійснення державної політики в цій сфері прийняті і реалізуються національні програми "Електронна Україна" і "Електронний уряд".

Сформовані умови для забезпечення безпеки функціонування інформаційних і телекомунікаційних систем, що створюються на території України. Створені найважливіші регулюючі чинники державної дії на інформаційні процеси і інформатизацію: нормативно-правове забезпечення цієї сфери; системи ліцензування і сертифікації інформаційних продуктів і послуг, інформаційно-телекомунікаційних систем і мереж зв'язку, технологій. Так, в даний час законодавство в сфері інформаційного розвитку економіки і суспільства включає закони України: "Про державну таємницю", "Про захист інформації в АС", "Про інформацію", "Про зв'язок", "Про Національну систему конфіденційного зв'язку". Також необхідно врахувати і тенденції розвитку національної нормативної бази в даній сфері, а саме розгляд владою таких нових законів України як закони "Про електронний цифровий підпис", "Про електронний документообіг", "Про електронну комерцію" і ін.

Разом з тим на тлі цих помітних досягнень, на жаль, доводиться констатувати, що рівень розвитку інформаційної сфери України ще досить низький. Відставання від розвинених країн, за оцінкою фахівців, складає 10-15 років. Існують ряд серйозних проблем, рішення яких життєво необхідне для подальшого розвитку країни. Одночасно, оцінюючи ситуацію в сфері забезпечення інформаційної безпеки України в цілому, не дивлячись на наявні досягнення, слід зазначити, що вона тривожна.Так, явно не відповідають прогнозам правові гарантії реалізації конституційних прав людини і громадянина на недоторканність приватного життя, на особисту і сімейну таємниці, на добре ім'я і честь, на охорону права інтелектуальної власності. Недостатніми є і гарантії свободи масової інформації. Більшість вітчизняних газет і журналів, зокрема регіональних, знаходяться в істотній фінансовій залежності від крупного капіталу, політичних партій, рухів і фондів, місцевих адміністрацій. Це приводить до віддзеркалення в їх інформаційній політиці, перш за все, інтересів фінансових спонсорів, далеко не завжди співпадаючих з інтересами держави і більшості населення. Представляється, що до найбільш серйозних проблем належить і необхідність прискорення розвитку вітчизняної індустрії конкурентоздатної продукції в сфері інформатизації, телекомунікації і зв'язку, забезпечення потреб внутрішнього ринку цією продукцією і вихід на світовий ринок.

Для вирішення даної проблеми доцільно використовувати, в першу чергу, заходи економічного і правового характеру. Серед них можна назвати розробку і реалізацію гнучкої інвестиційно-інноваційної політики в сфері розробки програмних продуктів, підтримки виходу продукції вітчизняної інформаційної індустрії на світовий ринок. Вдосконалення системи оподаткування українських підприємств, що працюють в сфері розробки сучасних інформаційних технологій. Зміцнення гарантій захисту прав суб'єктів на об'єкти інтелектуальної власності.

У міру розвитку української інформаційної інфраструктури зростає актуальність підвищення рівня безпеки всіх її складових. Тому іншою проблемою є захист інформаційних ресурсів від несанкціонованого доступу, забезпечення безпеки інформаційно-телекомунікаційних систем, активно використовуваних в різних сферах суспільного життя і діяльності держави. В умовах глобалізації інформаційна сфера стає як ареною міжнародної співпраці, так і ареною суперництва. Повномасштабне залучення України в процес формування глобального інформаційного суспільства, супроводжується забезпеченням її інформаційної безпеки, як одного з найважливіших стратегічних завдань безпеки національної. Актуальність даної проблеми багато в чому обумовлена зростанням "кіберзлочинності" і розширенням можливостей міжнародного тероризму по використанню сучасних інформаційних технологій для здійснення терористичних актів.

В умовах глобалізації інформаційних технологій об'єктом інформаційної злочинності стає весь світовий інформаційний простір в цілому і кожний його елемент зокрема. Нейтралізувати наслідки противоправних дій в інформаційній сфері, наприклад, інформаційного тероризму, надзвичайно важко, а іноді взагалі неможливо. Усвідомивши небезпеку, породжену глобалізацією інформаційних технологій, і розуміючи, що прогрес суспільства неможна зупинити, слід зосередитися на підтримці позитивних і нейтралізації негативних особливостей розвитку інформаційних технологій. Для протидії інформаційним загрозам має бути розроблений чіткий план, який відображатиме персональну відповідальність кожного працівника, починаючи з технічного персоналу й закінчуючи вищою керівною ланкою. В плані мають визначатися також заходи щодо відновлення інформаційних ресурсів після їх ураження. Ці процедури слід постійно перевіряти. Розробці плану повинен передувати аналіз усіх інформаційних масивів та потоків інформації (як внутрішніх так і зовнішніх). Практика свідчить, що ефективний комплексний аудит є можливим лише за участі сторонньої спеціалізованої організації, яка має відповідну ліцензію на проведення такої діяльності. Останнім етапом щодо захисту інформації є страхування інформаційних ресурсів як від традиційних, так і від кіберзагроз. На нашу думку, необхідно встановити більш тісний зв'язок між службами безпеки підприємств і правоохоронними органами. Адже латентність комп'ютерної злочинності, яка в першу чергу пов'язана з побоюванням щодо престижу організацій (особливо в банківських установах) та сумніву відносно кваліфікації спеціалістів технічного захисту тільки "заохочує" кіберзлочинців до нових атак.

Питання підвищення захищеності інформаційної інфраструктури постійно знаходяться в центрі уваги. В даний час необхідно проводити роботу за такими важливими напрямками, як:

побудова системи забезпечення безпеки інформаційно-телекомунікаційних систем (інформаційні фонди і телекомунікаційні інфраструктури) як об'єктів дії ризиків;

захист інформаційних систем (інформації, інформаційної інфраструктури) від протиправних посягань, досягнення незаконної мети, забезпечення антигромадських інтересів;

вивчення і запобігання інформаційно-технологічних катастроф;

стандартизація, сертифікація і аудит інформаційно-телекомунікаційних систем на предмет їх безпеки;

забезпечення інформаційного і інформаційно-технічного виявлення, припинення, розкриття і розслідування протиправних посягань;

формування інформаційного права як самостійної комплексної кодифікуючої галузі права; - постійний моніторинг системи ризиків і погроз у сфері інформаційних відносин;

кадрове забезпечення інформаційної безпеки.

Зростаюча концентрація даних поряд із їх доступністю завдяки комп'ютерним мережам потребує розробки і впровадження спеціальних методів захисту даних в автоматизованих системах.

Проблема захисту інформації виникла давно, ще в умовах централізованої обробки інформації із застосуванням великих ЕОМ, але свого критичного стану вона досягла разом з "комп'ютерним бумом".

Потреба захисту інформації зумовлена децентралізацією її обробки, полегшенням доступу до неї завдяки комп'ютерним мережам, необхідністю збереження комерційної таємниці.

Проблема захисту інформації в комп'ютерному середовищі складна і багатогранна. Можна назвати такі види зловживань, що існують сьогодні:

Знищення інформації.

Викрадення даних.

Зміна даних.

Неправильне використання технічних засобів.

Шахрайство.

Вандалізм.

Порушення умов захисту даних.

Вивчення кожного із названих видів зловживань і розроблення методів боротьби з ними може стати темою окремого дослідження.

Що являють собою названі види зловживань?

Знищення інформації - несанкціоноване знищення даних з метою приховання фактів зловживань або знищення їх через технічні причини (збій програми, поломка комп'ютера, непрофесійне користування комп'ютером).

Викрадення даних може здійснюватися або безпосередньо з комп'ютера, або через комп'ютерну мережу. Парадокс полягає в тому, що разом із великими перевагами, нові комп'ютерні технології значно полегшили доступ до інформації завдяки розповсюдженості ПК високій швидкості запису на дискету, легкості підключення до комп'ютерної мережі, екранним формам інформації.

Зміна даних - навмисне або випадкове викривлення даних через неправильне кодування, алгоритмізацію або суб'єктивні причини - неуважність, недисциплінованість.

Некоректне використання технічних засобів. Це такі види зловживань, як:

використання ПК для особистих цілей;

легкий доступ до ПК;

ненадійність програмного забезпечення;

віруси.

Досить поширеним зловживанням є використання ПК протягом робочого дня або після його закінчення для вирішення особистих задач, ігор, друкування. Для усунення таких зловживань існує спеціальна особа - адміністратор. Він повинен належним чином організовувати роботу і стежити за тим, щоб комп'ютерами не користувались сторонні особи.

Обмежений доступ до ПК досягається системою паролів та іншими засобами ініціалізації доступу.

Особлива проблема - ненадійність програмного забезпечення. Як правило, бухгалтерське програмне забезпечення розробляється на основі:

1) використання тільки мови програмування високого рівня (Visual Basic, C, C++, Delphi);

2) використання тільки СУБД;

3) комбінацій обох попередніх.

Такі персональні СУБД, як dBase, MS Access, Fox Pro, Paradox значною мірою відкриті для несанкціонованого доступу. На жаль, на їх основі розроблено чимало бухгалтерських програм, тому виправити це становище вже неможливо.

Системи управління базами даних, що розроблені пізніше (Oracle, Informix) вже мають високий захист від несанкціонованого доступу і в подальшому слід чекати появи СУБД тільки такого рівня.

Окремою проблемою є захист і боротьба з вірусами. Особливу шкоду наносять піратські диски. На таких дисках знаходиться неліцензоване програмне забезпечення, операційні системи, бухгалтерські програми, ігри. Нині в Україні особливо гостро стоїть питання боротьби з піратською продукцією. До цієї справи підключаються навіть міжнародні організації, шляхом запровадження економічних санкцій.

Шахрайство набуло значного розмаху і досконалих форм. Особу, яка займається комп'ютерним шахрайством, називають "хакер". Відомі випадки, коли хакери одержували великі суми грошей, знаходячи доступ до грошових рахунків або засекреченої інформації.

Вандалізм - особливий вид пошкодження програм, інформації і навіть техніки, який не піддається логічному поясненню.

На сьогодні існує чимало методів захисту інформації, їх можна поділити на автоматизовані і неавтоматизовані.

Автоматизовані методи захисту:

Контроль достовірності інформації машинними методами.

Тестування точності роботи технічних засобів.

Автоматизація доступу до необхідної інформації.

Регулярна перевірка програмного забезпечення.

Копіювання оперативної й умовно-постійної інформації.

Неавтоматизовані методи захисту:

Фізичний захист технічних засобів.

Чітке визначення службових обов'язків посадових осіб.

Чітке виконання службових інструкцій всіма особами, які працюють із технічними засобами.

Література

1. Івахненков С.В. Комп'ютерний аудит: контрольні методики і технології. - К. : Знання, 2005.

2. Романов А.Н., Одинцов Б.Е. Компьютеризация аудиторской деятельности: Учеб. пособие для студ. вузов, обуч. по спец. "Бухгалтерский учет и аудит". - М. : Аудит, 1996.

3. Бутинець Ф.Ф., Івахненко С.В., Давидюк Т.В., Шахрайчук Т.В. Інформаційні системи бухгалтерського обліку: Підручник для студ. вузів спец. 7.050106 "Облік і аудит" / Житомирський інженерно-технологічний ін-т / Франц Францович Бутинець (ред.). - 2-е вид., перероб. і доп. - Житомир : ПП "Рута", 2002.

4. Піхоцький В.Ф., Яцищин Ю.В. Інформаційні системи у податковому контролі й аудиті: Навч. посібник / Державна податкова адміністрація України ; Національна академія держ. податкової служби України. - Ірпінь : Національна академія ДПС України, 2004.

5.Рогач І.Фендзюк М.Л. Інформаційні системи у фінансово-кредитних установах.: Навч.посіб.-2-ге вид., перероб, і доп. – К.:КНЕУ, 2001Р-239 с.

|