МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РФ

Федеральное Агентство по образованию

РОССИЙСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ИННОВАЦИОННЫХ ТЕХНОЛОГИЙ И ПРЕДПРИНИМАТЕЛЬСТВА

Пензенский филиал

Курсовая работа

по дисциплине: «Информационная безопасность»

На тему: «АНАЛИЗ УГРОЗ И РАЗРАБОТКА ПОЛИТИКИ БЕЗОПАСНОСТИ ИНФОРМАЦИОННОЙ СИСТЕМЫ ОТДЕЛЕНИЯ ПЕНСИОННОГО ФОНДА Российской Федерации»

Выполнил: ст. гр. 02и1

Логунова В.В.

Принял: к.т.н., доцент

Зефиров С.Л.

Пенза 2005

Содержание

Введение

1. Описание деятельности госоргана

1.1 Разработка структурной и инфологической моделей информационной системы госучреждения

2. Перечень и анализ угроз

3. Квалификация угроз актуальных для информационной системы

4. Разработка политики безопасности

Заключение

Литература

Приложение А

Введение

Настоящее время характеризуется стремительной компьютеризацией, которая охватила практически все сферы человеческой жизни. Очень трудно в настоящее время найти отрасль, которая бы не ощутила на себе влияние этого глобального процесса. С каждым годом увеличивается объем информации и поэтому намного удобнее осуществлять работу с ней в электронном виде. Тем не менее, наряду с огромным количеством достоинств компьютерных технологий появляются проблемы в области информатизации, например, защиты информации. Организации, предприятия либо государственные органы, работающие в информационной сфере, должны, надлежащим образом, следить за получением, формированием, хранением, распределением и использованием сведений, поступающих к ним. Потеря конфиденциальной информации может привести к неблагоприятным последствиям в деятельности учреждения. В избежание подобных случаев, необходимо осуществлять контроль за информационной системой.

В рамках данной курсовой работы проведем анализ угроз и разработаем политику безопасности для информационной системы отделения Пенсионного Фонда РФ.

1. Описание деятельности госоргана

В г. Пензе существуют немало важные государственные учреждения, которые занимаются деятельностью в различных сферах жизни общества. В данном курсовом проекте будет уделено внимание отделению Пенсионного Фонда Российской Федерации. Целями (бизнес - цели) деятельности государственного органа являются:

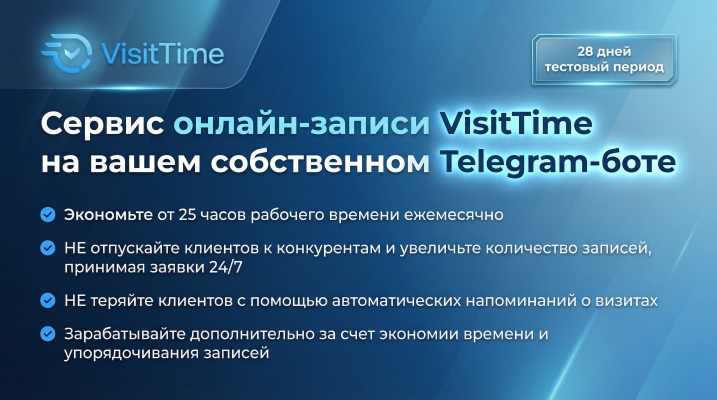

Реклама

- назначение на пенсию граждан РФ (работа с персональными данными);

- ведение лицевых счетов граждан РФ;

- распределение информации в банк.

Функции госучреждения следующие:

- сбор и получение информации;

- внесение ее в базы данных;

- выявление несоответствий;

- обеспечение конфиденциальности информации;

- хранение и обработка данных;

- передача сведений в банк;

- работа с Интернет.

Информационная система госучреждения должна иметь базы данных, хранящие конфиденциальную информацию о гражданине РФ: фамилию, имя, отчество, дату рождения, его доход, сведения о стаже и номер лицевого счета, а также выявлять несоответствия о полученных данных. Базы данных могут иметь наименования, такие как «БД Пенсионеров», «БД Работодателей», «БД Наемных лиц», «БД Льготников», «БД Ветеран». Информация поступает в орган двумя способами: индивидуально от каждого человека в виде бумажных документов, заверенных подписью и печатью, и через Интернет. Документы регистрируется. Электронный документ должен содержать электронно-цифровую подпись, т.е. входящая информация шифруется системами криптозащиты. Сведения заносятся в базу данных с автоматизированных рабочих мест операторов. Все изменения, внесенный в БД, периодически должны сохраняться, делаться копии на случай утери информации.

По схеме «запрос - ответ» может осуществляться обмен информации между регионами. Пенсионный фонд, получив запрос, анализирует актуальность, проверяет наличие прав на этот запрос, так как доступ к информации ограничен определенным кругом лиц, после чего извлекает из БД запись одного лица и отправляет ответ. Все запросы должны фиксироваться в специальном журнале. За этими действиями должен следить администратор по информационной безопасности. Информацию о назначении на пенсию граждан РФ отправляют в банк, где хранится их лицевой счет и происходит ежемесячная выдача определенной суммы денег. Передается информация в зашифрованном виде, что обеспечивает ее уникальность. Госучреждение должно взаимодействовать по отдельным защищенным каналам связи с г. Москвой (корпоративная сеть) для того, чтобы там хранить копии БД. В случае непредвиденных обстоятельств, сведения можно восстановить. Информационная система (ИС) госоргана должна достаточно надежно обеспечивать многофункциональную систему защиты собственных баз данных с информацией о людях и их счетах, подобрать специальное программное обеспечение, а также доступ к информации должен быть ограничен определенным кругом лиц.

Реклама

1.1 Разработка структурной и инфологической моделей информационной системы госучреждения

Функционирование информационной системы осуществляется следующим образом. Сведения заносятся в базу данных с автоматизированных рабочих мест (АРМ) операторов, два из которых будут соединены с почтовым сервером. Некоторые АРМ будут взаимосвязаны друг с другом. Базы данных (БД), система управления базами данных (СУБД) располагаются на администраторском сервере, взаимосвязанном с АРМ и с главным сервером в г. Москве, хранящий копию БД. Обработка данных осуществляется на главном (администраторском) сервере. Администратор имеет доступа к сети Интернет, но не сам сервер. АРМ администратора информационной безопасности (ИБ) обеспечивает защиту БД. Каждый компьютер имеет пароль, с помощью которого администратор ИБ проверяет наличие прав доступ персонала к БД (пароли) и фиксирует запросы на информацию. Только он имеет право удалять устаревшую информацию и хранить копии БД. АРМ банка получает сведения, поступившие из БД, от квалифицированных работников по средствам связи (телефон, факс, компьютер и т.д.).

Составим структурную модель ИС, состоящую из таких элементов как:

- автоматизированные рабочие места (АРМ), с которых операторы заносят информацию в БД, поступающую в индивидуальном порядке от физического лица либо от почтового сервера, и которые отправляют сведения в банк;

- почтовый сервер, на который информация поступает через Интернет;

- администраторский сервер, хранящий БД, он же сервер обработки, на котором установлена система управления базами данных;

- автоматизированное рабочее место администратора информа-ционной безопасности;

- главный сервер г. Москвы, хранящий копии БД:

Функции ИС:

1.Способствует быстрому и своевременному внесению новых сведений, изменению уже имеющихся, а также удалению устарелых данных;

2.Структурирует и облегчает поиск информации в БД;

3.Показывает доступ к информационным ресурсам;

4.Обеспечивает надежное хранение данных (их безопасность);

5.Позволяет вести учет о назначения на пенсию граждан РФ;

6.Своевременная передача информации в банк.

Таблица 1 - Аппаратный компонент - пользователь

| Аппаратный ресурс |

Пользователь |

Права пользователя |

Ответственный персонал |

Обязанности ответственного персонала |

| АРМ |

Работники отделения |

Возможность доступа к БД. |

Работники отделения (сотрудник несет ответственность за свои действия) |

Обязанности распределяются в соответствии с работой, которую они выполняют (внесение новых сведений в БД, полученных от почтового сервера, по средствам связи и лично от граждан РФ, передача сведений в банк) |

| АРМ администратора ИБ |

Администратор ИБ |

Доступ к главному серверу, к БД |

Администратор ИБ |

Проверять наличие прав доступа к БД, фиксирует запросы, удаляет информацию, хранить копии БД |

| Почтовый сервер |

Администратор |

Доступ к Интернету |

Администратор

|

Контролировать функционирование автоматизированной информационной системы, обрабатывать информацию в БД, хранить и создавать копий БД, осуществлять работу с почтой и с Интернетом, взаимодействовать с АРМ, с сервером г. Москвы и с АРМ администратора ИБ |

| Администраторский сервер |

Рабочий персонал, администратор, администратор ИБ и администратор сервера в г. Москве |

Доступ и пользование БД |

| АРМ банка |

АРМ Пенсионного Фонда РФ |

Передача информации в банк по средствам связи. Отсутствие прав пользования рабочего персонала отделения Пенсионного Фонда РФ информационными ресурсами банка |

_______ |

________

|

| Аппаратный ресурс |

Пользователь |

Права пользователя |

Ответственный персонал |

Обязанности ответственного персонала |

| Сервер г.Москвы |

Администратор |

Доступ к хранилищу копий БД |

________ |

____________ |

Информация в отделении Пенсионного Фонда РФ может классифицироваться на критическую и чувствительную.

Критичность информации подразумевает, что информация должна быть доступна тем и тогда, когда она требуется для непрерывности деятельности госоргана. Критичность информации прямо связана с критичностью процессов доступа к информации.

На основе этого информация по степени критичности может быть следующей:

- Существенная: Персональные данные о гражданах РФ (например, заработанная плата, лицевой счет и др.), хранящиеся в БД, носят существенный, критический характер. Эта информация является высоко чувствительной. При ее потери отделения Пенсионного Фонда РФ понесет значительный ущерб в деятельности. Существует возможность временное прекращение деятельности учреждения, пока БД не будут восполнены.

- Важная: Информация, поступившая на почтовый сервер или на АРМ (1,2). Потеря такой информации нанесет средний, но поправимый ущерб деятельности госоргана.

- Нормальная: Устаревшие сведения.

Чувствительность информации определяется как мера влияния на организацию неправильного отношения с ней.

По степени чувствительности могут быть выделены следующие виды информации:

- Высоко чувствительная: Раскрытие персональных данных граждан РФ.

- Чувствительная: Разглашение паролей АРМ, доступ к почтовому серверу, отсутствие шифрования данных.

Такие ситуации возможны по неосторожности, любопытству, не задумавшись о последствии действий или намеренно, если злоумышленник покидает место работы.

- Внутренняя: Регистрирование документов, должностные инструкции, ведение лицевых счетов.

- Открытая: метод обмена информации между регионами (по схеме «запрос - ответ»), количество индивидуальных счетов (1 300 000), способ хранения информации и др.

В зависимости от особенностей деятельности учреждения к информации может быть применена другая классификация. Степень критичности информации, в этом случае, определяется как мера влияния информации на бизнес - цели организации.

По степени критичности относительно доступности виды информации могут быть следующие:

- Критическая: Сведения о гражданах РФ, находящиеся в БД.

При отсутствии такой информации работа остановится.

- Очень важная: Информация, поступающая от почтового сервера, системные пароли, номера персональных счетов.

Доступ к сведениям о гражданах РФ должен быть ограничен. За этим следит администратор ИБ. Администратор сервера несет ответственность за целостность, конфиденциальность, доступность, подотчетность и подлинность БД.

- Важная: Сведения, которые должны быть переданы в банк.

- Полезная: Применение электронных таблиц Excel, использование Интернет, факса, телефонных книг – это значительно экономит временные ресурсы.

- Несущественная: сведения, хранящиеся более 75 лет.

По степени критичности относительно целостности информация, хранящаяся в БД, будет важной, так как несанкционированное изменение ее приведет к неправильной работе АРМ через некоторое время, если не будут приняты определенные действия администратором главного сервера и администратором ИБ.

По степени критичности относительно конфиденциальности информация виды информации могут быть следующие:

- Критическая: Сведения о гражданах РФ и методах связи с Г. Москва.

- Очень важная: пароли АРМ, номера персонифицированных счетов.

- Важная: Сведения, которые должны быть переданы в банк.

- Незначимая: метод обмена информации между регионами количество индивидуальных, способ хранения информации и т.д.

Главный смысл классифицирования информации состоит в том, чтобы указать на то, как персонал должен обращаться с ней. Самой критичной и чувствительной информацией являются сведения о гражданах РФ, хранящиеся в БД. БД должны хранится на администраторском сервере, а их дубликаты на АРМ администратора ИБ и в г. Москве. Главный администратор должен контролировать СУБД и нести ответственность за потерю сведений из БД или самих БД, осуществлять работу с Интернет. Ценность информации состоит в ограниченном доступе к ней. Чем ценнее сведения, тем меньше людей имеют возможность ей пользоваться (пароли, шифрование и др.). Такую информацию можно назвать чувствительной и конфиденциальной. Важной будет информация, связанная с бизнес - целями Пенсионного Фонда и поступающая с почтового сервера. Главной целью защиты информационных ресурсов является обеспечение безопасности администраторского сервера.

Таблица 2 - Информационный ресурс - пользователь

| Информационныйресурс |

Ответственный |

Пользователь |

Обязанностипользователя |

СтепеньКритичности(чувствительности) |

Фазажизненногоцикла |

Местохранения |

| Персональные данные клиентов |

Администратор и администратор по ИБ |

Работники отделения (АРМ), администратор, администратор ИБ и администратор сервера в г. Москве |

Сбор данных, обработка, хранение, следить за доступом к ним |

Критическая |

Получениеобработкахранение |

БД |

| Системные пароли |

Администратор ИБ |

Администратор, администратор ИБ |

Следить за правом доступа |

Очень важная |

Хранение |

АРМАдминистратора ИБ |

| Сетевые данные |

Администратор |

Администратор |

Передача данных на АРМ (3,4), размещение объявлений на сайте и др. |

Чувствительная |

Передача |

Почтовый сервер |

| Обработанная информация |

АРМ (5,б) |

АРМ (5,б) |

Передача информации, выявление несоответствий |

Важной |

Передача |

БД |

| Регистрация документов, должностные инструкции, телефонные книги |

Руководитель организации |

Работники отделения |

Использование этих сведений непосредственно на рабочем месте |

Внутренняя |

Хранение |

АРМ работников, АРМ руководителя |

| Незасекреченная информация о деятельности отделения (способ хранения информации) |

Руководитель |

Граждане РФ |

Использование по необходимости |

Открытая |

Обработка |

АРМ руководителя |

| Информационныйресурс |

Ответственный |

Пользователь |

Обязанностипользователя |

СтепеньКритичности(чувствительности) |

Фазажизненногоцикла |

Местохранения |

| Устаревшие данные |

Администраторпо ИБ |

Администратор иадминистратор ИБ |

Хранение и удаление |

Несущественная |

Удаление |

АРМАдминистратора ИБ |

Программное обеспечение

Программное обеспечение (ПО) – это совокупность программ системы обработки данных и программных документов, необходимых для эксплуатации этих программ. Основные функции ПО:

- автоматическое управление вычислительным процессом работы компьютера при минимальном вмешательстве оператора;

- повышение эффективности функционирования ЭВМ;

- обеспечение взаимодействия пользователь и компьютера;

- обеспечение контроля и надежности функционирования ЭВМ.

ПО дополняет компьютеры теми возможностями, которые трудно или экономически нецелесообразно реализовать аппаратными средствами. Информационные системы на основе компьютерных сетей выполняют функции хранение и обработки данных, организации доступа к данным, передачу данных и результатов обработки пользователем. Функциональное назначение любой компьютерной сети состоит в том, чтобы предоставлять информационные и вычислительные ресурсы пользователям, которые имеют подключение к сети. Локальная сеть включает: сервер, рабочие станции (АРМ), среду передачи (линии связи или пространство, в котором распространяются электрические сигналы и аппаратуру передачи данных), сетевое программное обеспечение, почтовый сервер. Помимо локальной сети в госоргане существует и глобальная сеть. В нее включаются еще АРМ банка и сервер в г. Москва. По определенным протоколам в сети происходит обмен информации. Протокол – это стандарт (набор правил), определяющий способ преобразования информации для ее передачи по сетям. Для подключения к Интернет и получения набора услуг компьютер должен быть присоединен к Интернет по протоколу TCP/IP (протокол управления передачей / протокол Internet) – TransmissionControlProtocol / InternetProtocol. Группа протоколов TCP предназначена для контроля передачи и целостности передаваемой информации. Протокол IP описывает формат пакета данных, передаваемых по сети и принципы адресации в Интернет. Уязвимость определяется ошибками содержимого пакета при передачи.

В TCP/IP для проверки правильности пакета использует контрольную сумму. Контрольная сумма - это число, помещаемое в дейтаграмму и вычисляемое по специальному алгоритму.

Протокол POP3 (PostOfficeProtocol) предназначен для организации динамического доступа рабочих станций к почтовому серверу. Протокол POP3 на транспортном уровне использует TCP-соединение. Уязвимостью протокола POP3 считается - невозможность выборочного приема клиентом сообщения с почтового сервера.

Чтобы обеспечить безопасность передачи данных необходимо защищать каналы связи следующими способами: защита сообщений от несанкционированного доступа и подтверждение целостности полученных по каналам связи. Уязвимость – при огромном количестве передачи сообщений, снижается скорость передачи данных.

Передача данных осуществляется по каналам и линиям связи. С помощью информационно – логической модели ИС (Приложение А) можно наблюдать распределение данных.

Таблица 3 - Информационно-технологическая инфраструктура Таблица 3 - Информационно-технологическая инфраструктура

| № |

Объект защиты |

Уровень |

Уязвимости |

| 1. |

Линии связиАппаратные средства |

физический |

Незащищенность от помех |

| 2. |

Шлюз |

Сетевой |

Медленная передача |

| Маршрутизаторы |

Зависят от использу-емого протокола |

| Концентраторы |

При попытке одновременной передачи данных из двух узлов логического сегмента возникает коллизия. |

| 3. |

Почтовыепрограммные средства |

Сетевыхприложений |

Прием и передача сообщений Протокол POP3 может только считывать либо доставлять почту, обработка данных происходит на АРМ. |

| 4. |

ОС |

Операционных система |

Система ввода вывода |

| 5. |

БД |

Систем управления базами данных (СУБД) |

Пароли, данные, нарушение конфиденциальности |

| 6. |

Процесс назначения на пенсию |

Бизнес-процессоворганизации |

Чувствительнойинформация |

2. Перечень и анализ угроз

Для обеспечения информационной безопасности отделения Пензенского Фонда РФ необходимо рассмотреть перечень угроз ISO/IECPDTR 13335, проанализировать ситуации, в случае их возникновения, выявить, на сколько опасны угрозы и последствия для деятельности госоргана. Описание каждой угрозы анализируем с помощью модели угроз, включающую:

–нападения пригодные для реализации угрозы (возможность, методы, уязвимости);

–объекты нападений;

–тип потери (конфиденциальность, целостность, доступность и т.д.);

–масштаб ущерба;

–источники угрозы. Для источников угроз – людей модель нарушителя должна включать:

– указание их опыта,

– указание знаний,

– указание доступных ресурсов, необходимых для реализации угрозы,

– возможную мотивацию их действий.

Список угроз из части 3 технического отчета Международной организации стандартизации ISO/IECPDTR 13335. Этот перечень выглядит следующим образом:

–землетрясение;

–наводнение;

–ураган;

–молния;

–промышленная деятельность;

–бомбовая атака;

–использование оружия;

–пожар (огонь);

–преднамеренное повреждение;

–авария источника мощности;

–авария в подаче воды;

–авария воздушного кондиционирования;

–неисправности аппаратных средств;

–колебание мощности;

–экстремальные значения температуры и влажности;

–пыль;

–электромагнитное излучение;

–кража;

–неавторизованное использование среды хранения;

–износ среды хранения;

–операционная ошибка персонала;

–ошибка технического обслуживания;

–авария программного обеспечения;

–использование программного обеспечения неавторизованными пользователями;

–использование программного обеспечения неавторизованным способом;

–подделка идентификатора пользователя;

–нелегальное использование программного обеспечения;

–вредоносное программное обеспечение;

–нелегальный импорт/экспорт программного обеспечения;

–доступ к сети неавторизованных пользователей;

–ошибка операционного персонала;

–ошибка технического обслуживания;

–техническая неисправность компонентов сети;

–ошибки при передаче;

–повреждения в линиях связи;

–перегрузка трафика;

–перехват;

–проникновение в коммуникации;

–ошибочная маршрутизация сообщений;

–повторная маршрутизация сообщений;

–отрицание;

–неисправность услуг связи (то есть, услуг сети);

–ошибки пользователя;

–неправильное использование ресурсов;

–дефицит персонала.

Анализ каждой угрозы.

Землетрясение, наводнение, ураган и молнию не имеет смысла рассматривать подробно по модели, т.к. возможность их появления мало-вероятная. Тем не менее, в случае наводнения госучреждение не пострадает, потому что находится на возвышенной местности (недалеко от Западной Поляны), относительно центра города и других спальных районов. Географическое положение г. Пенза исключает возможность землетрясения. Ураган особых последствий за собой не повлечет, если окна будут закрыты. По неосторожности (если в открытую форточку ворвется ветер) можно потерять время на наведение порядка в разбросанных бумагах. В случае удара молнии возникнет пожар. Для избежания подобной катастрофической ситуации необходимо устанавливать громоотвод. Угроза пожара будет рассмотрена ниже. Промышленная деятельность, бомбовая атака и использование оружия являются маловероятными угрозами, поэтому их подробно не анализируем. В случае реализации промышленной деятельности как угрозы может произойти случайный обрыв каналов связи с банком и г. Москвой. При этом будет потеряна часть информационного ресурса. При бомбовой атаки появится возможность потери информации, жизни людей, оборудования. Все это связано с огромными денежными потерями. При использовании оружия возникнет вероятность нарушение конфиденциальности информационного ресурса.

Пожар

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – высоковероятная, уязвимость – незащищенность электропроводки, методы нападения – случайное замыкание.

Объект нападения – провода

Тип потери – затруднение деятельности, денежные потери

Масштаб ущерба – высокий

Источник угроз – случайность

Преднамеренное повреждение

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – высоковероятная, уязвимость – отсутствие контроля за работниками отделения, методы нападения – намеренно совершив ошибку или удалив необходимый системный файл.

Объект нападения – программное обеспечение, оборудование

Тип потери – денежные потери, затруднение в деятельности

Масштаб ущерба – высокий

Источник угроз – работники отделения

опыт – не обязателен

знания – присутствуют

доступные ресурсы – вычислительные, аппаратные, информационные.

возможная мотивация действий – в личных корыстных целях (в случае повышения должности).

Авария источника мощности

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – незащищенность электропроводки, методы нападения – случайное замыкание.

Объект нападения - информация, сетевые и аппаратные средства

Тип потери – компьютерные данные

Масштаб ущерба – высокий

Источник угроз – рабочий персонал, стихия

опыт – не обязателен

знания – присутствуют

доступные ресурсы – физические, аппаратные, информационные

возможная мотивация действий – преднамеренно и непреднамеренно.

Авария в подаче воды

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – маловероятная, уязвимость – незащищенные провода на полу, методы нападения – промокание сетевого кабеля.

Объект нападения – провода

Тип потери – время, затруднение в деятельности

Масштаб ущерба – низкий

Источник угроз – вода

Авария воздушного кондиционирования

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – маловероятная, уязвимость – неисправность работы кондиционера, методы нападения – неисправная проводка.

Объект нападения – кондиционер

Тип потери – время на восстановление

Масштаб ущерба – низкий

Источник угроз – неисправность, износ оборудования (кондиционера).

Неисправности аппаратных средств

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – износ, методы нападения – длительное использование.

Объект нападения – аппаратные средства

Тип потери – денежные потери

Масштаб ущерба – средний

Источник угроз – отсутствие периодический проверки работоспособности аппаратных средств

Колебания мощности

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – незащищенность компьютеров от колебания мощности (отсутствие сетевых фильтров), методы нападения – неисправная работа персонала.

Объект нападения – информация, сетевые и аппаратные средства.

Тип потери – компьютерные данные

Масштаб ущерба – высокий

Источник угроз – рабочий персонал

опыт – не обязателен

знания – не обязательны

доступные ресурсы – физические, аппаратные

возможная мотивация действий – преднамеренно и непреднамеренно.

Экстремальные значения температуры и влажности

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – маловероятная, уязвимость – отсутствие воздушного кондиционирования, методы нападения – перемена погоды.

Объект нападения – рабочий персонал

Тип потери – отсутствует

Масштаб ущерба – низкий

Источник угроз – природные условия

Пыль

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – маловероятная, уязвимость – накопление пыли, методы нападения – несоблюдение влажной уборки.

Объект нападения – компьютеры

Тип потери – аппаратные средства, затруднение в деятельности

Масштаб ущерба – средний

Источник угроз – обслуживающий персонал

опыт – начальный уровень

знания – обязательны

доступные ресурсы – технические

возможная мотивация действий – невыполнение полномочий

Электромагнитное излучение

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – оборудование, методы нападения – умышленное воздействие электромагнитного излучателя.

Объект нападения – носитель информации и персонал

Тип потери – потеря времени, здоровья сотрудников отделения, информации и оборудования

Масштаб ущерба – высокий

Источник угроз – электромагнитный излучатель.

Кража

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – высоковероятная, уязвимость – слабая защищенность информации, методы нападения – несанкционированное умышленное действие.

Объект нападения – критическая информация.

Тип потери – целостность, конфиденциальность, затруднения в деятельности

Масштаб ущерба – высокий

Источник угроз – злоумышленники

опыт – высокий уровень

знания – обязательны

доступные ресурсы – информационные, телекоммуникационные

возможная мотивация действий – в личных интересах

Неавторизованное использование среды хранения

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – незащищенность среды хранения , методы нападения – вход под чужим логин - паролем.

Объект нападения – чувствительная информация

Тип потери – конфиденциальность, целостность, денежные затраты, затруднение в деятельности

Масштаб ущерба – высокий

Источник угроз – неавторизованное лицо, авторизованное лицо под чужим именем

опыт – начальный уровень

знания – присутствуют

доступные ресурсы – информационные

возможная мотивация действий – умысел

Износ среды хранения

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – отсутствие обновления среды хранения (гибких и жестких дисков, бумаги), методы нападения– длительное использование, нагромождение сведениями БД .

Объект нападения – БД.

Тип потери – целостность

Масштаб ущерба – высокий

Источник угроз – администраторы

опыт – высокий

знания – обязательны

доступные ресурсы – информационные

возможная мотивация действий – недобросовестное выполнение обязанностей.

Операционная ошибка персонала

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – невнимательность, методы нападения – случайное незапланированное выполнение операций, подсчетов.

Объект нападения – информация.

Тип потери – целостность

Масштаб ущерба – средний

Источник угроз – персонал

опыт – как наличие, так и отсутствие

знания – не обязательны

доступные ресурсы – информационные, вычислительные

возможная мотивация действий – неосторожность

Ошибка технического обслуживания

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – невнимательность техника, методы нападения – неэффективная установка компьютерных компонентов, устройств сети.

Объект нападения – аппаратные и сетевые средства.

Тип потери – затруднение в деятельности

Масштаб ущерба – средний

Источник угроз – техническое обслуживание

опыт – высокий

знания – обязательны

доступные ресурсы – аппаратные

возможная мотивация действий – небрежность

Авария программного обеспечения

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – внутренний дефект ПО, методы нападения – удаление файла.

Объект нападения – программное обеспечение.

Тип потери – целостности информации, затруднения в деятельности

Масштаб ущерба – высокий

Источник угроз – работники отделения

опыт – минимальный

знания – необходимы

доступные ресурсы – программное обеспечение

возможная мотивация действий – неосторожность

Использование программного обеспечения неавторизованным пользователями

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – возможность неавторизованного входа, методы нападения – использование программы для взлома сетей.

Объект нападения – БД

Тип потери – конфиденциальность информации, затруднения в деятельности

Масштаб ущерба – высокий

Источник угроз – пользователь АРМ

опыт – не обязателен

знания – не обязательны

доступные ресурсы – информационные ресурсы

возможная мотивация действий – самоутверждение

Использование программного обеспечения неавторизованными способом

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – отсутствие проверки прав и возможностей пользователя, методы нападения – использование программы для взлома сетей.

Объект нападения – сервер

Тип потери – конфиденциальность информации, материальные потери

Масштаб ущерба – высокий

Источник угроз – хакер

опыт – максимальный

знания – отличные

доступные ресурсы – информационные ресурсы

возможная мотивация действий – осуществление несанкционированного доступа.

Подделка идентификатора пользователя

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – несовершенство защиты ПО, методы нападения – применение чужого пароля.

Объект нападения – информация

Тип потери – конфиденциальность

Масштаб ущерба – высокий

Источник угроз – персонал

опыт – высокий уровень

знания – необходимы

доступные ресурсы – информационные

возможная мотивация действий –умысел.

Нелегальное использование программного обеспечения

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – вредоносные подпрограммы встроенные в программы, методы нападения– закачивание вируса.

Объект нападения – системы, ОС, ПО

Тип потери – доступность

Масштаб ущерба – средний

Источник угроз – нелегальное ПО

Вредоносное программное обеспечение

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – высоковероятная, уязвимость – нарушение работы ОС, методы нападения – внедрение вредоносной программы.

Объект нападения – программы и информация

Тип потери – целостность, доступность, затруднение в деятельности, денежные затраты

Масштаб ущерба – высокий

Источник угроз – вредоносное ПО, постороннее лицо

опыт – наличие опыта

знания – обязательны

доступные ресурсы – сетевые

возможная мотивация действий – умысел.

Нелегальный импорт / экспорт программного обеспечения

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – высоковероятная, уязвимость – конфиденциальность ПО, методы нападения – кража.

Объект нападения – ПО

Тип потери – конфиденциальность ПО

Масштаб ущерба – высокий

Источник угроз – внешнее и внутреннее лица

опыт – присутствует для внешнего лица, отсутствуют для внутреннего

знания – аналогично как опыт

доступные ресурсы – для внутренних – внешние носители, для хакеров - сеть

возможная мотивация действий – для внутреннего – умысел, халатность, для внешнего – только умысел.

Доступ к сети неавторизованных пользователей

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – сетевые данные, методы нападения – проникновение в сеть неавторизованных пользователей.

Объект нападения – сеть, данные

Тип потери – целостность, доступность

Масштаб ущерба – средний

Источник угроз – для глобальной сети – внешние источники, для локальной – внутренние (рабочие отделения)

опыт – присутствует

знания – обязательны

доступные ресурсы – информационные, сетевые данные

возможная мотивация действий –умышленно.

Ошибка операционного персонала

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – высоковероятная, уязвимость – неосторожность обращения с ресурсами, методы нападения – ошибочное использование нелегального ПО (по неосторожности).

Объект нападения – информация, БД, сеть

Тип потери – целостность, доступность, затруднение в деятельности

Масштаб ущерба – средний

Источник угроз – операционный персонал

опыт – средний уровень

знания – необходимы

доступные ресурсы – технические и программные средства

возможная мотивация действий – халатность, неосмотрительность.

Ошибка технического обслуживания

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – электрическая и локальная сеть, информация, методы нападения – использование технического оборудования и ПО.

Объект нападения – электрическая и локальная сеть, информация

Тип потери – целостность, доступность, затруднение в деятельности, денежные затраты на оборудование

Масштаб ущерба – средний

Источник угроз – техническое обслуживание

опыт – присутствует

знания – необходимы

доступные ресурсы – технические и программные средства

возможная мотивация действий – небрежность, халатность

Техническая неисправность компонентов системы

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – устарелость, методы нападения – некачественное использование компонентов сети.

Объект нападения – компоненты сети

Тип потери – целостность, доступность, затруднение в деятельности, оборудование

Масштаб ущерба – низкий

Источник угроз – периферийные устройства.

Ошибка при передаче

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – коллизии, методы нападения – неправильное вычисление контрольной суммы.

Объект нападения – информация.

Тип потери – целостность, затруднение в деятельности

Масштаб ущерба – средний

Источник угроз – сеть, внешние воздействия

Повреждение в линиях связи

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – высоковероятная, уязвимость – незащищенность линий связи, методы нападения – случайный обрыв линий связи.

Объект нападения – линии связи.

Тип потери – затруднение в деятельности

Масштаб ущерба – средний

Источник угроз – рабочий персонал

опыт – отсутствует

знания – не обязательны

доступные ресурсы – информационные

возможная мотивация действий – неосторожность

Перегрузка трафика

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – перегрузка сети, сетевые устройства, методы нападения– одновременная посылка (запрос) сообщений с разных станций.

Объект нападения – сеть

Тип потери – доступность, затруднение в деятельности

Масштаб ущерба – средний

Источник угроз – пользователь АРМ

опыт – отсутствие

знания – не обязательны

доступные ресурсы – сетевые

возможная мотивация действий – отсутствует.

Перехват

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – незащищенность канала связи при передачи, методы нападения– перехват информации.

Объект нападения – информация

Тип потери – целостность, правильность передачи

Масштаб ущерба – высокий

Источник угроз – постороннее лицо

опыт – высокий уровень

знания – нужны

доступные ресурсы – информационные и программные

возможная мотивация действий – умысел

Проникновение в коммуникации

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – незащищенность коммуникаций, методы нападения – с помощью программных и аппаратных средств (жучки, прослушка).

Объект нападения – информация, данные

Тип потери – конфиденциальность

Масштаб ущерба – средний

Источник угроз – посторонние лица (шпионы)

опыт – высокий

знания – необходимы

доступные ресурсы – информационные

возможная мотивация действий – умысел.

Ошибочная маршрутизация сообщений

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – неисправность работы маршрутизатора, устарелость, методы нападения – ошибочная адресация.

Объект нападения – информация, данные

Тип потери – доступность, конфиденциальность, целостность, затруднения в деятельности

Масштаб ущерба – средний

Источник угроз – периферийное устройство (маршрутизатор)

Повторная маршрутизация сообщений

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – неисправность работы маршрутизатора, методы нападения– повторная адресация.

Объект нападения – информация, данные

Тип потери – затруднение в деятельности

Масштаб ущерба – средний

Источник угроз – маршрутизатор

Отрицание

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – маловероятная, уязвимость – отсутствие средств добиться отказуемости, методы нападения – отказ в признании пересылаемого.

Объект нападения – информация

Тип потери – затруднение в деятельности

Масштаб ущерба – низкий

Источник угроз – внешнее / внутреннее лицо

опыт – отсутствие

знания – не обязательны

доступные ресурсы – информационные

возможная мотивация действий – злоумышленность.

Неисправность услуг связи (т.е. услуг сети)

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – высоковероятная, уязвимость – отсутствие должного контроля за работоспособностью сети, методы нападения – неисправная работа сети.

Объект нападения – работоспособность связи

Тип потери – затруднение в деятельности

Масштаб ущерба – низкий

Источник угроз – внешнее воздействие, ПО.

Ошибки пользователя

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – некомпетентность, методы – случайное удаление сведений.

Объект нападения – БД.

Тип потери – информационный

Масштаб ущерба – высокий

Источник угроз – рабочий персонал

знания – не обязательны

доступные ресурсы – вычислительные, информационные

возможная мотивация действий – небрежность, недобросовестность

Неправильное использование ресурсов

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – неквалифицированный персонал, методы – использование не по назначению.

Объект нападения – программное обеспечение.

Тип потери – временные

Масштаб ущерба – низкий

Источник угроз – неквалифицированный персонал

опыт – начальный уровень

знания – минимальные

доступные ресурсы – информационные

возможная мотивация действий – отсутствие опыта работы, знаний в данной области.

Дефицит персонала

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – маловероятная, уязвимость – накопление работы, методы – массовое увольнение.

Объект нападения – работники отделения.

Тип потери – потеря производительности (работа будет выполняться не вовремя)

Масштаб ущерба – средний

Источник угроз – руководитель

опыт – необязателен

знания – присутствуют

доступные ресурсы – любые

возможная мотивация действий – некомпетентность, жесткие условия труда.

Главным объектом нападения будет чувствительная информация, а опасными угрозами – преднамеренное незаконное действие (постороннее лицо, злоумышленник), вредоносное программного обеспечения и ошибки работников отделения. В результате основными потерями являются информационные ресурсы, их конфиденциальность, денежные потери и затруднения в деятельности.

3. Квалификация угроз актуальных для информационной системы

Точный прогноз актуальных угроз позволяет снизить риск нарушения ИБ при минимизации затрат ресурсов организации. В процессе анализа возможных и выявления актуальных для активов организации угроз должен оцениваться риск, возникающий вследствие потенциального воздействия определенной угрозы. После оценивания риска должно быть принято решение, является ли он допустимым. Если риск является недопустимым, уровень риска подлежит снижению до допустимого путем принятия защитных мер.

Необходимо оценивать все угрозы, уязвимости и риски для обеспечения уверенности в том, что процесс оценки рисков в организации является полным. В таблице 0 приведены основные компоненты процесса оценки рисков по данной методике.

Таблица

4

- Типичные компоненты процесса оценки рисков

| Если кто-либо захочет проследить угрозы |

Через зоны уязвимостей |

То они приведут в результате к какому-нибудь из следующих рисков |

Неавторизованное использование ПО и среды хранения

Вредоносное ПО, ошибка операционного персонала, электромагнитное излучение, колебание мощности

Подделка идентификатора пользователя, кража, перехват, проникновение в коммуникации, преднамеренное повреждение

Пожар, авария источника мощности, авария ПО

|

Работники отделения

Оборудование и аппаратура

Приложения

Коммуникации

Программное обеспечение

Операционные системы

Среда хранения

|

Денежная потеря

Потеря производительности

Затруднения

Потеря конфиденциальности, доступности и целостности информации

|

В таблице 5 описывает действие каждой из четырех высоко-уровневых угроз.

Таблица 5 –

Описание угроз

| Угрозы |

Описание |

| Неавторизованное использование ПО и среды хранения |

Эти угрозы являются случайным или преднамеренным использование информации, места локализации, что ведет к изменениям или разрушениям информации людьми, с осуществлением или без осуществления доступа к рабочему процессу во время выполнения их обычных обязанностей |

| Вредоносное ПО, ошибка пользователя, электромагнитное излучение, колебание мощности |

Эти угрозы являются неосторожной, из-за небрежности, или случайной потерей, дополнением, изменением или уничтожением информации. Эта угроза может проистекать вследствие действий или бездействия людей; неправильного функционирования аппаратных средств, программного обеспечения или коммуникаций; и природных бедствий, возможна временная приостановка работы |

| Пожар, авария источника мощности, авария ПО |

Эти угрозы являются случайными, незапланированными, ведущие к потери информации, оборудования, снижению производительности, затруднению в деятельности; могут быть вызваны стихией |

| Подделка идентификатора пользователя, кража, перехват, проникновение в коммуникации, преднаме-ренное повреждение |

Такие угрозы являются умышленными, способ получения информации несанкционированным доступом, что влечет потерю конфиденциальности, доступности и целостности сведений, их потерю. |

Описание зон локализации уязвимостей приведено в таблице 6.

Таблица 6

–

Описание зон локализации уязвимостей

| Зона локализации уязвимостей |

Описание |

| Персонал |

Уязвимости этой зоны связаны с работниками отделения. Они касаются обученности и осведомленности сотрудников |

| Оборудование и аппаратура (все уровни, особенно физический и сетевой), |

Уязвимости этой зоны связаны с физической безопасностью рабочих зон и аппаратуры, а также доступа к ним |

| Приложения (уровни сетевых и функциональных приложений) |

Уязвимости этой зоны связаны с методом, с помощью которого информация обрабатывается для функционирования. Приложение включает обработку ввода для получения вывода |

| Коммуникации (физический и сетевой уровни) |

Уязвимости этой зоны связаны с электронным движением информации |

| Программное обеспечение, относящееся к среде и операционные системы (в особенности уровни ОС и СУБД) |

Уязвимости этой зоны связаны с программным обеспечением операционных систем и подсистем, в рамках которых приложения разрабатываются и исполняются |

При проведении оценки рисков должны рассматриваться три основные категории возможных потерь, описанные в таблице 7 .

Таблица 7 –

Категории возможных потерь

| Категории возможных потерь |

Описание |

| Денежная потеря |

Денежная потеря определяется как потеря ценностей или увеличение стоимости или расходов. В сомнительных случаях необходимо классифицировать более высокий риск денежной потери или более высокое возможное значение потери, более высокий риск функционирования бизнеса. |

| Потеря производительности |

Потеря производительности происходит тогда, когда персонал не способен продолжать выполнение своих обязанностей или когда необходимо повторять служебные обязанности. Прерывания работы или дублирование усилия могут приводить к недоступности бизнес-функций или к некорректности результатов |

| Затруднения для организаций |

Эта категория касается ситуаций, оказывающих влияние на установление общественного доверия. Следует учитывать также конфиденциальность, точность и согласованность |

Составим матрицу оценки рисков. Уровни риска подразделяются на: высокий (В) - значительный, средний (С) - нормальный, низкий (Н) минимальная возможность потери.

Таблица 8 -

Матрица оценки рисков

| ЗОНА УЯЗВИМОСТИ: Физический уровень. Идентифицировать уровень риска, проистекающего из реализации угрозы: |

Риск денежной потери |

Риск потери производительности |

Риск затруднения |

| Пожар |

В |

В |

В |

| Преднамеренное повреждение |

С |

С |

С |

| Авария источника мощности |

С |

С |

С |

| Авария в подаче воды |

Н |

Н |

Н |

| Авария воздушного кондиционирования |

Н |

Н |

Н |

| Неисправности аппаратных средств |

С |

В |

В |

| Колебание мощности |

Н |

Н |

С |

| Экстремальные значения температуры и влажности |

Н |

Н |

Н |

| Пыль |

Н |

С |

С |

| Электромагнитное излучение |

Н |

С |

С |

| Кража |

С |

С |

С |

| Неавторизованное использование среды хранения |

Н |

Н |

Н |

| Износ среды хранения |

С |

С |

Н |

| Операционная ошибка персонала |

Н |

Н |

Н |

| Ошибка технического обслуживания |

С |

Н |

С |

| Авария программного обеспечения |

Н |

Н |

Н |

| Использование программного обеспечения неавторизованными пользователями |

Н |

Н |

Н |

| Использование программного обеспечения неавторизованным способом |

Н |

Н |

Н |

| Подделка идентификатора пользователя |

Н |

Н |

Н |

| Нелегальное использование программного обеспечения |

Н |

Н |

Н |

| Вредоносное программное обеспечение |

Н |

Н |

Н |

| Нелегальный импорт/экспорт программного обеспечения |

Н |

Н |

Н |

| Доступ к сети неавторизованных пользователей |

Н |

Н |

Н |

| Ошибка операционного персонала |

Н |

Н |

Н |

| Ошибка технического обслуживания |

С |

В |

В |

| Техническая неисправность компонентов сети |

С |

С |

С |

| Ошибки при передаче |

Н |

Н |

Н |

| Повреждения в линиях связи |

С |

В |

В |

| Перегрузка трафика |

Н |

Н |

Н |

| Перехват |

Н |

Н |

Н |

| Проникновение в коммуникации |

Н |

Н |

С |

| Ошибочная маршрутизация сообщений |

Н |

Н |

Н |

| Повторная маршрутизация сообщений |

Н |

Н |

Н |

| Отрицание |

Н |

Н |

Н |

| Неисправность услуг связи (то есть, услуг сети) |

Н |

С |

Н |

| Ошибки пользователя |

Н |

Н |

Н |

| Неправильное использование ресурсов |

Н |

Н |

Н |

| Дефицит персонала |

Н |

Н |

Н |

| Пожар |

С |

В |

В |

| Преднамеренное повреждение |

С |

В |

В |

| Авария источника мощности |

Н |

В |

В |

| Авария в подаче воды |

Н |

Н |

Н |

| Авария воздушного кондиционирования |

Н |

Н |

Н |

| Неисправности аппаратных средств |

С |

С |

В |

| Колебание мощности |

Н |

С |

С |

| Экстремальные значения температуры и влажности |

Н |

С |

С |

| Пыль |

Н |

Н |

Н |

| Электромагнитное излучение |

Н |

В |

С |

| Кража |

Н |

С |

С |

| Неавторизованное использование среды хранения |

Н |

Н |

Н |

| Износ среды хранения |

Н |

Н |

Н |

| Операционная ошибка персонала |

Н |

Н |

С |

| Ошибка технического обслуживания |

С |

С |

В |

| Авария программного обеспечения |

Н |

Н |

С |

| Использование программного обеспечения неавторизованными пользователями |

Н |

С |

С |

| Использование программного обеспечения неавторизованным способом |

Н |

С |

С |

| Подделка идентификатора пользователя |

Н |

Н |

Н |

| Нелегальное использование программного обеспечения |

Н |

С |

С |

| Вредоносное программное обеспечение |

Н |

Н |

Н |

| Нелегальный импорт/экспорт программного обеспечения |

Н |

Н |

Н |

| Доступ к сети неавторизованных пользователей |

Н |

С |

С |

| Ошибка операционного персонала |

Н |

С |

Н |

| Ошибка технического обслуживания |

С |

С |

С |

| Техническая неисправность компонентов сети |

С |

В |

С |

| Ошибки при передаче |

С |

С |

С |

| Повреждения в линиях связи |

С |

С |

С |

| Перегрузка трафика |

Н |

Н |

Н |

| Перехват |

Н |

Н |

Н |

| Проникновение в коммуникации |

Н |

Н |

Н |

| Ошибочная маршрутизация сообщений |

Н |

С |

С |

| Повторная маршрутизация сообщений |

Н |

С |

С |

| Отрицание |

Н |

Н |

Н |

| Неисправность услуг связи (то есть, услуг сети) |

Н |

С |

С |

| Ошибки пользователя |

Н |

Н |

Н |

| Неправильное использование ресурсов |

Н |

Н |

Н |

| Дефицит персонала |

Н |

Н |

Н |

| Пожар |

С |

С |

Н |

| Преднамеренное повреждение |

С |

С |

Н |

| Авария источника мощности |

Н |

Н |

Н |

| Авария в подаче воды |

Н |

Н |

Н |

| Авария воздушного кондиционирования |

Н |

Н |

Н |

| Неисправности аппаратных средств |

Н |

Н |

Н |

| Колебание мощности |

С |

С |

С |

| Экстремальные значения температуры и влажности |

С |

С |

С |

| Пыль |

Н |

Н |

Н |

| Электромагнитное излучение |

Н |

Н |

Н |

| Кража |

С |

Н |

Н |

| Неавторизованное использование среды хранения |

Н |

Н |

Н |

| Износ среды хранения |

Н |

Н |

Н |

| Операционная ошибка персонала |

Н |

С |

С |

| Ошибка технического обслуживания |

С |

С |

Н |

| Авария программного обеспечения |

С |

В |

В |

| Использование программного обеспечения неавторизованными пользователями |

Н |

С |

С |

| Использование программного обеспечения неавторизованным способом |

Н |

С |

С |

| Подделка идентификатора пользователя |

Н |

С |

С |

| Нелегальное использование программного обеспечения |

Н |

Н |

С |

| Вредоносное программное обеспечение |

С |

В |

В |

| Нелегальный импорт/экспорт программного обеспечения |

С |

С |

С |

| Доступ к сети неавторизованных пользователей |

Н |

Н |

С |

| Ошибка операционного персонала |

Н |

С |

С |

| Ошибка технического обслуживания |

Н |

С |

Н |

| Техническая неисправность компонентов сети |

Н |

С |

Н |

| Ошибки при передаче |

С |

С |

С |

| Повреждения в линиях связи |

Н |

С |

Н |

| Перегрузка трафика |

Н |

С |

С |

| Перехват |

С |

С |

Н |

| Проникновение в коммуникации |

Н |

Н |

Н |

| Ошибочная маршрутизация сообщений |

С |

В |

В |

| Повторная маршрутизация сообщений |

С |

С |

С |

| Отрицание |

Н |

Н |

Н |

| Неисправность услуг связи (то есть, услуг сети) |

С |

С |

Н |

| Ошибки пользователя |

С |

С |

С |

| Неправильное использование ресурсов |

Н |

В |

С |

| Дефицит персонала |

Н |

Н |

Н |

| Пожар |

В |

В |

В |

| Преднамеренное повреждение |

С |

С |

С |

| Авария источника мощности |

С |

С |

С |

| Авария в подаче воды |

Н |

Н |

Н |

| Авария воздушного кондиционирования |

Н |

Н |

Н |

| Неисправности аппаратных средств |

С |

В |

В |

| Колебание мощности |

Н |

С |

С |

| Экстремальные значения температуры и влажности |

Н |

Н |

Н |

| Пыль |

Н |

Н |

Н |

| Электромагнитное излучение |

С |

С |

С |

| Кража |

Н |

Н |

Н |

| Неавторизованное использование среды хранения |

Н |

Н |

Н |

| Износ среды хранения |

Н |

Н |

Н |

| Операционная ошибка персонала |

Н |

Н |

С |

| Ошибка технического обслуживания |

Н |

Н |

Н |

| Авария программного обеспечения |

С |

В |

В |

| Использование программного обеспечения неавторизованными пользователями |

Н |

Н |

С |

| Использование программного обеспечения неавторизованным способом |

С |

Н |

С |

| Подделка идентификатора пользователя |

Н |

С |

С |

| Нелегальное использование программного обеспечения |

Н |

Н |

Н |

| Вредоносное программное обеспечение |

В |

В |

В |

| Нелегальный импорт/экспорт программного обеспечения |

С |

Н |

Н |

| Доступ к сети неавторизованных пользователей |

Н |

С |

С |

| Ошибка операционного персонала |

С |

С |

В |

| Ошибка технического обслуживания |

Н |

С |

С |

| Техническая неисправность компонентов сети |

Н |

С |

С |

| Ошибки при передаче |

Н |

Н |

С |

| Повреждения в линиях связи |

Н |

С |

С |

| Перегрузка трафика |

Н |

Н |

С |

| Перехват |

Н |

С |

С |

| Проникновение в коммуникации |

Н |

Н |

Н |

| Ошибочная маршрутизация сообщений |

Н |

Н |

С |

| Повторная маршрутизация сообщений |

Н |

Н |

С |

| Отрицание |

Н |

Н |

Н |

| Неисправность услуг связи (то есть, услуг сети) |

Н |

Н |

Н |

| Ошибки пользователя |

Н |

С |

С |

| Неправильное использование ресурсов |

Н |

В |

В |

| Дефицит персонала |

Н |

Н |

Н |

| Пожар |

В |

В |

В |

| Преднамеренное повреждение |

В |

В |

В |

| Авария источника мощности |

С |

С |

С |

| Авария в подаче воды |

Н |

Н |

Н |

| Авария воздушного кондиционирования |

Н |

Н |

Н |

| Неисправности аппаратных средств |

В |

В |

В |

| Колебание мощности |

С |

С |

С |

| Экстремальные значения температуры и влажности |

Н |

Н |

Н |

| Пыль |

Н |

Н |

Н |

| Электромагнитное излучение |

С |

С |

С |

| Кража |

В |

С |

С |

| Неавторизованное использование среды хранения |

В |

С |

С |

| Износ среды хранения |

В |

В |

В |

| Операционная ошибка персонала |

В |

С |

С |

| Ошибка технического обслуживания |

Н |

Н |

Н |

| Авария программного обеспечения |

В |

В |

В |

| Использование программного обеспечения неавторизованными пользователями |

В |

С |

С |

| Использование программного обеспечения неавторизованным способом |

С |

В |

С |

| Подделка идентификатора пользователя |

С |

В |

В |

| Нелегальное использование программного обеспечения |

В |

С |

С |

| Вредоносное программное обеспечение |

В |

В |

В |

| Нелегальный импорт/экспорт программного обеспечения |

В |

В |

В |

| Доступ к сети неавторизованных пользователей |

В |

В |

С |

| Ошибка операционного персонала |

В |

В |

С |

| Ошибка технического обслуживания |

С |

С |

В |

| Техническая неисправность компонентов сети |

В |

В |

В |

| Ошибки при передаче |

С |

В |

В |

| Повреждения в линиях связи |

В |

С |

В |

| Перегрузка трафика |

Н |

В |

С |

| Перехват |

В |

В |

Н |

| Проникновение в коммуникации |

Н |

Н |

Н |

| Ошибочная маршрутизация сообщений |

С |

В |

В |

| Повторная маршрутизация сообщений |

С |

В |

В |

| Отрицание |

Н |

Н |

С |

| Неисправность услуг связи (то есть, услуг сети) |

Н |

С |

С |

| Ошибки пользователя |

С |

С |

С |

| Неправильное использование ресурсов |

Н |

В |

В |

| Дефицит персонала |

С |

С |

С |

| Пожар |

В |

В |

В |

| Преднамеренное повреждение |

С |

С |

С |

| Авария источника мощности |

С |

С |

С |

| Авария в подаче воды |

Н |

Н |

Н |

| Авария воздушного кондиционирования |

Н |

Н |

Н |

| Неисправности аппаратных средств |

С |

С |

С |

| Колебание мощности |

С |

С |

С |

| Экстремальные значения температуры и влажности |

Н |

Н |

Н |

| Пыль |

Н |

Н |

Н |

| Электромагнитное излучение |

Н |

Н |

Н |

| Кража |

Н |

Н |

С |

| Неавторизованное использование среды хранения |

Н |

Н |

С |

| Износ среды хранения |

Н |

Н |

С |

| Операционная ошибка персонала |

Н |

С |

С |

| Ошибка технического обслуживания |

Н |

Н |

Н |

| Авария программного обеспечения |

С |

С |

С |

| Использование программного обеспечения неавторизованными пользователями |

Н |

Н |

Н |

| Использование программного обеспечения неавторизованным способом |

Н |

Н |

Н |

| Подделка идентификатора пользователя |

Н |

С |

С |

| Нелегальное использование программного обеспечения |

Н |

Н |

Н |

| Вредоносное программное обеспечение |

С |

С |

С |

| Нелегальный импорт/экспорт программного обеспечения |

С |

С |

В |

| Доступ к сети неавторизованных пользователей |

Н |

Н |

Н |

| Ошибка операционного персонала |

Н |

С |

С |

| Ошибка технического обслуживания |

Н |

Н |

Н |

| Техническая неисправность компонентов сети |

Н |

С |

Н |

| Ошибки при передаче |

Н |

С |

С |

| Повреждения в линиях связи |

Н |

Н |

С |

| Перегрузка трафика |

Н |

Н |

Н |

| Перехват |

Н |

Н |

Н |

| Проникновение в коммуникации |

Н |

С |

С |

| Ошибочная маршрутизация сообщений |

Н |

С |

С |

| Повторная маршрутизация сообщений |

Н |

С |

С |

| Отрицание |

Н |

Н |

Н |

| Неисправность услуг связи (то есть, услуг сети) |

Н |

С |

Н |

| Ошибки пользователя |

Н |

С |

С |

| Неправильное использование ресурсов |

Н |

С |

В |

| Дефицит персонала |

Н |

Н |

Н |

| Пожар |

Н |

В |

В |

| Преднамеренное повреждение |

С |

В |

В |

| Авария источника мощности |

С |

В |

В |

| Авария в подаче воды |

Н |

Н |

Н |

| Авария воздушного кондиционирования |

Н |

Н |

Н |

| Неисправности аппаратных средств |

Н |

В |

В |

| Колебание мощности |

С |

В |

С |

| Экстремальные значения температуры и влажности |

Н |

Н |

С |

| Пыль |

Н |

Н |

Н |

| Электромагнитное излучение |

Н |

Н |

С |

| Кража |

В |

В |

В |

| Неавторизованное использование среды хранения |

Н |

С |

С |

| Износ среды хранения |

С |

Н |

С |

| Операционная ошибка персонала |

Н |

Н |

С |

| Ошибка технического обслуживания |

Н |

С |

С |

| Авария программного обеспечения |

Н |

С |

В |

| Использование программного обеспечения неавторизованными пользователями |

Н |

С |

С |

| Использование программного обеспечения неавторизованным способом |

Н |

Н |

С |

| Подделка идентификатора пользователя |

С |

Н |

С |

| Нелегальное использование программного обеспечения |

Н |

Н |

Н |

| Вредоносное программное обеспечение |

В |

С |

В |

| Нелегальный импорт/экспорт программного обеспечения |

С |

С |

Н |

| Доступ к сети неавторизованных пользователей |

С |

Н |

Н |

| Ошибка операционного персонала |

С |

С |

С |

| Ошибка технического обслуживания |

С |

С |

С |

| Техническая неисправность компонентов сети |

Н |

С |

С |

| Ошибки при передаче |

С |

С |

С |

| Повреждения в линиях связи |

С |

В |

В |

| Перегрузка трафика |

Н |

С |

С |

| Перехват |

С |

С |

Н |

| Проникновение в коммуникации |

С |

С |

С |

| Ошибочная маршрутизация сообщений |

С |

В |

В |

| Повторная маршрутизация сообщений |

Н |

В |

В |

| Отрицание |

С |

В |

Н |

| Неисправность услуг связи (то есть, услуг сети) |

С |

С |

В |

| Ошибки пользователя |

С |

В |

С |

| Неправильное использование ресурсов |

Н |

Н |

В |

| Дефицит персонала |

Н |

В |

В |

Таблица 9 –

Таблица оценки риска

| Категория потерь |

| Зона уязвимости |

Денежная потеря |

Потеря производительности |

Затруднения |

Общий риск |

| Физический уровень |

Н |

Н |

Н |

Н |

| Сетевой уровень |

Н |

С |

С |

С |

| Уровень сетевых приложений |

Н |

С |

Н |

Н |

| Уровень операционных систем |

Н |

Н |

С |

Н |

| Уровень СУБД |

В |

В |

С |

В |

| Уровень функциональных приложений |

Н |

С |

С |

С |

| Уровень бизнес-процессов |

Н |

С |

С |

С |

Самой уязвимой зоной, в которой риск потери будет высокий, - это уровень системы управления базами данных. Важной значение для отделения Пенсионного Фонда имеет потеря информации. Актуальными будут те угрозы, которые на уровне СУБД носят высокую степень риска. Отделение Пенсионного Фонда РФ не составляет особого интереса окружающим (возможно, потому что не занимается денежными операциями, а только назначением на пенсию), поэтому общий риск потерь не является особо высоким на рассматриваемых уровнях, и самой актуальными угрозами будут неисправность программного обеспечения и аппаратных средств, ошибки пользователей.

4. Разработка политики безопасности

Разработка и выполнение политики ИБ организации является наиболее эффективным способом минимизации рисков нарушения ИБ для собственника. Политика безопасности представляет собой свод принципов и правил безопасности для наиболее важных областей деятельности и зон ответственности персонала. Политика информационной безопасности является планом высокого уровня, в котором описываются цели и задачи мероприятий в сфере безопасности.

Отделение Пенсионного Фонда РФ, помимо основных бизнес – функций, должно обеспечивать защиту информационных, вычислительных, коммуникационных и аппаратных ресурсов, следить за функционированием систем, создавать защитные меры для эффективной работоспособности и качественной производительности.

Исходя из полученной таблицы оценки риска, можно сделать вывод, что защищать необходимо информационный ресурс на уровне СУБД, так как уровень риска является самым высоким. Защищать зоны уязвимости, где уровень риска низкий, просто не имеет смысла.

Вся информация, находящаяся в госучреждении, должна быть конфиденциальной, целостной, надежной, качественной, защищенной. Ей управляет администратор, защищает – администратор ИБ. В отделении должны обеспечиваться:

- функционирование системы парольной защиты электронных вычислительных машин и локальных вычислительных сетей. Должна быть организована служба централизованной парольной защиты для генерации, смены, удаления паролей, разработки необходимых инструкций, контроля за действиями персонала по работе с паролями;

- формирование уникальных идентификаторов сообщений и идентификаторов пользователей;

- осуществление проверки запросов данных по паролям, идентификаторам;

- функционирования системы ограниченного доступа к серверу и использованию ресурсов Интернет;

- хранение БД и копий БД в определенных защищаемых местах;

- применение шифрования информации криптографическими и стеганографическими методами и средствами;

- обеспечение эффективной защиты каналам и средствам связи (провода, телефоны и др.)

- взаимодействия нескольких АРМ друг с другом, выполняющие одинаковые полномочия;

- создание благоприятных условий и место труда сотрудникам отделения;

- отсутствие возможного появления вредоносного ПО или применение борьбы с ним.

Для того, чтобы избежать потерю информации необходимо обеспечивать защиту и выполнять общие требования.

Таблица 10 - Разработка защитных мер на уровне СУБД

| Зона уязвимости: уровень СУБД

|

Виды защитных мер

|

| Пожар |

Оборудовать пожарную сигнализацию; установить необходимое количество огнетушителей; назначить ответственного за пожарную безопасность; провести инструктаж по пожарной безопасности с работниками отделения; выполнять плановые и внеплановые проверки исправности проводки. |

| Преднамеренное повреждение |

Создать затруднительный доступ к проводами др. каналам связи, обеспечить отделение камерами наблюдения и дополнительной сигнализацией, предупредить о наказаниях в случае умышленной поломки. |

| Неисправности аппаратных средств |

Своевременная замена и ремонт оборудования; изолировать от посторонних лиц важные аппаратные средства, чтобы исключить умышленное и случайное повреждение; проводить периодические проверки исправности аппаратных средств. |

| Износ среды хранения |

Осуществление обновления БД и аппаратной части; хранение копий БД на отдельном компьютере. |

| Авария ПО |

Создавать резервные копии; постоянно обновлять ПО; ограничить пользование нелицензионными копиями ПО. |

| Подделка идентификатора пользователя |

Обеспечить каждый ПК уникальным паролем. Пароли должны соответствовать следующим требованиям: 1. длина пароля должна быть не менее 8 символов; 2.в числе символов пароля обязательно должны присутствовать буквы, цифры и специальные символы; 3. пароль не должен включать в себя легко вычисляемые сочетания символов (имена, фамилии, и т.д.); 4. при смене пароля новое значение должно отличаться от предыдущего не менее, чем в 4 позициях; 5. смена паролей должна проводиться регулярно не реже одного раза в месяц; 6. одинаковых паролей не должно быть. |

| Вредоносное программное обеспечение |

Защита ПО с помощью антивирусных программ; никогда не котировать на свой винчестер /дискету программы, не проверенные на наличие вируса; не копировать программы с ненадежных источников; вести внимательное наблюдение за новой программой (желательно эксплуатировать ее на специальном компьютере); иметь копии всех ценных программ и хранить их на защищенных дисках; установить по возможности системным файлам атрибут «только для чтения»; иметь системный диск с антивирусными программами. |

| Нелегальный импорт/экспорт программного обеспечения |

Запретить копирование ПО с сервера и др. ПК; отслеживать трафик. |

| Доступ к сети неавторизованных пользователей |

Контролировать действия неавторизованного пользователя; возложить ответственность за какие – либо неисправности; сообщать администратору о известных входах в сеть неавторизованным способом. |

| Ошибка операционного персонала |

Ограничить уровень допуска в соответствии с необходимостью; набор только квалифицированного персонала; проведение семинаров по обучению работы с новым ПО. |

| Техническая неисправность компонентов сети |

Постоянно следить за компонентами сети; своевременный ремонт и замена оборудования; запретить доступ к компонентам сети, кроме технического обслуживания. |

| Ошибки при передаче |

Использование различных алгоритмов разделения файлов при передачи; проверка контрольных сумм. |

| Повреждения в линиях связи |

Обеспечить затруднительный доступ к линиям связи; расположить провода ближе к потолку и убрать их в коробки. |

| Перехват |

Сделать невозможным прямой доступ к сети; кодировать всю информацию при передачи; анализировать трафик. |

| Ошибочная маршрутизация сообщений |

Исключить ошибочную передачу сведений из локальной сети по сети Интернет; вести таблицу маршрутизации и постоянно ее обновлять, отсылая запросы. |

| Повторная маршрутизация сообщений |

Исключить ошибочную передачу сведений из локальной сети по сети Интернет; вести таблицу маршрутизации и постоянно ее обновлять, отсылая запросы. |

| Неправильное использование ресурсов |

Установить приоритет на запросы; ограничить доступ к ним для всех на определенной время; использовать многоканальный доступ. |

В госоргане обязательно необходимо следить и обеспечивать безопасность информации по составленным правилам и требованиям. В этом случае повысится вероятность избежание нежелательных последствий и уменьшатся риски потерь.

Заключение

Информатизация является неизбежным этапом цивилизации, поскольку производственные процессы становятся все более информационно емкими. Проблема создания, накопления, обработки, хранения, обмена (распространения) и защиты информации занимает важное место в информационной жизнедеятельности. В курсовой работе были рассмотрены и проанализированы возможные угрозы нападения на информационные ресурсы отделения Пенсионного Фонда РФ, разработана политика безопасности, построена информационная система и показаны ее структурная и инфологическая модели. В процессе работы были выявлены какая информация является чувствительной, опасные для нее угрозы, проведены оценки рисков нападения, описаны категории возможных потерь, разработаны правила и защитные меры при самых критических ситуациях. Можно подвести итог, что политика ИБ должна существовать во всех организациях и госучреждениях где имеются компьютеры для необходимой защиты, применение которой должно быть целесообразно.

Литература

1.Савицкий Н.И. Экономическая информатика: Учебное пособие. – М.: Экономистъ, 2004. – 429с.

Приложение А

Информационно – логическая модель ИС

Внешняя среда

Получение сведений

Обмен   ИР1 ИР1

|

АРМ администра-тора ИБ

Хранение, провер-ка доступа, защита копий ИР1, ИР2

|

|

|

Сервер

Хранение, обработка и управление ИР1 и ИР2

|

|

Получение Обмен ИР2

сведений Передача копий ИР1,

ИР2

Сервер г.Москвы

копии ИР1, ИР2

|

|

Шлюз

|