Міністерство освіти і науки України

ФАКУЛЬТЕТ ІНФОРМАТИКИ

КАФЕДРА ІНФОРМАЦІЙНИХ УПРАВЛЯЮЧИХ СИСТЕМ ТА ТЕХНОЛОГІЙ

Реєстраційний №________

Дата ___________________

КУРСОВА РОБОТА

Тема:

Адміністрування комп’ютерних мереж

Рекомендована до захисту

“____” __________ 2008р.

Робота захищена

“____” __________ 2008р.

з оцінкою

_____________________

Підписи членів комісії

ЗМІСТ

1. Вступ

2. Мережне адміністрування

3. Мережне адміністрування

4. Програми для віддаленого адміністрування

5. Висновки

6. Література

ВСТУП

Адміністрування комп’ютерних мереж ніколи не займали домінуючих позицій в ІТ технологіях. Традиційно незначна роль, що їм відводилась, призвела до того, що структура і функції ПЗ даного класу виявилися в прямій залежності від архітектури обчислюванних систем і еволюціонували разом із ними.

Як відомо, на початку 90-х років ері безроздільного панування хост-комп'ютерів прийшов кінець. Бурхливе поширення розподілених архітектур клієнт-сервер призвело до кардинальних зімни й у сфері керування інформаційними системами. Основна проблема полягала в тому, що адміністраторам довелося мати справу з небаченим раніше різноманіттям ресурсів: різні комп'ютерні платформи, активні мережеві устаткування, та програмні засоби. Ця гетерогенність зажадала рішення цілком нових адміністративних задач - управління розподіленими ресурсаим, електронним поширенням ПЗ, аналіз трафіка і керування пропускною спроможністю мережі, перерозподіли серверного навантаження, відслідковування стану окремих настільних систем і т.д. Справа ускладнювалася ще і тим, що в нове середовище неможливо було перенести додатки адміністрування, що функціонували на мейнфреймах, так що виробникам довелося створювати керуюче ПЗ практично з нуля.

Еволюція концепцій адміністрування відбувалася не тільки уздовж архітектурної осі, але й у просторі тих об'єктів, що поступово утягувалися в “сферу компетенції” керуючих засобів.

З погляду розв'язуваних задач, у період, коли мейнфрейми знаходилися в зеніті слави, їхнє адміністрування можна було з повною підставою віднести до категорії системного, що не в останню чергу означало існування єдиної уяви обчислювального середовища.

Поява розподілених архітектур у якомусь змісті відкинуло всю індустрію адміністрування тому, оскільки на початку цієї епохи задача керування обмежувалися контролем за функціонуванням окремих компонентів (мережного устаткування, персональних комп'ютерів і робочих станцій, запам'ятовуючих пристроїв, периферії та ін.), причому в багатьох випадках справа зводилася до простого збору даних про ресурси замість справжнього керування їхньою роботою. Цей перехідний тип керування ще не можна віднести до мережного адміністрування в суворому значенні цього слова. Останнє виникло тільки тоді, коли в адміністратора з'явилася можливість оперувати єдиним представленням мережі. Одночасно був зроблений перехід від управління функціонуванням окремих пристроїв до аналізу трафіка в окремих ділянках мережі, керування її логічною конфігурацією і конкретними робочими параметрами, причому всі ці операції можна було виконувати з однієї керуючої консолі.

Реклама

Якщо слідувати траєкторії історичного розвитку засобів адміністрування, то наступний крок полягав у реалізації функцій управління інформаційними системами в цілому, а це означало, що в перелік контрольованих об'єктів додалися мережні операційні системи, розподілені бази даних і сховища даних, додатки і, нарешті, самі користувачі.

Нові проблеми, що виникли в розподілених середовищах, призвели до того, що на якийсь час мережне управління стало розглядатися в якості головної турботи адміністраторів інформаційних систем. Системне ж адміністрування при цьому як би відійшло на другий план, а відповідний інструментарій фігурував у якості автономних служб, чужих стосовно платформ і додатків мережного управління. Ця інверсія, що не цілком відповідає логіці функціонування корпоративних інформаційних систем (оскільки мережа відіграє роль лише допоміжної інфраструктури), зберігалася протягом декількох років.

Ситуація змінилася ще раз після того, як кількість розподілених додатків, і насамперед баз даних, функціонуючих у мережі, перейшло за деяке граничне значення. Зростання ролі системного адміністрування в такій ситуації було цілком природним.

Неминучим виявився й інший процес - інтеграція системного і мережного адміністрування, що змусила провідних виробників терміново модернізувати свої продукти. Проте і тут не обійшлося без перегинів: мережне адміністрування часом стало розглядатися як одна з множини складових частин системного адміністрування, а мережа - як один із керованих ресурсів поряд із комп'ютерами, периферійними пристроями, базами даних, додатками і т.д.

Питання про те, яка подальша доля цих двох областей управління корпоративними ІС, по якому шляху – інтеграційному, або дезінтеграційному піде їхній розвиток, поки залишається відкритим. Варто врахувати, що кінцевою метою всіх процедур управління є досягнення таких параметрів функціонування інформаційних систем, що відповідали би потребам користувачів. Останні ж оцінюють роботу ІС не по характеристиках мережного трафіка, застосовуваним протоколам, часу відгуку серверів на запити визначеного типу й особливостям виконуваних сценаріїв управління, а по поводженню додатків, що щодня запускаються на робочих станціях. Цей факт дає підстави ряду експертів припустити, що на зміну мережному і системному адмініструванню в майбутньому прийде управління додатками і якістю сервісу, незалежно від використовуваних платформ, та мереж.

Реклама

1. Мережне адміністрування

Якщо не вдаватися в деталі, то задачі, розв'язувані в даній області, розбиваються на дві групи: контроль за роботою мережного устаткування й управління функціонуванням мережі в цілому. У першому випадку мова йде про моніторинг окремих мережних пристроїв (концентраторів, комутаторів, маршрутизаторів, серверів доступу й ін.), настроюванню і зміні їхньої конфігурації, усуненні виникаючих збоїв. Ця достатньо традиційна група задач одержала назву реактивного адміністрування (reactive management). Друга група націлена на моніторинг мережного трафіка, виявлення тенденцій його зміни й аналіз подій із метою реалізації схем пріоритеризації для забезпечення максимальної пропускної спроможності (proactive management). Сюди ж відноситься задача внесення змін у конфігурацію мережі, управління IP-адресами користувачів, фільтрація пакетів в цілях забезпечення інформаційної безпеки і ряд інших задач.

Потреба в контролі за мережею в цілому з однієї керуючої станції стала причиною появи різних архітектур платформ і додатків адміністрування. Найбільше поширення серед них набула двохрівнева розподілена архітектура “менеджер–агенти”. Програма-менеджер функціонує на керуючій консолі, постійно взаємодіє з модулями-агентами, що запускаються в окремих пристроях мережі. На агенти в такій схемі покладаються функції збору локальних даних про параметри роботи контрольованого ресурсу, внесення змін у його конфігурацію по запиті від менеджера, надання останньому адміністративної інформації.

Незважаючи на очевидні зручності двохрівневої архітектури, її застосування в реальному мережевому середовищі призводить до зростання обсягів службового трафіка і, як наслідок, до зниження пропускної спроможності, доступної додаткам. Цей ефект особливо замітний у складних сегментованних мережах, що містять велику кількість активних пристроїв. У якості часткового рішення проблеми вичерпання пропускної спроможності була запропонована трьохрівнева архітектура, у якій частина керуючих функцій делегувалася найважливішим мережним вузлам. Інстальовані в цих вузлах програми-менеджери через власну мережу агентів управляють роботою “підзвітних” їм пристроїв і в той же час самі виступають у ролі агентів стосовно основної програми-менеджера (менеджеру менеджерів), запущеної на керуючій станції. У результаті основна частина службового трафіка надається локалізованим в окремих мережних сегментах менеджерам, оскільки «спілкування» локальних менеджерів з адміністративною консоллю здійснюється тільки тоді, коли в цьому дійсно виникає необхідність.

Необхідність контролювати роботу різноманітного устаткування в гетерогенному середовищі зажадала уніфікації основних керуючих процедур. Згадана схема «менеджер - агенти» знайшла вираження в протоколі Simple Network Management Protocol (SNMP), що швидко став базовим протоколом мережевого адміністрування, і в стандарті дистанційного моніторингу RMON. Управління настільними системами звичайно здійснюється на базі стандарту Desktop Management Interface (DMI), розробленого організацією Desktop Management Task Force (DMTF).

Результат такого розвитку подій неважко передбачити наперед: індустрія ПЗ мережневого управління виявилася розділеною на три частини. Першу утворюють платформи мережного управління - аналоги операційних систем, що формують середовище для запуску додатків, але при цьому вони володіють обмеженою функціональністю. Друга група мережевих програм пов'язана з керуючими додатками виробників мережних апаратних засобів. Проте вони розраховані на управління тільки визначеною групою пристроїв і рідко дозволяють обслуговувати вироби інших компаній. Подібні додатки пропонуються практично усіма відомими постачальниками устаткування. Третя група - численні програми третіх фірм, націлені на рішення вузьких задач мережного адміністрування.

2. Мережне адміністрування

Функціональна область управління, що відносяться до цієї сфери, чітко визначені в специфікаціях ISO:

• рішення проблемних ситуацій (діагностика, локалізація й усунення несправностей, реєстрація помилок, тестування);

• управління ресурсами (врахування, контроль використання ресурсів, виставлення рахунків за використані ресурси й обмеження доступу до них);

• управління конфігурацією, спрямоване на забезпечення надійного й ефективного функціонування всіх компонентів інформаційної системи;

• контроль продуктивності (збір і аналіз інформації про роботу окремих ресурсів, прогнозування ступеня задоволення потреб користувачів/додатків, заходи для збільшення продуктивності);

• захист даних (управління доступом користувачів до ресурсів, забезпечення цілісності даних і управління їхнім шифруванням).

Основним результатом тривалого розвитку галузі системного адміністрування стало те, що з функціональної точки зору основні платформи управління мережею в даний час досить схожі один на одного. Розходження між ними криються в сфері структурного виконання і, пов'язані з тими вихідними цілями, що ставилися на початкових етапах їх розробки.

Серед численних категорій користувачів ПЗ системного адміністрування усе більшої популярності набувають продукти фірм середнього розміру, які забезпечують потужними засобами вирішення досить широкого кола задач, мають інтуїтивний Web-інтерфейс і прийнятну ціну.

Останнім часом у закордонній літературі усе активніше обговорюється концепція динамічного адміністрування. Її поява відповідає загальній тенденції у світі мережного і системного адміністрування - переносу акцентів із контролю за окремими ресурсами, або їхніми групами, із керування робочими характеристиками ІС на максимальне задоволення запитів кінцевих користувачів інформаційних технологій.

Такий підхід припускає насамперед наявність засобів аналізу поводження користувачів. Результати, отримані на цьому етапі, повинні служити відправною точкою для так званого активного керування взаємодією між основними об'єктами адміністрування - користувачами, додатками і мережею. Термін “активне” означає постійне відслідковування характеру роботи користувацьких додатків і оперативне втручання в цей процес у тому випадку, коли рівень сервісу, одержуваний користувачем, не відповідає очікуваному. Для найбільш адекватного реагування на виникаючі проблеми прихильники концепції активного адміністрування закликають використовувати аналітичні засоби підтримки прийняття рішень.

3. Програми для віддаленого адміністрування

У обов'язки адміністратора мережі можуть входити задачі, пов'язані з адмініструванням робочих станцій і управлінням ними з метою підтримки їх в оптимальному стані для роботи в мережі. В цьому випадку для кожного користувача необхідно надати певні права доступу, дозволяючи, або забороняючи їм вносити зміни в систему. А якщо такі зміни і були внесені то при наступному завантаженні ці зміни повинні бути відмінені. Наскільки жорстким повинен бути контроль за конфігурацією робочих станцій, визначається адміністратором мережі. Тому для полегшення роботи системних адміністраторів були створені програми віддаленого управління робочими станціями, що можуть бути використані і для управління серверами. Можливість віддаленого управління і адміністрування підвищує оперативність усунення проблем, які можуть виникнути в мережі.

Колись програми для віддаленого адміністрування були потрібні тільки на підприємствах, де одній людині доводиться обслуговувати десятки, а то і сотні комп'ютерів, які розташовані в різних кабінетах і на різних поверхах. Сьогодні сфера їх застосування набагато ширша.

По-перше, в багатьох квартирах більше одного комп'ютера, і між ними для швидшої передачі інформації протягнута мережа. Якщо комп'ютери стоять в різних кімнатах, то програма для віддаленого адміністрування дає можливість працювати на двох ПК одночасно, не встаючи із стільця.

По-друге, як правило, люди постійно працюють з двома комп'ютерами - домашнім і робочим. Програми для віддаленого адміністрування дозволяють через Інтернет стежити за тим, що відбувається на іншому комп'ютері. Одним словом, програма для віддаленого адміністрування просто необхідна кожному, в чиєму розпорядженні знаходиться більше одного комп'ютера.

Більшість програм для віддаленого адміністрування складається з двох частин - серверу і клієнта (його ще називають “вьювер”, або “просмотрщик”). Перший встановлюється на віддаленій машині, тобто, на тій, якій потрібно управляти. Клієнтська частина ставиться на комп'ютері, з якого ви плануєте управляти іншим ПК. Для того, щоб клієнт працював, на віддаленому ПК обов'язково повинна бути запущена серверна частина, тому при установці на віддаленому ПК програму краще відразу помістити в "Автозавантаження". Окрім цього, якщо на комп'ютерах використовується брандмауер, потрібно обов'язково створити правило, що дозволяє роботу з додатками для віддаленого адміністрування, інакше брандмауер може вирішити, що підключення до ПК - це атака ззовні і не допустити підключення.

3.1.1. Віддалене управління засобами

Telnet

У наш час існує безліч засобів для віддаленого управління і адміністрування комп'ютерів мережі. Засіб управління комп'ютером може бути підключене і до віддалених машин для виконання досить широкого кола задач, але далеко не всіх. Велика кількість проблем пов’язані з обслуговуванням, адмініструванням та управлінням робочими станціями розв'язується тільки при безпосередньому доступі до файлової системи. Проте, якщо комп'ютер працює, підключений до мережі, а задача полягає в зміні яких-небудь параметрів системи, або виконанні обслуговуючих операцій, то присутність адміністратора біля робочої станції не обов'язкова.

Найдоступніша для віддаленого управління робочими станціям мережі - програма Telnet. Telnet-клієнт існує у всіх операційних системах Windows. Сервер Telnet вбудований тільки в системи, починаючи з Windows 2000 і старше. Для запуску цього серверу на робочих станціях мережі можна скористатися засобом Управление комп’ютером, або Службы (Services) з папки Администрирование.

Якщо на кожній робочій станції запущений сервер Telnet, ви можете на них виконувати практично всі операції, доступні з командного рядка: підключати і відключати мережеві диски, копіювати файли, запускати на виконання програми і командні файли. На жаль, цим способом неможливо встановити складні пакети програм, подібні Microsoft Office, але для установки простих програм, що не вимагають складних процедур реєстрації, а також для проведення операцій з файлами і папками цей засіб цілком підходить. Можливо, що для нормальної роботи з Telnet-сервером на робочих станціях, що працюють під управлінням Windows 2000/XP Professional, первинну настройку доведеться виконувати безпосередньо на робочих місцях. Щоб запустити цю службу, скористайтеся наступною командою з командного рядка:

net start telnet

Якщо потрібно, щоб сервер стартував автоматично при запуску системи, слід змінити режим запуску з ручного на автоматичний.

За умовчанням сервер намагається аутентифікувати клієнта по схемі NT LAN Manager (NTLM), що дозволяє реєструватися автоматично, якщо підключення відбувається з комп'ютера, де ви вже зареєстровані як адміністратор домена. Для віддаленого доступу за межами локальної мережі це незручно; щоб змінити режим аутентифікації, спочатку потрібно запустити з командного рядка утиліту адміністрування сервера Telnet командою:

Tlntadmn config sec = -NTLM + passwd

Рис. 3.1. Служба Telnet на віддаленому комп'ютері

Після встановлення параметрів аутентифікації ви зможете управляти робочими станціями з будь-якої точки мережі і навіть через Інтернет, авторизувавши себе як адміністратор цієї робочої станції. Якщо доступ до робочих станцій здійснюється тільки з локальної мережі, то режим аутентифікації слідує встановити наступною командою:

Tlntadmn config sec = +NTLM +passwd

Діставши доступ до робочої станції, ви можете виконати на ній всі програми, які не використовують графічний інтерфейс.

3.1.2. Задачі, доступні через Telnet

Defrag - кожна робоча станція мережі вимагає періодичного обслуговування. Одна з періодично виконуваних операцій - дефрагментація дисків. Через Telnet доступна команда Defrag. Програма, що викликається цією командою, не має графічного інтерфейсу, всі звіти виводяться в текстовому вигляді на екран, або у файл. Команда може виконуватися у фоновому режимі. Це означає, що користувач продовжуватиме роботу, не підозрюючи, що в цей час проводиться обслуговування його робочого місця. Наприклад, Defrag С: \ /а — виводить звіт про аналіз тому С:\ на необхідність проведення дефрагментації.

Schtasks - команда дозволяє створити “завдання” подібно тому, як це робиться в планувальнику завдань Windows. Більш відомий аналог цієї команди - команда At.

Ipconfig - як і при роботі на локальній машині, дана команда дозволяє переглянути і відновити конфігурацію IP-протоколу. У режимі віддаленого доступу команда буде доступна, якщо комп'ютер працездатний і IP-протокол функціонує правильно. Тому застосування цієї команди на віддалених робочих станціях в основному обмежене - дозволяє тільки отримати відомості про конфігурацію шляхом введення команди:

ipconfig /all

Ping - для перевірки зв'язку між двома вузлами служить утиліта Ping. Ця утиліта посилає на вказаний вузол пакети луна-запиту протоколу ICMP і рахує отримані від нього пакети луна-відповіді, щоб перевірити, чи доступний цей вузол взагалі і чи надійний зв'язок (яка частка пакетів, що загубилися по дорозі). Послідовно тестуючи з'єднання з кожним вузлом, можна знайти місце, в якому зв'язок обірвався.

Chcp - у ряді випадків, ми можемо зустрітися з ситуаціями, коли на екран сеансу Telnet, або просто командного рядка виводяться різні символи. Для узгодження кодової сторінки, в якій здійснюється вивід інформації, з кодовою сторінкою самого вікна сеансу роботи, і може бути використана ця команда з наступними параметрами:

· chcp 866 - включає вивід в кодуванні DOS;

· chcp 1251- вивід в кодуванні Windows;

· Chcp (без параметрів) - показати поточну кодову сторінку).

Цікаво, що навіть вбудовані в Windows програми командного рядка не завжди коректно виводять свої повідомлення, особливо при віддаленому доступі до комп'ютера. Іноді є необхідність виконати цілу серію команд, результат яких виводиться в різних кодуваннях. Для прискорення роботи в подібних випадках краще виконувати команди з перенаправленням виводу в текстовий файл. Потім слід скопіювати цей файл на свій комп'ютер і читати його за допомогою файлового менеджера FAR. У цьому файловому менеджері перемикання кодування при читанні файлу виконується натисненням кнопки <F8>.

Оpenfiles - команда дозволяє побачити перелік відкритих мережевими користувачами загальних файлів. Використовувані параметри:

· openfiles.exe /query - основний варіант виконання команди;

· openfiles.exe /query /fo table /nh - вивід інформації у вигляді таблиці без заголовка;

· openfiles.exe /query /s srvmain /u maindom\hiropln /p p@ssW23 -вивід інформації про відкриті файли на іншому комп'ютері мережі.

При використовуванні Telnet для зв'язку з мережею з Інтернету паролі і імена користувачів передаються у відкритому вигляді. Тому застосовувати цей протокол краще вже усередині мережі, а з Інтернету використовувати даний варіант зв'язку з мережею тільки у виняткових випадках і обмежено.

3.2.1 Remote Administrator 2.2

Як альтернативний варіант підключення до серверу мережі з Інтернету, можна застосувати і програму віддаленого адміністрування Remote Administrator. Radmin – одна з кращих програм віддаленого адміністрування для платформи Windows, яка дозволяє повноцінно працювати відразу на декількох віддалених комп’ютерах за допомогою звичайного графічного інтерфейсу. Програма може бути локалізована на будь-якій мові. Ця програма дозволяє вам працювати на віддаленому комп’ютері, при цьому ви бачимете екран віддаленого комп’ютера на своєму робочому столі у вікні, а ваша миша і клавіатура замінюють мишу і клавіатуру на віддаленому комп’ютері. На відміну від програми дистанційного керування робочим столом, Radmin не дозволяє працювати з відеопрогравачами, одержувати з їх допомогою звуки. Ця програма призначена тільки для адміністрування віддалених робочих станцій.

Radmin складається з двох частин:

· Сервер (Radmin Server) на віддаленому комп’ютері перехоплює зображення з екрану і посилає його клієнту.

· Клієнт (Radmin Viewer) відображає екран віддаленого комп’ютера на моніторі локального комп’ютера.

На рис. 2 зображено вікно програми під час роботи.

Рис. 3.2. Вікно Radmin під час роботи

Для установки з’єднання потрібно запустити Radmin Server на віддаленому комп’ютері, після чого – запустити Radmin Viewer на своєму власному (локальному) комп’ютері і вказати IP-адресу, або DNS-ім’я віддаленого ПК. Необхідною умовою для роботи Radmin є наявність TCP/IP-з’єднання між серверною і клієнтської частинами.

Програма має декілька режимів роботи:

• Режим повного контролю

• Режим перегляду

• Режим командного рядка (Telnet)

• Режим обміну файлами

Крім того, в останній версії Radmin Viewer передбачені режими, підтримка яких повинна з’явитися найближчим часом і в серверній частині програми, яка установлена на комп’ютері, з яким здійснюється зв’язок. Це режими текстового і голосового чату, а також відправка коротких текстових повідомлень. Вони призначені для віддаленої роботи з користувачем, або помічником адміністратора.

3

.2.2

Можливості програми

Підтримка декількох підключень - Radmin Server може одночасно приймати декілька підключень від різних клієнтів.

Технологія відео-перехоплення - у середовищі Windows NT 4.0 Radmin Server використовує драйвер відео-перехоплення, що підвищує його продуктивність в десятки разів. Це дозволяє працювати на віддаленому комп'ютері з більшою швидкістю (сотні оновлень екрану в секунду).

Обмін файлами - дозволяє копіювати файли з одного комп'ютера на іншій. Інтерфейс режиму обміну файлами аналогічний інтерфейсу Провідника Windows, знайомому всім користувачам, що істотно спрощує освоєння програми. Реалізована «докачка» файлів: у випадку збою мережі можна продовжити передачу файлу з моменту збою, а не із самого початку.

Віддалене виключення комп'ютера - дозволяє перезавантажити, або вимкнути комп'ютер всього двома клацаннями миші.

Режим Телнет - надає доступ в режимі командного рядка, аналогічному Тенет - підключення до віддалених комп'ютерів з ОС Windows NT/2000/XP/2003. Ключі командного рядка Radmin Viewer та Radmin Server наведені в додатках (відповідно Додаток 1 і Додаток 2). Для більшості користувачів немає потреби працювати з інтерфейсом командного рядка. Ці ключі призначені для використовування системними адміністраторами. За допомогою цих ключів можна вручну встановлювати, або видаляти модулі Radmin (службу і драйвер), міняти номер порту і т.д.

Підтримка системи безпеки NT - можна дати дозвіл на підключення в будь-якому з режимів - Повний контроль, Перегляд, Телнет, Обмін файлами і Переадресація - будь-якому користувачу, або групі користувачів з NT-домена, або активного каталога (Active Directory). Якщо авторизований в NT-домені користувач спробує підключитися до Radmin Server, для перевірки прав будуть використані його поточні дані. Безпосередній запит імені користувача, пароля і домена відбувається тільки тоді, коли поточний користувач не має прав на підключення.

Захист паролем - якщо система безпеки NT вимкнена, то доступ до Radmin Server контролюється паролем. У основі парольної аутентифікації лежить класичний дуже простий і надійний challenge-response authorization алгоритм вигляду.

ІР -фільтрація - можливість дозволити доступ до Radmin Server тільки з IP-адрес і з підмереж, вказаних у складеному користувачем списку. Якщо IP-адреса і маска під мережі, що підключається співпадають з одним з рядків фільтру, то буде встановлене з'єднання, інакше клієнт отримає повідомлення «Помилка введення/виведення з’єднання. Підключення перервано. Вірогідна причина - настройки IP-фільтрації на віддаленому комп'ютері» (Connection I/O error, connection may be closed due to IP Filter on the remote side).

3.2.3 Безпека Radmin

Дуже велика увага при розробці Radmin була надана системі безпеки. І це цілком зрозуміло, адже для програми такого класу захищеність - найважливіша властивість. Програмісти постаралися зробити Radmin стабільною і безпечною програмою віддаленого адміністрування.

· Radmin 2.2 підтримує систему безпеки Windows NT/2000/XP/2003. З підтримкою можливості надавати права для віддаленого доступу конкретному користувачу, або групі користувачів. У версії 2.2 використаний новий модуль авторизації, повністю сумісний з NTLMv2 і інтегрований з ОС. Права на доступ до Radmin Server можуть надаватися користувачам з доменів, з якими встановлені довірчі відносини (trusted domains) і активних каталогів (active directories). Інтерфейс вікна настройки прав уніфікований із стандартом Windows.

· Якщо підтримка системи безпеки Windows NT відключена, то доступ до комп'ютеру контролюється паролем. Radmin використовує аутентифікацію із запитом і підтвердженням. Цей метод аналогічний тому, що застосовується в Windows NT, але використовує секретний ключ більшої довжини.

· Radmin контролює коректність і безпеку настройки серверної частини програми. Radmin Server 2.2 не дозволяє задати порожній пароль.

· Захист пароля серверної частини. Radmin Server 2.2 активно захищає свої настройки, що зберігаються в системному реєстрі. Доступ до відповідної вітки реєстру дозволений тільки користувачам з правами адміністратора.

· Підтримка протоколювання, при якому вся робота Radmin Server докладно відображається в лог-файлі.

· Radmin Server має власну таблицю IP-фільтрації, використовуючи яку можна обмежити доступ до Radmin Server рядом спеціально заданих в ньому хостів або підмереж.

· У Radmin включені процедури самотестування, що захищає програмний код від змін.

· Інтелектуальний захист від підбору пароля. У версії 2.2 додані такі заходи захисту, як затримки при підозрі на перебір пароля, блокування підозрілих ІР-адресів і т.д.

· В середовищі Windows NT/2000/XP/2003 встановити Radmin Server 2.2 можна тільки як системну службу. В цілях підвищення безпеки можливість запускати Radmin як стандартний додаток заблокована.

Для перегляду, або зміни настройок безпеки Radmin необхідно відкрити діалогове вікно Настройки Remote Administrator Server (Settings for Remote Administrator server) і натиснути кнопку Авторизація… (Set password…). Потім включити прапорець Включить NT security (Enable NT ) і натиснути кнопку Права (Permissions).

Стандартне вікно призначення прав (Permission for Radmin Server) дозволяє адміністратору надавати право з'єднання різних типів (рис. 3.1).

Рис. 3.3. Вікно призначення прав

Право переадресації (Redirect) дозволяє підключення тільки з використовуванням опції “Подключиться через” (Connect through host). Давати користувачам право “Переадресації” рекомендується на комп'ютерах, які використовуються як проміжний сервер, що надає доступ до Radmin Server на іншому ПК. Клієнт з правом переадресації повинен підключитися до головного серверу, вказавши проміжний сервер в полі “Подключиться через” (інакше клієнту буде відмовлено в доступі). При цьому проміжний сервер перенаправить запит на кінцевий сервер.

3.2.4 Режим обміну файлами

Режим обміну файлами з'явився у версії 2.0. Radmin підтримує пересилку файлів об'ємом не більш 2 GB і відображення папку з числом файлів не більш 20 000.

Для перемикання в режим обміну файлами необхідно вибрати відповідний пункт (File transfer) в меню «Режим» (Mode) При наступному підключенні буде показано вікно обміну файлами. Інтерфейс режиму обміну файлами аналогічний інтерфейсу стандартного Провідника, за єдиним виключенням - використовуються два вікна: локального і віддаленого комп'ютерів.

Кнопки на панелі інструментів дозволяють змінювати режим відображення файлової структури, створювати нові папки, а також видаляти їх.

Обмін файлами володіє функціональністю, що дозволяє при передачі файлів обновляти тільки ті їх частини, які не співпадають в локальній і віддаленій копіях файлів. Ця функція носить назву «Дельта-копіювання», оскільки лише різниця («дельта») підлягає копіюванню. Вона дозволяє продовжити передачу файлу після збою мережі не з самого початку, а з того моменту, коли відбувся збій.

Дана функція використовується при перезаписі файлів автоматично і не підлягає відключенню. Для кожної секції початкового і кінцевого файлів Radmin Server і Radmin обчислюють контрольні суми. Ця сума (декілька байт) пересилається по мережі і порівнюється. Якщо суми співпадають, це означає, що відповідні розділи файлів не відрізняються, а значить, дані не передаються і програма переходить до наступної секції файлу. Власне вміст файлу передається тільки при неспівпаданні яких-небуть секцій файлу. Таким чином, ця функція дає можливість продовжити перервану передачу, або перезаписати тільки змінені частини файлів, що істотно економить трафік. Обмін файлами не працює з мережевими дисками з міркувань безпеки.

3.3.1 File Manager v1.01

Дана програма призначена для віддаленого адміністрування файлової системи серверу. File Manager дозволяє легко і зручно через Інтернет проглядати файлову систему серверу, а саме: одержати назви доступних каталогів, відредагувати вибрані файли, подивитися вже існуючі, створити нові, видалити непотрібні, скопіювати, перемістити групи файлів і каталогів. За допомогою цієї програми ви також можете заливати файли на сервері і викачувати їх на локальний комп'ютер.

File Manager працює під управлінням PHP4 на операційних системах Unix, Linux, FreeBSD і Windows. Для роботи підійде не тільки Windows 2000, або Winodws XP, але навіть Windows 95! Програма не вимагає ніяких спеціальних настройок, підтримує російську і англійську мову, має легкий дружній інтерфейс з інтуїтивно зрозумілими інформаційними вікнами і діалогами.

Якщо користувач коли-небудь копіював свої файли за допомогою програм-менеджерів: Norton Commander, Volkov Commander, Total Commander, Midnight Commander, або, на худий кінець, звичним Провідником Windows (Windows Explorer), то вивчення і використовування програми File Manager буде дуже легким.

До речі, File Manager, як і Провідник Windows, дозволяє копіювати файли і папки не тільки в межах жорсткого диска, але і з дискет, CD-дисків, ZIP-дисків, Flash-карт і інших запам’ятовуючих пристроїв. Причому все це можна робити віддалено.

File Manager - справжній файловий менеджер. Він дозволяє виконувати більшість операцій, які Ви звичайно проробляєте з файлами і каталогами.

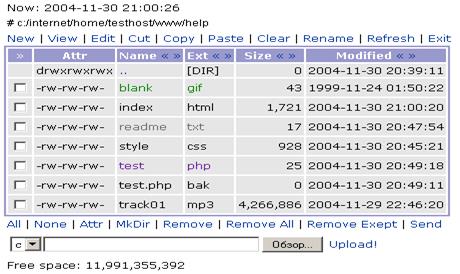

Рис. 3.4. Зовнішній інтерфейс File Manager

Вище наведений зовнішній вигляд програми. Як видно, програма показує на екрані список файлів. У списку файлів показані: атрибути, назва, розширення, розмір і дата зміни файлу, а також кнопка виділення файлу (галочка) для подальшого проведення операцій копіювання /переміщення /видалення.

На екрані завжди представлений відсортований список файлів в поточному каталозі, назва якого відображається зверху. Там же відображається дата і час останнього перегляду цього каталогу. Файли можуть бути відсортовані не тільки по імені, але і по розширенню, розміру, даті модифікації. Файли також підсвічуються різними кольорами залежно від типу. У програмі передбачена можливість змінити настройки підсвічування за умовчанням. Навігація по каталогах файлової системи, тобто зміна поточного каталогу - відбувається при натисненні мишкою на імені каталогу, кожний з яких відмічений символами [DIR]. При роботі під Windows є можливість поміняти поточний диск - у випадаючому списку зліва внизу. Ще нижче завжди показується розмір доступного дискового простору.

Виділення групи файлів/каталогів - [All|None|MouseClick] - одна з основних операцій в File Manager. Виділення часто необхідне для проведення подальших операцій перегляду, редагування, копіювання, переміщення, видалення, які вимагають наявності хоча б одного виділеного файлу. Якщо користувач спробує провести таку операцію в той момент, коли немає жодного виділеного файлу - програма покаже застережливе повідомлення. Виділені файли наголошуються галочкою у відповідному полі зліва. Виділяються файли натисненням мишки, причому можна виділяти відразу всі файли в каталозі натисненням на ссилку All і знімати виділення зі всіх файлів натисненням на посилання None.

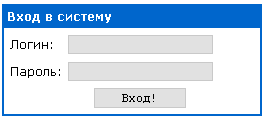

3.3.2 Безпека File Manager v1.01

При розробці File Manager враховувалися вимоги до безпеки, які могли б обмежити вторгнення випадкових користувачів, спроможних пошкодити файлову систему. Для цього передбачена система аутентифікації, яка підтримує аутентифікацію Apache/PHP за допомогою відповідних заголовків, а також свою внутрішню аутентифікацію, яка, на відміну від першої, залишається працездатною в CGI-режимі і при роботі програми під Windows.

Перед початком роботи програма завжди запрошує логін і пароль користувача і порівнює їх з тими, що зберігаються у файлі users.txt. За умовчанням передбачений вхід з логіном user і паролем 12345. Змінити його можна за допомогою утиліти pwd.php, яка входить до складу File Manager.

Використовувати утиліту pwd.php просто. У каталозі, де зберігається файл users.txt достатньо набрати декілька рядків в командному рядку. Щоб додати нового користувача необхідно виконати:

php pwd.php а newuser newpassword

Для видалення існуючого користувача (user) необхідно набрати:

php pwd.php d user

Після завершення настройки логінів і паролів бажано заховати утиліту pwd.php подалі, щоб ворогам не дісталася. За інший цінний файл users.txt можна не так турбуватися, оскільки паролі до логінів шифруються і немає ніякої можливості розшифрувати їх назад.

Рис. 3.5 Запит логіна і пароля перед початком роботи з File Manager

Інша можливість забезпечення безпеки - це обмеження прав на проглядання дерева каталогів, доступних для програми і вказування початкового стартового каталога. За ці функції відповідають параметри конфігураційного файлу $BASEPATH і $STARTDIR. Про те, як задати їх значення детальніше можна прочитати в наступному розділі.

3.3.3 Настройки File Manager

Не дивлячись на те, що програма FM File Manager не вимагає спеціальних настройок, така можливість все ж таки передбачена. Всі настройки програми зберігаються в вихідному файлі config.php. Нижче перераховані основні параметри настройок.

$COLORS - цей параметр містить таблицю підсвічувань для різних типів файлів. Тут ви можете вказати, якими кольорами підсвічувати ваші файли і каталоги для того, щоб спростити зорове сприйняття цієї вельми одноманітної інформації.

$MAXVIEWSIZE - цей параметр задає обмеження на розмір файлів, які можна редагувати, або переглядати, оскільки ці дії приводять до активного використовування трафіку.

$STARTDIR - цей параметр задає стартовий каталог, який буде показаний при першому запуску програми. З його допомогою ви можете обмежити доступ до початкових текстів самого FM File Manager і тим самим підвищити безпеку своєї системи.

$BASEPATH - призначення цього параметра - зберігати "кореневий" шлях, вище якого доступ для File Manager обмежений. Настроївши цей параметр на певний каталог, наприклад на /usr/home/vasya, ви говорите, що будь-які зміни файлової системи можуть відбуватися тільки усередині цього каталога. Таким чином, ви оберігаєте всю решту файлів вашої системи від випадкового втручання.

$WINDRIVES - цей параметр має сенс тільки для Windows-систем. Тут ви можете обмежити число дисків, до яких File Manager матиме доступ. Наприклад, доступ до системного диска С: простим користувачам бажано не надавати і, тим більше, віддалений.

Висновки

З розвитком інформаційних технологій зокрема інформаційних ситстем змінилися базові концепції щодо їх управління - мережне і системне адміністрування інтегрували в єдиний комплексний підхід.

Аналіз розвитку комерційних програм мережного і системного адміністрування дозволяє зробити висновок, що ідея адміністрування зводиться до аналізу поводження інформаційної системи, або окремих її компонентів зметою своєчасного прийняття запобіжних мір, що в свою чергу дає змогу не допустити розвиток подій по найгіршому сценарію.

Сектор адміністративного програмного забезпечення вже декілька років як вступив у стадію зрілості. На ринку є широка гама пропозицій - від базових платформ до оптимізованих засибів для виконання широкого кола задач. Більше того, якщо розглядати засоби адміністрування найбільших виробників, то розходження між ними в плані функціональності стають усе більш розмитими, що надає користувачам додаткову свободу вибору.

В даній курсовій роботі було детально розглянуто найвідоміші та найдоступніші засоби для віддаленого адміністрування, а саме: Telnet – програма вбудована в операційні системи Windows, програма Remote Administrator 2.2 для платформ Windows, яка дозволяє повноцінно працювати відразу на декількох віддалених комп’ютерах та програма File Manager для віддаленого адміністрування файлової системи серверу.

Використана Література

1. Дрововозов В.І. Експлуатація комп’ютерних систем та мереж Навчальний посібник. - К.: НАУ, 2006, 2007 р.

2. Жабін В.І., Жуков І.А., Клименко І.А., Ткаченко В.В. Прикладна теорія цифрових автоматів Навч. посібник. - К.:Книжкове вид-во НАУ, 2007. - 364 с., 2007 р.

3. І.А. Жуков, М.А. Віноградов, В.І. Дрововозов, Н.Ф. Халімон. Основи теорії мереж передачі та розподілу даних НАУ, 2006, 2006 р.

4. Бабич М. П., Жуков І. А., Яременко К.П., Журавель С.В. Комп’ютерна схемотехніка. Курсове проектування. , р.

|